本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

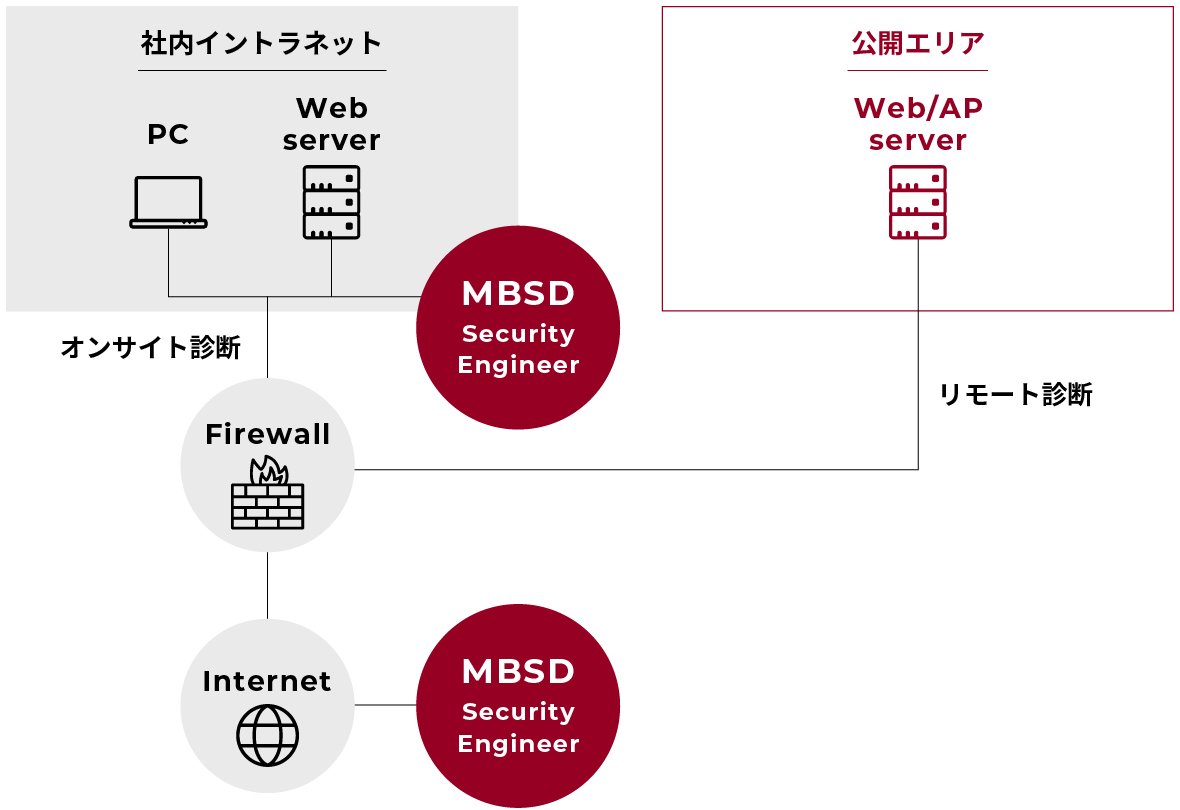

Webアプリケーション診断では、保有するWebアプリケーションシステムに対して、疑似攻撃を行い、Webアプリケーションシステムに存在する情報漏えいや改ざんといった様々なリスクを調査するサービスです。

サービス内容

Webアプリケーション診断は、手動診断をメインとし、網羅性や機械的なテストを実現するため独自の補助ツールを組み合わせて疑似攻撃を行い、Webアプリケーション上の脆弱性を調査するサービスです。

先行研究

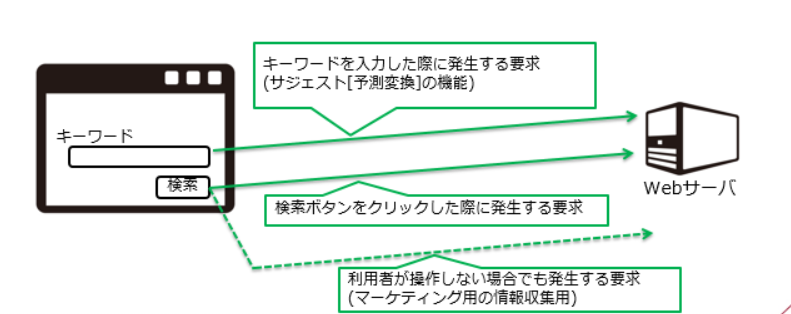

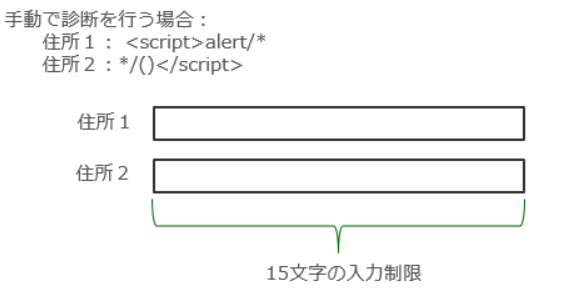

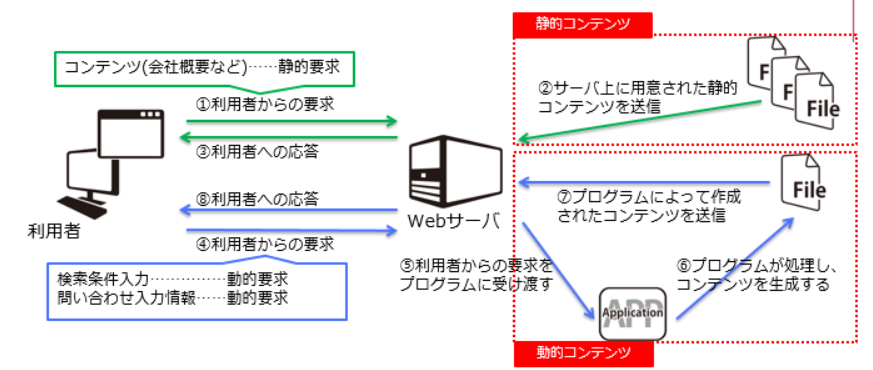

Webアプリケーションの特徴

高いWebアプリケーション診断能力

MBSDのWebアプリケーション診断サービスは2001年から他社に先駆けてスタートし、豊富な手動診断の経験と技術力を保有しています。

豊富な診断実績

3,000サイト以上、100,000リクエスト以上の診断実績(2017年4月~2022年3月実績)

多数の脆弱性発見実績

新たな脆弱性(0day)や脆弱性を検出する手法に関するドキュメントの公開などを行っています。

技術ドキュメントはこちらで公開しています。

多数の脆弱性発見実績

JPCERT/CCとIPAが共同で運営するJVN(Japan Vulnerability Notes)への脆弱性報告の公表において、新たな脆弱性(0day)を累計200件以上も報告しています。未知の脆弱性を発見する高いスキルを持つセキュリティエンジニアが弊社に多数在籍しています。

| CVE番号 | 問題概要 | CVSSv3基本値 |

|---|---|---|

| CVE-2019-6033 | クロスサイトスクリプティング | 6.1 |

| CVE-2019-6034 | スクリプトインジェクション | 6.1 |

| CVE-2019-6011 | クロスサイトスクリプティング | 6.1 |

| CVE-2019-6012 | SQL インジェクション | 7.2 |

| CVE-2019-6016 | クロスサイトスクリプティング | 6.1 |

| CVE-2019-6017 | 情報漏えい | 5.3 |

| CVE-2019-6009 | 入力値検証不備 | 4.7 |

| CVE-2019-6003 | クロスサイトスクリプティング | 6.1 |

| CVE-2019-5965 | オープンリダイレクト | 4.7 |

| CVE-2019-5966 | セッション管理不備 | 5.4 |

| CVE-2019-0188 | XXE | 5.8 |

| CVE-2019-5934 | SQL インジェクション | 6.0 |

| CVE-2019-5945 | 情報漏えい | 5.3 |

| CVE-2018-16169 | 任意のファイルをアップロード可能 | 8.8 |

| CVE-2018-16170 | ディレクトリトラバーサル | 9.6 |

| CVE-2018-16171 | ディレクトリトラバーサル | 7.5 |

| CVE-2018-0666 | クロスサイトスクリプティング | 4.3 |

| CVE-2018-0657 | クロスサイトスクリプティング | 6.1 |

| CVE-2018-0658 | 入力値検証不備 | 3.8 |

| CVE-2018-1147 | クロスサイトスクリプティング | 6.1 |

| CVE-2018-0585 | クロスサイトスクリプティング | 5.4 |

| CVE-2018-0586 | ディレクトリトラバーサル | 5.0 |

| CVE-2018-0587 | 任意のファイルアップロード | 5.3 |

| CVE-2018-0588 | ディレクトリトラバーサル | 7.2 |

| CVE-2018-0589 | アクセス制限不備 | 4.3 |

| CVE-2018-0590 | アクセス制限不備 | 4.3 |

| CVE-2018-1142 | クロスサイトスクリプティング | 5.4 |

| CVE-2018-0514 | OSコマンドインジェクション | 5.6 |

主な診断項目

通信

| 診断項目 | 詳細 |

|---|---|

| HTTPSの適用有無 HTTPSの適用範囲(機能) |

|

認可

| 診断項目 | 詳細 |

|---|---|

| 認可処理の有無/認可方法 認可処理の適用範囲 |

|

セッション

| 診断項目 | 詳細 |

|---|---|

| セッション管理方法 セッションIDの設計 セッションIDの生成/再生成/破棄 Cookieの生成/破棄 Cookieの用途 画面遷移の管理/監視有無 |

|

入力

| 診断項目 | 詳細 |

|---|---|

| 入力値の形式 入力値の検証有無/検証方法 入力値の用途 入力値の取扱い アップロード処理の有無と挙動 |

|

出力

| 診断項目 | 詳細 |

|---|---|

| コンテンツの生成方法 値の出力有無/出力形式/出力箇所 例外発生時の挙動 |

|

サイトデザイン

| 診断項目 | 詳細 |

|---|---|

| 設計/仕様上の問題 機能の悪用可否 クロスオリジンのアクセス制御設定 |

|

Webサーバ/フレームワーク

| 診断項目 | 詳細 |

|---|---|

| 製品/ソフトウェアの設定 公開コンテンツ |

|

サービス提供フロー

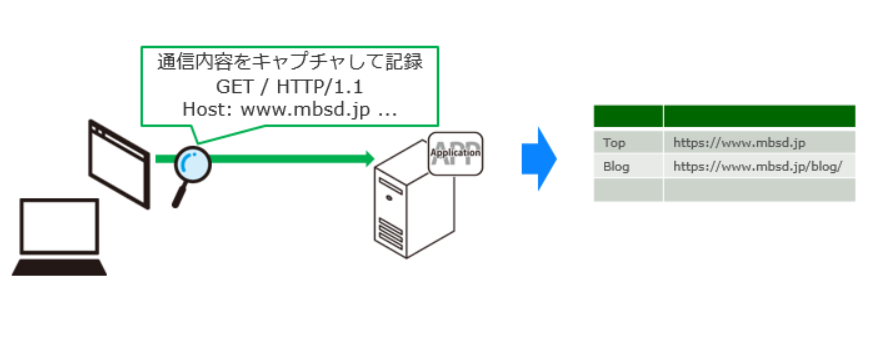

1. 事前準備

- お客様ご指定のWebサイトに対して巡回作業を実施

- 巡回の結果をもとに診断対象範囲を決定

2. 脆弱性診断

- 巡回結果をもとに策定したスケジュールにて診断作業を実施

- 診断ツールによる効率の良い診断、およびセキュリティエンジニアによる手動診断を実施

3. 分析・評価

- 検出された脆弱性の分析・評価

- 脆弱性が悪用された場合の脅威、影響度などを分析・評価

- 診断結果報告書の作成

4. 診断結果の報告

- 診断結果報告書の納品

- お客様への診断結果報告会を実施

- 診断結果(脆弱性、脅威、影響度など)に関する質疑応答

本サービスに関するお問い合わせはこちら