本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、こんにちは。

猛暑が続く日々から一転、10月に入り急に肌寒くなってきましたね。日暮も早くなり秋の訪れを感じる日々です。

「新人福田のランサム統計だより:2023年8月号」で福田さんからご紹介にあずかりましたMBSD Cyber Intelligence Group(以下、CIG)、テクニカルエンジニアの安田です。

簡単に私の自己紹介となりますが、前職ではプログラマとしてセキュリティソフトウェアの開発に従事していました。現在はCIGを率いる吉川さんの元で日々脅威情報を収集、調査する業務や、いかに効率的に情報収集を行うかにフォーカスを当て、脅威情報を自動的に収集、調査できるようなシステムを開発しています。

福田さんが産休に入られたということで、復帰されるまで私が精一杯代打を務めさせていただきます!

このブログは、私が所属するCIGが、2023年1月号から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、これから毎月簡単なコメントを添えつつ情報発信するものです。

福田さんはお子さんの成長記なども織り交ぜて楽しく読めるブログを作り上げてくれたので、私は趣味の話などを盛り込みつつ気楽に読んでいただけるセキュリティブログを目指していきたいと思います。よろしくお願いします!

では早速、本題に入っていきましょう。

目次はこちら▼

私が気になった9月のランサム関連トピック

新興攻撃グループ「Ransomed.vc」

9月末、「Ransomed.vc(Ransomed / RansomedVC)」と呼ばれる攻撃グループが立て続けに日本の大手テクノロジー会社と大手通信事業会社に対する攻撃を主張しました。

日本を代表する企業であるだけに今回の件は既に多くのメディアに取り上げられており、非常にインパクトが大きな話題となったかと思います。

この攻撃グループはもともと「RansomForums」としてTelegramで活動していましたが、2023年8月頃に「Ransomed.vc」というフォーラムサイトを立ち上げました。しかしその直後に他の攻撃者からDDOS攻撃を受け、他のランサムウェア攻撃グループと同様の形式である現在のリークサイトを再度立ち上げました。

このリークサイトは8月に発見されましたが、約2ヶ月経過した10月17日時点で既に60件に上る組織、個人への攻撃を主張しています。

“Ransomed”という名前やリークサイトの形式から「ランサムウェア攻撃グループ」と呼ばれている事をよく目にしますが、このグループはデータ漏洩に特化していると考えられており、現時点でランサムウェアを使用するという明確な証拠は発見されていません。しかしながら活動拠点を切り替える素早さや柔軟性から、今後どのように攻撃形態に変化を加えてくるのかは未知な部分でもあります。

またこのグループには他にもいくつかの特徴があります。

一つ目は他のランサムウェア攻撃グループやフォーラムサイトとの連携を示唆している点です。9月には「Everest」と同じ被害組織をリークサイトに掲載した事実を我々CIGの調査の中で把握しており、Daily Dark Webのインタビューでも「Everest」との協力関係を示唆しました。またTelegramでは「STORMOUS」との連携を行う旨の発言をしたことも我々の監視下において確認され、さらに自身のリークサイトへ「Breachforums」との提携を主張するような投稿をするなど、積極的に他のグループや組織との協力をアピールしているようにも見えます。一方で、Breachforumsの管理者であるBaphometからは提携の話を否定されるなど、その発言は必ずしも信用できるものではありません。

二つ目の特徴は北米やEUに拠点を置く組織を主なターゲットにすると主張している点です。実際にCIGの調査では、「Ransomed.vc」がリークサイトに掲載してきた被害組織のうち、おおよそ60%がEUに拠点を置く組織であることが判明しています。その他のランサムウェア攻撃グループを含めた全被害組織の平均データでは、毎月約40%から50%がアメリカに拠点を置く組織である中、これほど高い割合でEU諸国を集中して狙うケースは珍しいと言えます。ではなぜ、「Ransomed.vc」はEU諸国を拠点とする組織を狙うのか。これは三つ目の特徴につながっていると考えられます。

三つ目の特徴としては、この攻撃グループの恐喝手法にあります。

「Ransomed.vc」は攻撃手法の一つとして、GDPR(EU一般データ保護規則)を引き合いに出して恐喝を行うとされています。つまり、個人情報漏洩の罰金を支払うより身代金を支払った方が割安であると被害組織に考えさせるのです。

以前からランサムウェア攻撃グループなどの身代金を目的とする攻撃グループは、いかにして効果的に金銭を脅し取るかを考え実行に移してきました。効果的な手法は他の攻撃グループもすぐに模倣します。GDPRを恐喝に利用するランサムウェア攻撃グループは以前から存在してきましたが、2023年も引き続き「Ransomed.vc」を筆頭に、ALPHV(BlackCat) やNoEscapeなど、複数のランサムウェアグループやデータ漏洩グループが、それぞれのリークサイトや身代金メモでGDPRに言及している様子が観察されています。

被害組織からすれば、罰金より明らかに安くデータを取り戻せるのであれば支払ってしまおう…と考えるのも無理はありません。しかし身代金を支払ってもデータが戻らない可能性や、”身代金を支払う組織”というレッテルを貼られた上で、再び同じグループから脅される可能性や、裏で繋がる別の攻撃グループにデータが渡り脅される可能性が高くなるのはもはや常識であると言えるでしょう。万が一被害に遭ってしまった場合に備え、データの復旧手順やBCPの策定など、可能な対策を一つずつ進めておきたいですね。

マンスリーレポート解説【9月分】

それではCIGチームがまとめたランサムウェア攻撃の統計情報を見ていきましょう!

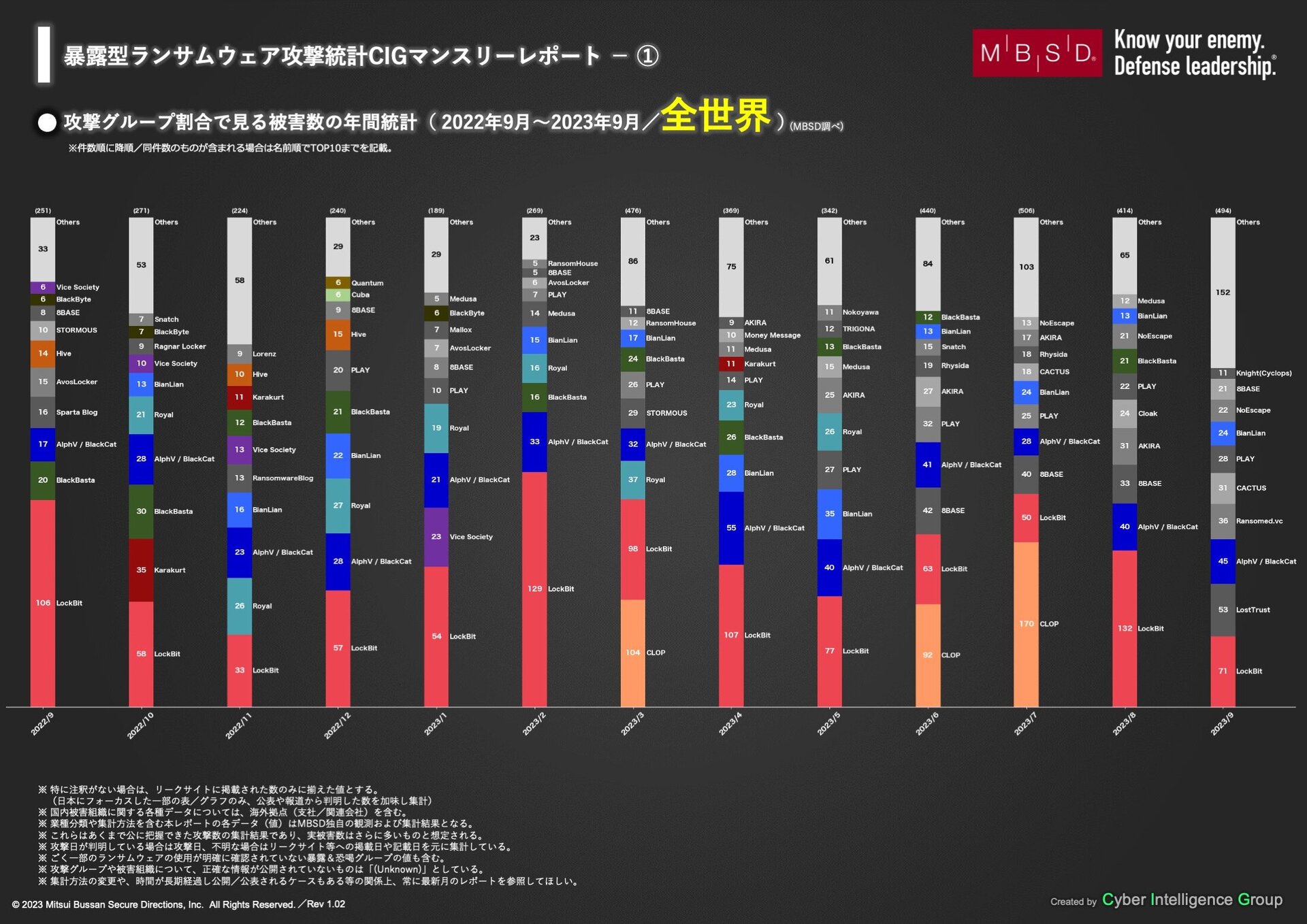

■ランサムウェア攻撃グループの割合で見る被害数の年間統計 (2022年9月~2023年9月)

まずは我々が監視しているリークサイト等で確認した2022年9月から2023年9月までの掲載数の集計です。

図1 攻撃グループ割合で見る被害数の年間統計( 2022年9月~2023年9月/全世界 )

2023年9月におけるリークサイト掲載の被害はいつもより特徴的な月でした。過去一年のデータを見てみると、「LockBit」や月によっては「CL0P」が多くのリークサイト掲載を行うなど、TOP10に入る攻撃グループが全体件数を底上げしているのがわかります。しかし、9月を見てみると「Others」の割合が大きく、約31%を占めています。これはTOP10に入らないランサムウェア攻撃グループも活発に活動しているという見方ができます。

更に9月はCIPHBIT やCRYPTBB 、LOSTTRUST 、BLACKDOLPHIN、THREEAM(3AM)など新しいランサムウェア攻撃グループの出現を観測していますが、そういった新興グループの中には既存の活発なグループとの繋がりを持つものも確認しています。現時点では目立った活動は確認できていませんが、LOSTTRUSTなどは既に50件を超える被害組織を掲載している点なども気になるところであり、これらのグループが今後急速に被害を拡大していく可能性も考えておかなければなりません。今後の動向を注視し、新手の攻撃手法などが確認できた際には改めてみなさんにシェアしたいと思います。

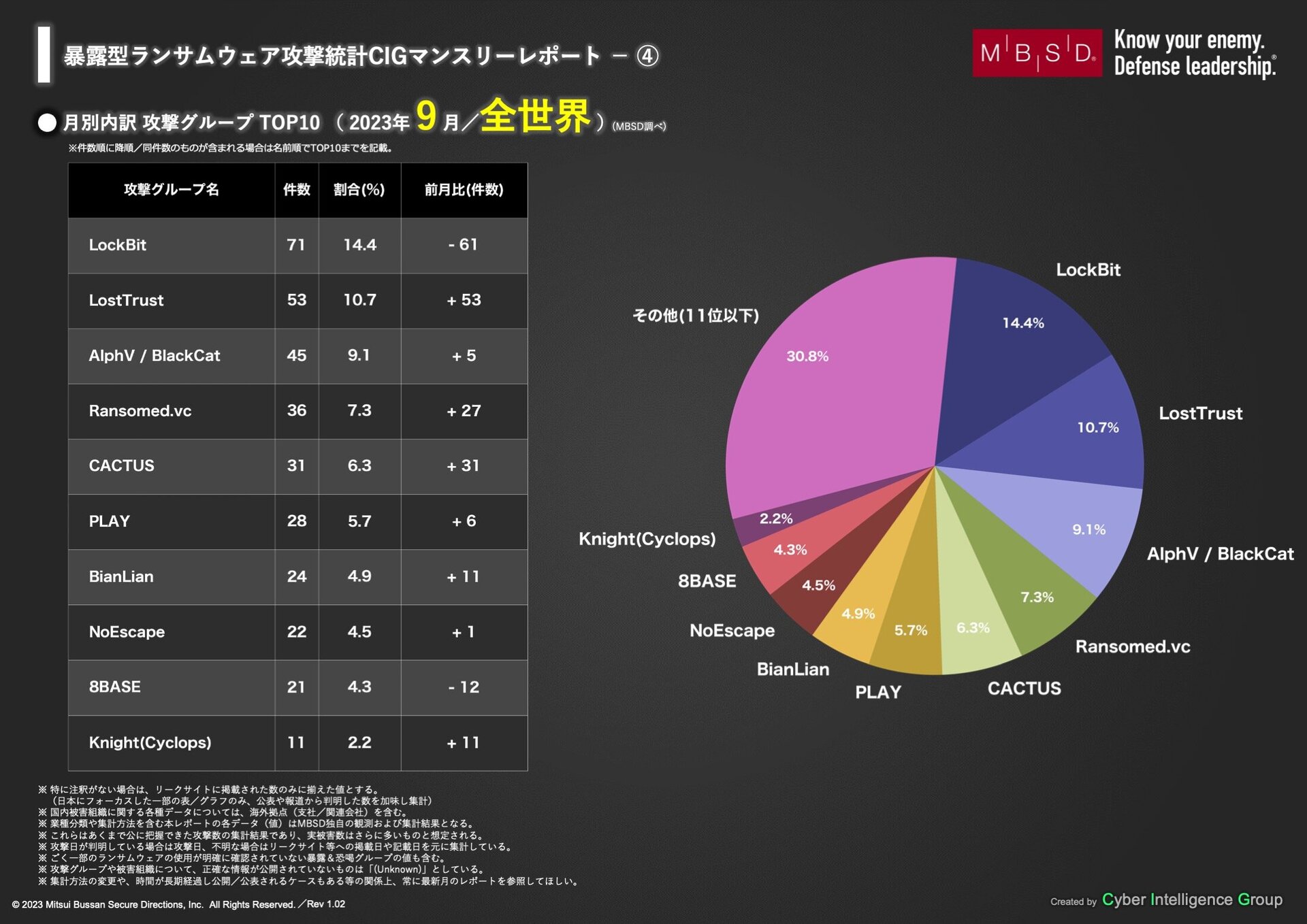

■月別内訳 攻撃グループTOP10 (2023年9月)

続いて、2023年9月に着目したグラフを見ていきましょう。同月、リークサイト等で確認した攻撃グループ別の掲載数は以下の通りです。

図2 月別内訳 攻撃グループ TOP10 ( 2023年 9月/全世界 )

前述の通り、今月(2023年9月)はリークサイト掲載数が特定の攻撃グループに偏らず、分散しているように見えます。例えば「LockBit」は7月、8月とリークサイト掲載数にして全体の30%以上を占めていましたが、今月は14.4%とその割合を落としています。

過去一年で見てみると「LockBit」のリークサイト掲載数には波があります。少ない月は33件(2022年11月)、多い月で132件(2023年8月)ですが、今月の71件という数字は決して少なくはありません。それでも割合が落ちていることから他の攻撃グループの活動が活発であるとの見方ができるのですが、実は「Knight(Cyclops)」以下(「Others」)には「Rhysida」や「TRIGONA」、「AKIRA」、「THREEAM(3AM)」などの比較的新しい攻撃グループが並んでいます。「AKIRA」は今月もリークサイト上で日本の組織への攻撃を主張していますし、「THREEAM(3AM)」は攻撃にLockBitランサムウェアを使用したことが確認されており、活発に活動する既存グループとなんらかの繋がりがある可能性もあります。

必ずしも新興グループに勢いがあるとは言い切れませんが、国内外問わず日本に拠点を置く組織が被害に遭っているという状況を踏まえると、今後も既存の活発なグループのみならず新興グループの動向にも注目しておく必要がありそうです。

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。

その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/research/?c=whitepaper#bloglisttop

---------------------

最後に、私の趣味についてお話しさせてください。

私は写真撮影と旅行が大好きなのですが、9月にお休みをいただいてマカオへ旅行してきました。

私の旅は空港を楽しむことから始まるのですが、今回は成田空港から。コロナの影響か、以前あったお店もいくつかなくなってしまい少し寂しさを感じましたが、海外からの旅行者(円安ですし!)や海外旅行へ行かれる日本人の方で賑わっており、やっと少しずつコロナ前の日常が戻ってきたのかなぁと感慨深くなりました。

そんな思いに耽りながらも久々の海外旅行ということで自分が守っている海外旅行に行く時の絶対的なルールを思い出しながら空港を散歩してみました。それらの中から一部紹介したいと思います。

その1

空港に着いたらさっさとチェックインする。

これは一般的な常識なのかもしれないですが、どんなにお腹が空いていても、何か買うべきものがあっても最優先で済ませてしまいます。国際線は特に出発時間や機体の変更による座席変更、それによるダブルブッキングなどのトラブルが絶えないので、可能な手続きはさっさと済ませてしまいます。(実際この旅行の復路便でトラブルがあり座席がアップグレードされていました)

その2

空港にあるUSBポートは絶対使用しない。

これは空港に限らないのですが、私は基本的に公共の場に用意されているUSBポートは極力使用しないようにしています。詳述しませんが、「ジュースジャッキング」という、マルウェアを感染させる手口を警戒しているためです(あまり実被害は報告されていないようですが念の為)。

では、充電したい時はどうしているかというと、コンセントを利用しています。充電用の小型ACアダプタと充電ケーブルは必ず携帯するようにしていて、それらを使用して充電します。データ転送不可の充電専用ケーブルであればUSBポートを使用しても問題ないのですが、最近のケーブル類は規格が煩雑であり確認が面倒なのでコンセントを使用しています。

その3

空港でペットボトルのように鞄にしまえる飲料を購入しない。購入した場合鞄に絶対しまわない。

これは旅慣れた方は気をつけていると思うのですが、過去に何度か海外の空港でペットボトルを鞄に入れたまま荷物検査に通してしまい、確認のための時間をかなり長く取られたことがあります。

日本の空港ですとだいたい「捨ててください」と言われるだけなのですが、海外の空港では危険物を持ち込もうとした可能性を疑われしっかり確認されることがあります。そういった”凡ミス”をやる人が複数人いると検査場を抜けるまでにかなりの時間を要してしまうといわけで、これはかなり気をつけています(笑)

まだまだ気をつけていることはあるのですが、また次回以降にお話しさせてください。

写真はマカオにて。マカオは面白い街で、日本人の方が限られた時間で周るならば大きくは「コタイ地区」と「タイパ地区」になると思います。(他にもあるのですがここでは割愛)

コタイは割と新しいカジノとホテルが立ち並ぶエンタメエリア、タイパは歴史とローカルフードが楽しめるエリア(タイパにもカジノはありますが、私の中で勝手に旧市街と呼んでいました)になります。

実際コタイは再開発のために埋め立てられた地区で、今現在も開発が進んでいるようでした。

煌びやかなカジノの街と、旧市街のような歴史と伝統が残る街並みを味わえるなんて贅沢だなと思いながらローカルグルメを食べにタイパヘ向かったのですが…ローカル色が強い昔ながらのお店はなんせ英語が通じません。メニューも全て中国語(繁体字)で記載されています。基本的に私は旅行において翻訳機能だけは使用せずにコミュニケーションを楽しみたいタイプですが、全く何が書いてあるのかもわからず英語もジェスチャーすらも通じなかったのでGoogleやChatGPTに頼ることになりました。次はもう少し言葉を勉強してからまた訪れたいと思います。

最後までお読みいただきありがとうございました。次回もお楽しみに!

おすすめ記事