本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、こんにちは。

MBSDのリサーチャー兼エバンジェリスト、福田です。

今回もよろしくお願いいたします。

このブログは、私が所属するCyber Intelligence Group(以下、CIGチーム)が、2023年1月号から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、これから毎月簡単なコメントを添えつつ情報発信するものです。

子育てネタも盛り込みつつ書いております。お気軽にご覧ください!

早いものでもう9月、2023年もあと3カ月ちょっとで終わってしまいますね。

息子は今月1歳半になり、できることがだんだんと増えてきて毎日驚かされています。

私たちの話していることや表情を読み取っているようにも感じられ、色々伝えられることが嬉しいなと思う毎日です。

また、体力がすごいので、なかなか遊ぶのも大変になってきました。一緒に遊びたいと思ってくれるのもあと数年かもしれないので、楽しみながら頑張りたいです。

|

砂遊びセット 外遊び用のおもちゃを全く持っていなかったので、新たに砂遊びセットを購入しました。まだまだ暑い時期が続いておりなかなか長時間は外遊びができませんが、息子はかなり楽しんでそうなので良かったです。少しずつ外遊びアイテムを増やしていき、冬の寒い時期になる前にめいっぱい遊び尽くしておきたいです。 |

では早速、本題に入っていきましょう ☆

今月も独自調査を行ました。その中から、医療分野における暴露型ランサムウェア攻撃被害&LockBitの活動状況ついて、それぞれCIGの統計データから考察していきます!最後までぜひご覧ください。

私が気になった8月のランサム関連トピック

顧客のホームページやメールサービスまで停止!クラウドホスティング会社へのランサムウェア攻撃

デンマークにあるクラウドホスティング会社「CloudNordic」と「AzeroCloud」の2社がランサムウェア攻撃被害を受けて提供するシステムが停止し、データの復旧も困難であることを公表しました。(現在の両社のホームページは2023年9月11日現在、本事案について知らせるページに変更されています。)

両社の公表情報によると、影響は顧客のシステムにも及んでおり、提供していたメールシステムやウェブページなどについてはデータの無い状態でのみ用意することが可能となっています。

さらに、両社は公表文(両社ホームページ)において、「以前同様の支出が継続的に見込まれる一方で、収入がない状態であるため、顧客への払い戻しの対応はできない」と説明しています。

サービスを提供していた2社の損害は計り知れず、今後の両社の運営についても心配されます。

また、顧客の立場からしても、安定的なサービスの共有を見込んで契約していたにも関わらず、委託先でこのようなインシデントが発生することは想定外だったのではないでしょうか。

さらに、その委託していたシステムが再起不能であり支払った料金の払い戻しもない状況では、予定外の損失が発生したと推測されます。

ちなみに、クラウドサービス提供者のランサムウェア感染及び関連費用の実例として、2022年12月にランサムウェア攻撃被害を受けた米国のRackspace Technology社のケースがあります。同社は2023年8月8日に発表された同年第2四半期における決算説明会の資料の中で、これまでの調査や復旧などにかかった費用や顧客への金銭的補償の総額が1080万ドル(執筆時点の為替レートでおよそ16億円弱)に上ったとしています。

サービス提供者の立場、顧客の立場から見ても、このランサムウェア攻撃の影響は非常に大きいです。他人事とせず、自分の関連する組織に置き換え受け止めることで、あらためてランサムウェアの現実的な脅威の理解へ生かすことができる重要な被害事例だと感じます。

マンスリーレポート解説【8月分】

それではここから、CIGチームによるランサムウェア攻撃の統計情報をもとにした独自調査をお伝えしていきます。

■【独自調査】医療分野へのランサムウェア攻撃徹底調査

(CIGチームの統計情報から作成)

2023年に入ってから、AlphV(別名:BlackCat)やLockBitのリークサイト上で、患者データの公開と引き換えに身代金を要求する医療機関や医療機器メーカーへの恐喝行為を複数確認しています。データを公開されたことで、本来は被害者という立場であったはずの医療機関が、患者側から訴えられるというケースも存在しました。

また、2023年8月には米国保険福祉省が「Rhysida」というランサムウェア攻撃グループによる、ヘルスケア・公衆衛生分野への攻撃が増加していることについて注意喚起を行いました。

今回はそのような医療分野へのランサムウェア攻撃について、我々CIGの観測データをもとに独自調査をした結果を解説します。

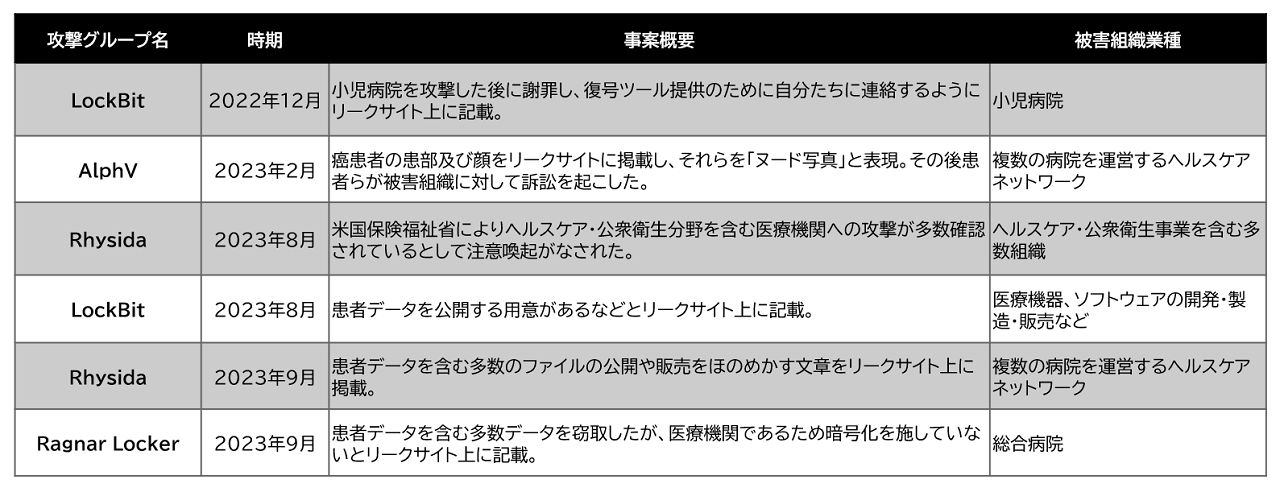

まずは全世界の医療分野に対する暴露型ランサムウェア攻撃の推移を見ていきましょう。(図1)

図1 医療分野への攻撃検知数推移(2021年8月~2023年8月)

図1 医療分野への攻撃検知数推移(2021年8月~2023年8月)

図1の折れ線は、白い破線(左軸)が全体の被害件数推移を、青い実線(右軸)が医療分野の被害件数推移を表しています。全体件数推移(白破線・左軸)、医療分野の件数推移(青実線・右軸)にはそれぞれ同色の破線で線形近似も記載しました。

それぞれの線形近似を参考に被害件数の推移を分析すると、このグラフの期間、つまり直近の約2年間では、全体件数に比べ医療分野の件数はやや増加傾向が強いように見受けられます。このような傾向がどれくらい続くかわかりません。しかし、医療分野へのランサムウェア攻撃が社会に与える影響は大きく、注目すべき状況であると言えるでしょう。

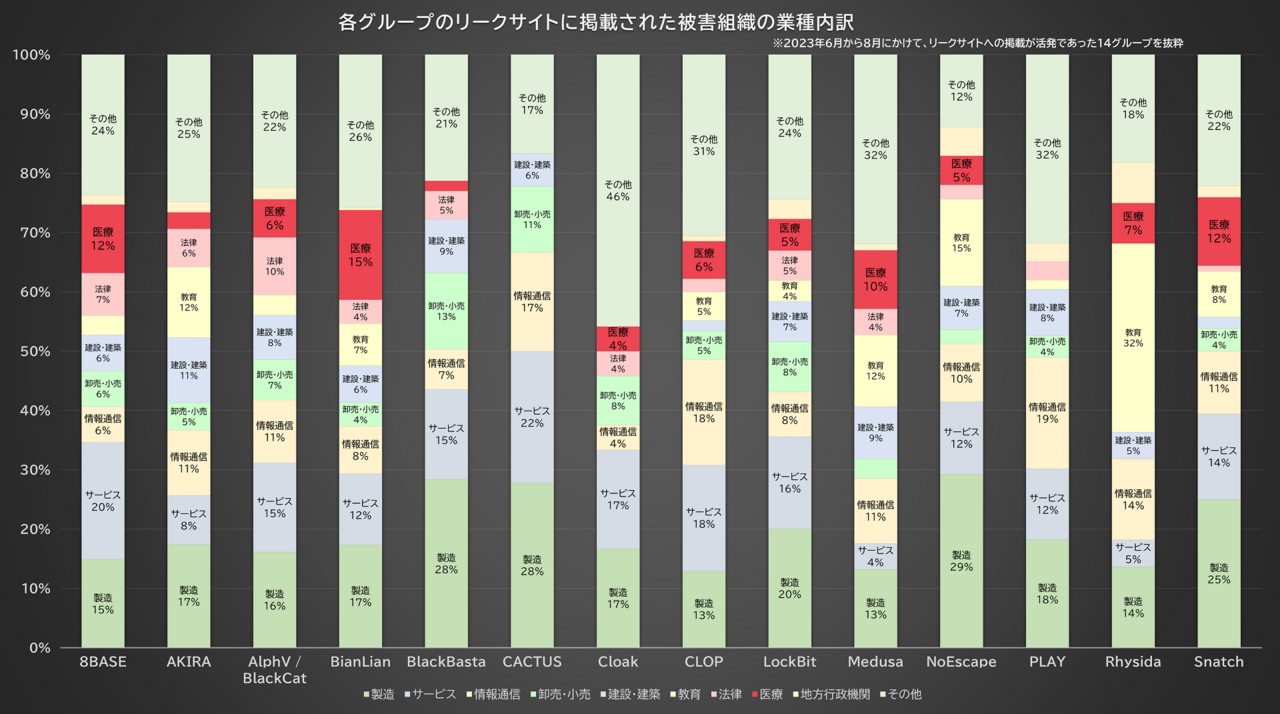

では続いて、医療分野へのランサムウェア被害の事例を、国内・海外を含め見ていきましょう。まずはCIGチームが確認した国内事例の一覧を表1に示します。この表は被害組織自らの公表、もしくは暴露型ランサムウェアによってリークサイト等へ掲載されたことで被害が確認されたものの一覧です。

表1医療分野におけるランサムウェア国内被害 ※攻撃グループが不明:被害組織による公表や報道にて攻撃グループ名が明記されなかったもの

※攻撃グループが不明:被害組織による公表や報道にて攻撃グループ名が明記されなかったもの

病院だけでなく、製薬会社や医療機器製造を行う企業など、医療関連の組織が数多く被害に遭っている現状です。

続いて海外の事例を表2に示します。この表は最近の有名な事案をいくつかピックアップして紹介しています。

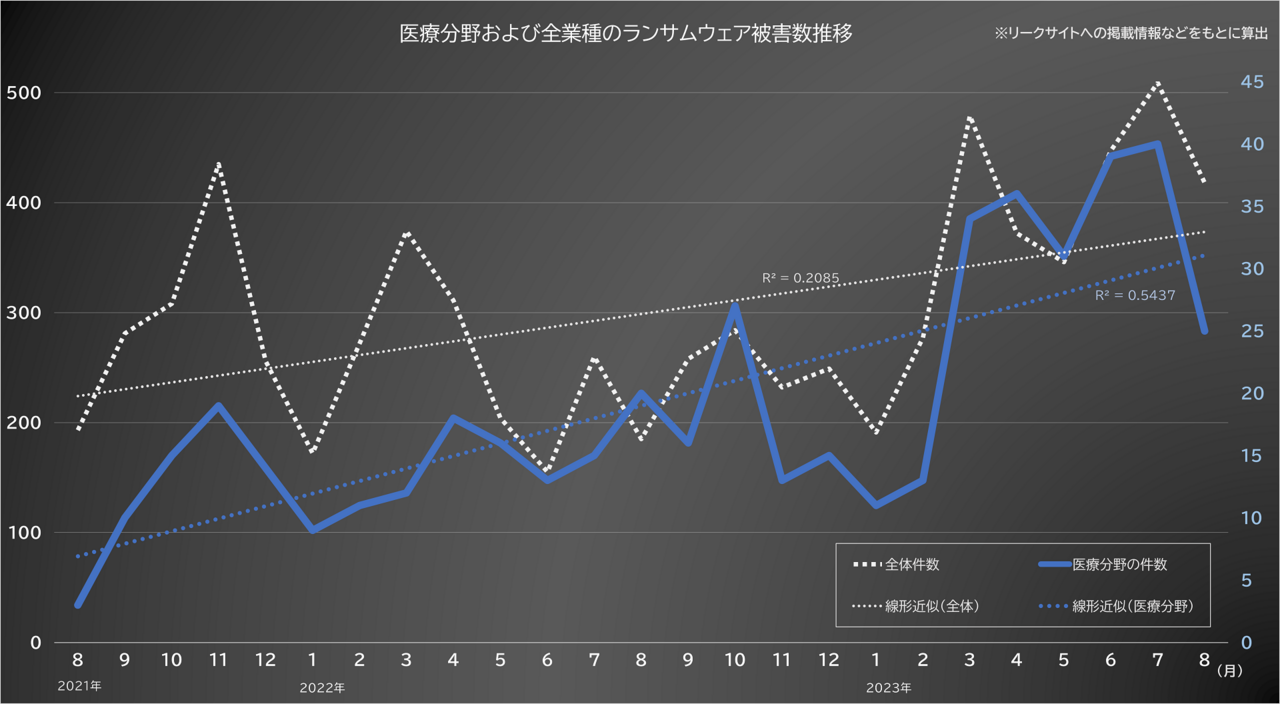

では、実際に今現在活発な活動を見せるグループにおける医療分野への攻撃割合はどのくらいになるのでしょうか。2023年6月から8月にかけて、各月のリークサイトへの掲載数がTOP10に入る14グループについて掲載組織の業種別内訳を図2に示します。

なお、被害組織情報については2021年8月から2023年8月までのデータが反映されています。

図2 各グループリークサイトに掲載された被害組織の業種内訳(14グループを抜粋)

図2 各グループリークサイトに掲載された被害組織の業種内訳(14グループを抜粋)

医療分野が占める割合がもっとも多かったのはBianLianというグループでした(15.11%)。BianLianは今年(2023年)1月頃からランサムウェアによる暗号化をしないという手法に切り替えたことで話題になったグループであり、今年5月には米国のFBI、CISAなどの機関が共同で注意喚起を行いました。

医療分野への攻撃について積極的に注意喚起が行われているRhysida以外にも、警戒すべきグループが存在する点は注目に値します。

ちなみにLockBitは病院などの医療機関は攻撃しないということを公言していますが、図2からも分かる通り医療分野全体としては攻撃を受けています。LockBit同様に医療機関を攻撃しないとしつつ、医療関連の組織へ攻撃を仕掛け、窃取したデータの中に患者に関わる情報があれば利用し、身代金を要求するグループもあるかもしれません。

表2で紹介しているRagnar Locker、前述のBianLianなどのように暗号化はしないものの、データの窃取を行い恐喝に利用するグループも存在します。

患者データの脅迫材料としての利用価値の高さが一因となり、今後医療分野への攻撃が増加する可能性も考えられます。医療サービスは日常生活には欠かせないものであるため、引き続き脅威情報の収集・分析をしていきたいと思います。

■【独自調査】LockBitの最新活動状況

(※マンスリーレポート‐①, p.4及びCIG統計情報から作成)

今や最も有名なランサムウェア攻撃グループの1つと言える「LockBit」ですが、後述する通り彼らの活動を危ぶむような記事が公開され注目を集めました。

そこで我々CIGチームの統計データをもとに、LockBit活動状況を分析し、活動の衰退ととれる様子があるのか調査し、その結果を共有したいと思います。

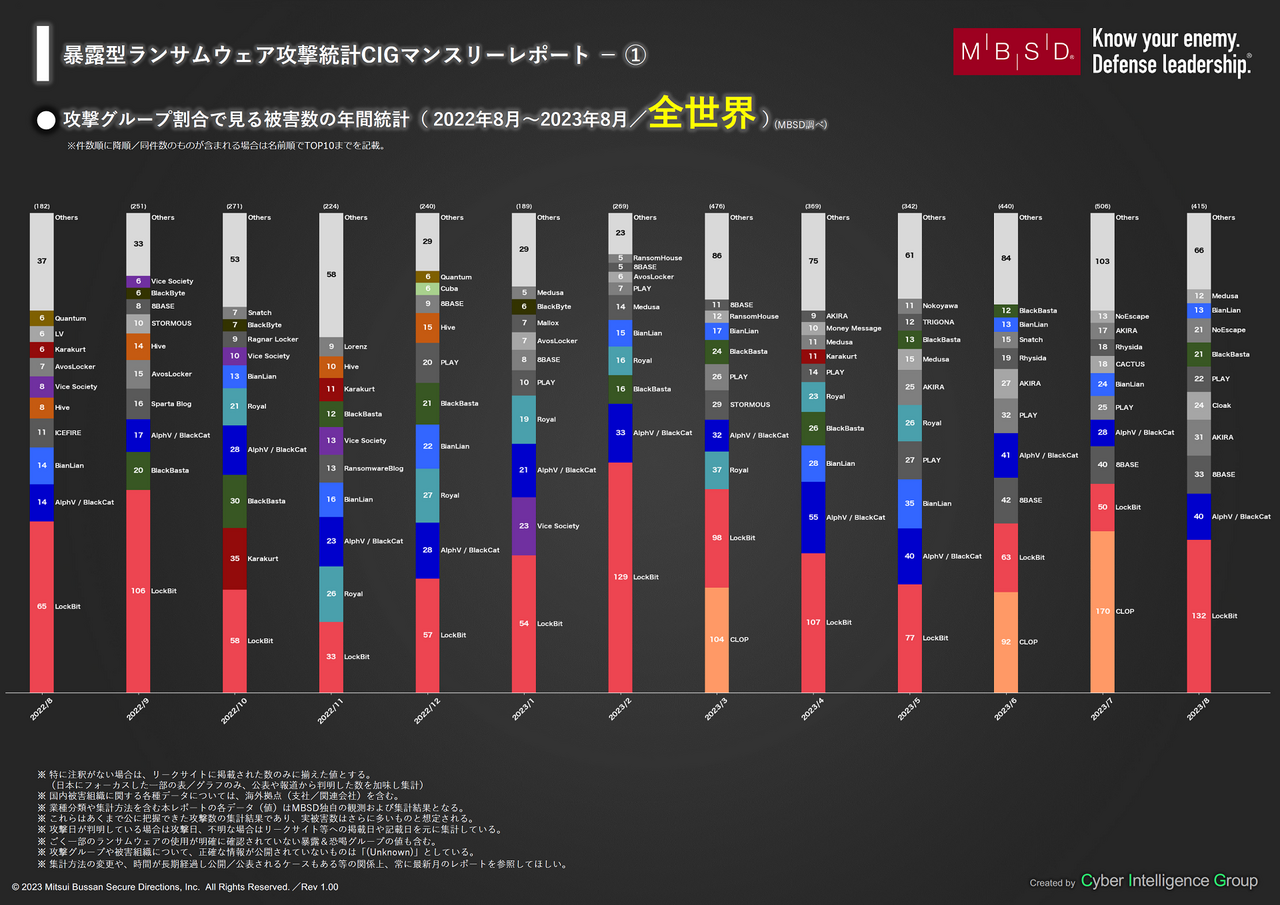

まずは図3の年間統計をご覧ください。このグラフは月ごとのリークサイトへの掲載数が多かった上位10グループについて、全体の被害件数に占める割合を色で表現しています。(各色のエリアの大きさが割合を示し、内部の数値は実際の件数を示しています。)

図3 攻撃グループ割合で見る被害数の年間統計( 2022年8月~2023年8月/全世界 )※マンスリーレポート‐①, p.4

図3 攻撃グループ割合で見る被害数の年間統計( 2022年8月~2023年8月/全世界 )※マンスリーレポート‐①, p.4

図3で、赤色で示されているLockBitは、年間を通じて継続的に活発な活動を行っていることが分かります。LockBitは2019年から活動が確認されている暴露型ランサムウェア攻撃グループです。2021年6月と2022年6月にそれぞれバージョンアップを行い、現在はLockBit3.0(別名LockBit Black)として活動しています。そんな比較的長寿かつ活発なグループであるLockBitについて、Analysit1のセキュリティストラテジストであるJon DiMaggio氏がある記事を発表しました(後述)。また、その記事を宣伝するためにJon DiMaggio氏がX(旧:Twitter)にポストした内容も注目を浴びました。まずはそのポスト内容を見ていきましょう。

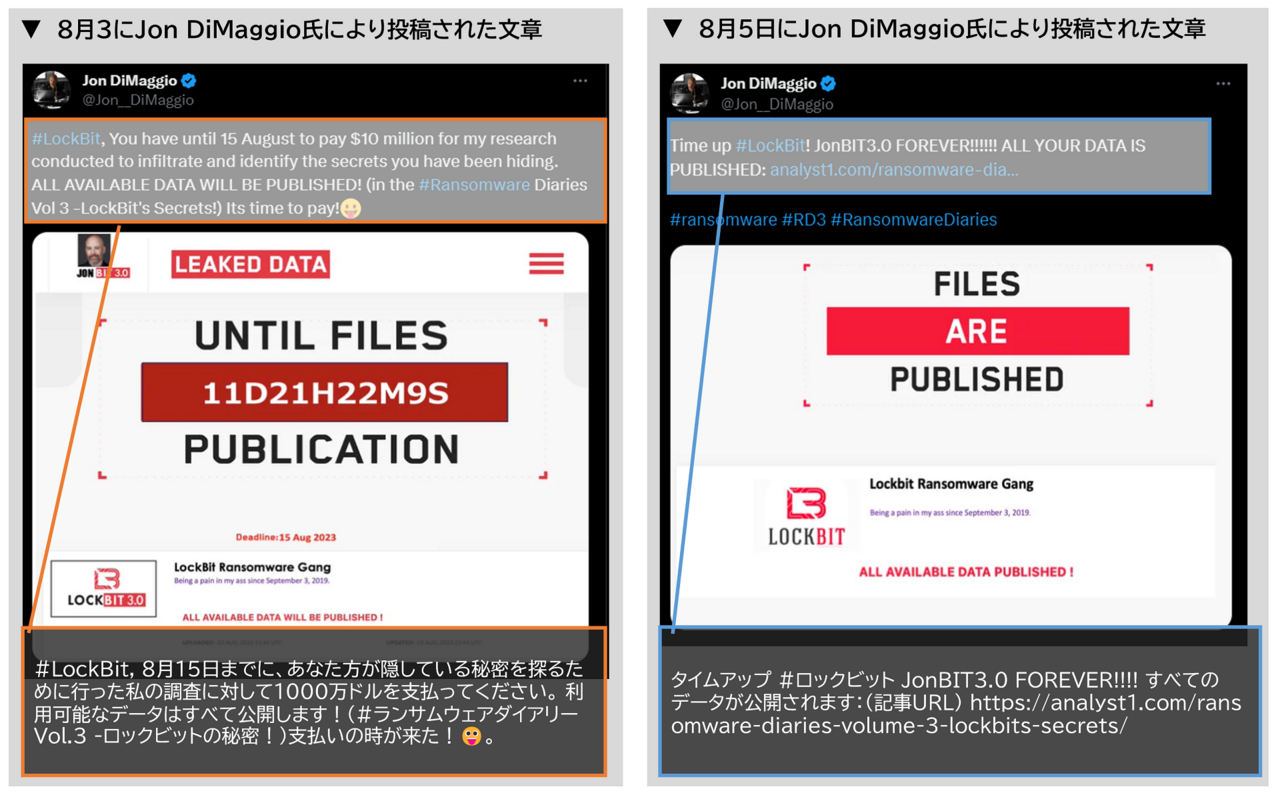

図4 Jon DiMaggio氏がXに投稿した文章、及びその自動翻訳

図4 Jon DiMaggio氏がXに投稿した文章、及びその自動翻訳

まずJon氏は8月3日に図4左の投稿で、LockBitについてのある「秘密」の公開をほのめかして金銭を要求するような、“脅迫”をしています。そして8月5日には図4の右のように、「時間切れ」のためその秘密を“公開(リーク)”したという文章と、URLリンクを記載しています。(このURLリンクはAnalysit1の「Ransomware Diaries: Volume 3 – LockBit’s Secrets」という記事へアクセスできるようになっており、図4の2つの投稿はこの記事の宣伝のためのものでした。)

図4の宣伝が話題になったのは、それぞれの投稿に添付されている画像が、LockBitのリークサイトに酷似していたためです。では実際のLockBitのリークサイトを見てみましょう(図5)。

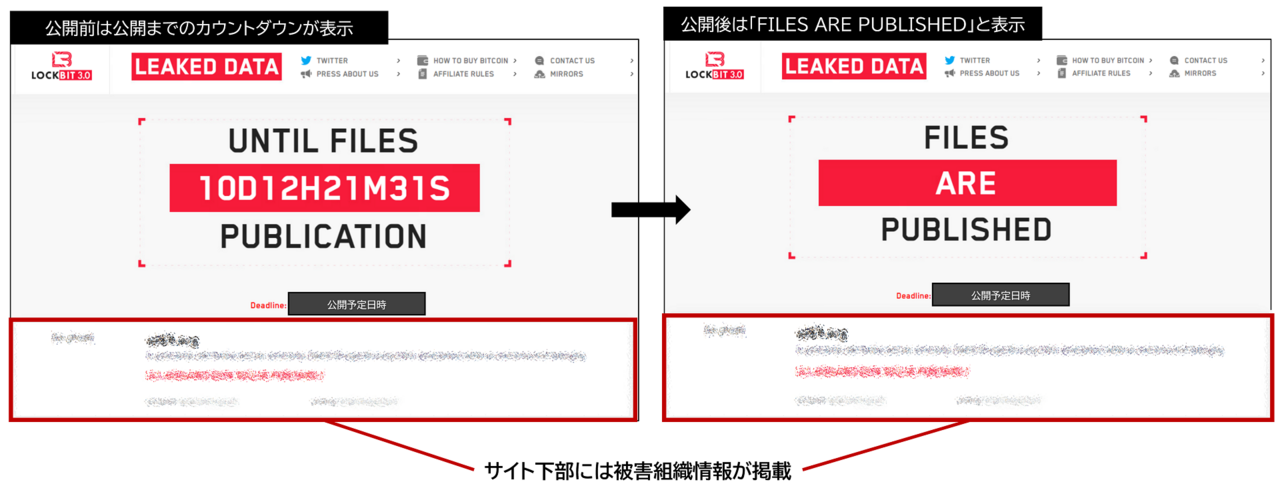

図5 LockBitのリークサイトの例(窃取データの公開前後)

図5 LockBitのリークサイトの例(窃取データの公開前後)

LockBitのリークサイトでは通常、まず窃取データ公開までのカウントダウンを表示して脅迫し、カウントがゼロになるとリークするという手法を採っています。Jon DiMaggio氏は、LockBitリークサイトを模倣し「LockBitの秘密」をリークするという“脅迫”と、期限切れによる“リーク”という、まさにLockBitの手法になぞらえて記事の公開を宣伝しました。

では、図4の投稿により宣伝された記事の内容を一部、以下に示します。これらはあくまで筆者の主張であり、事実でない可能性もありますのでご注意ください。

- LockBitは今年(2023年)2月下旬に発生したサーバの障害により、窃取したデータが公開できておらず、その不具合の修正は同年6月に行われたが、完全には解消されていない。

- 2月下旬の不具合の件や、LockBitの運営メンバーのレスポンスの悪さも要因となり、一部のアフィリエイトたちは他のランサムウェア攻撃グループへ鞍替えしている。

- LockBitは開発人材が不足しており、2022年6月にLockBit3.0をリリース以降、新たなアップデートが提供されず、アンチウイルスソフトによる検出率が高まっている。

(2023年1月にLockBit Greenという検体が確認されているが、これはContiランサムウェアをもとに作成されたものでありオリジナルではない) - 現状の問題を解決しないままでは、LockBitは衰退の一途をたどる可能性もある。

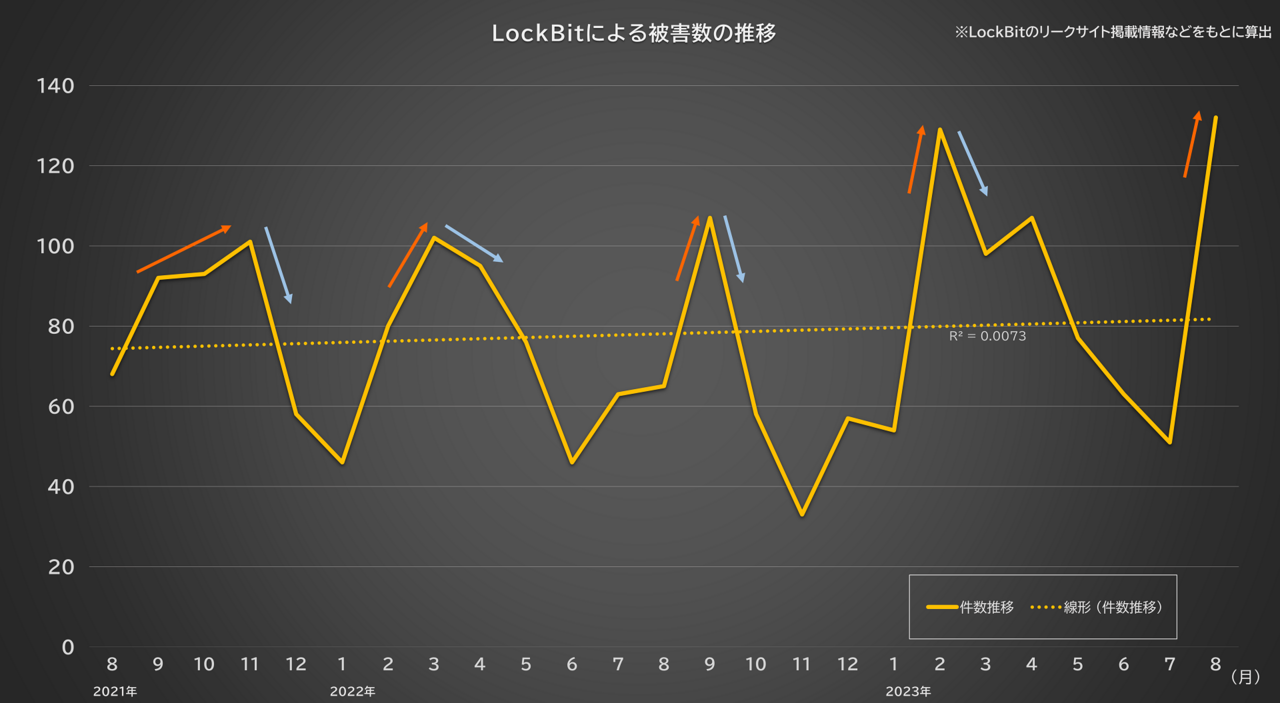

これまでの長期にわたる活発な活動などにより影響力の高いLockBitというグループが、そのような危機に面していることが事実とすれば、かなり衝撃的な内容です。ではこの記事の内容を踏まえてLockBitの活動状況を見ていきましょう。2021年8月から2023年8月までの直近約2年間のLockBitによる被害件数の推移を図6に示します。この件数はLockBitリークサイトへの掲載件数などを基に算出しています。

図6 LockBitリークサイトの更新検知件数推移(月ごと)

図6 LockBitリークサイトの更新検知件数推移(月ごと)

Jon氏の記事が公開された8/15時点では、図3や図6の通り、確かにLockBitのリークサイト掲載数は今年2月からの7月にかけ3カ月連続して減少している状況でした。しかし、8月末にLockBitのリークサイトの掲載件数は急増し、同月は過去2年で最多件数となったことが分かっています。

さらに図6からは、LockBitリークサイトへの掲載数は大体2~3カ月ごとに増加・減少を繰り返していることも読み取れます。2月以降の掲載数減少は、本記事の内容通りLockBitの衰退の兆候であったのか、それとも一時的な減少期であったのか現時点で断定することはできません。また、図6には合わせて線形近似も表記していますが、この直線を見るとLockBitの活動は緩やかに増加しているようにも受け取れます。

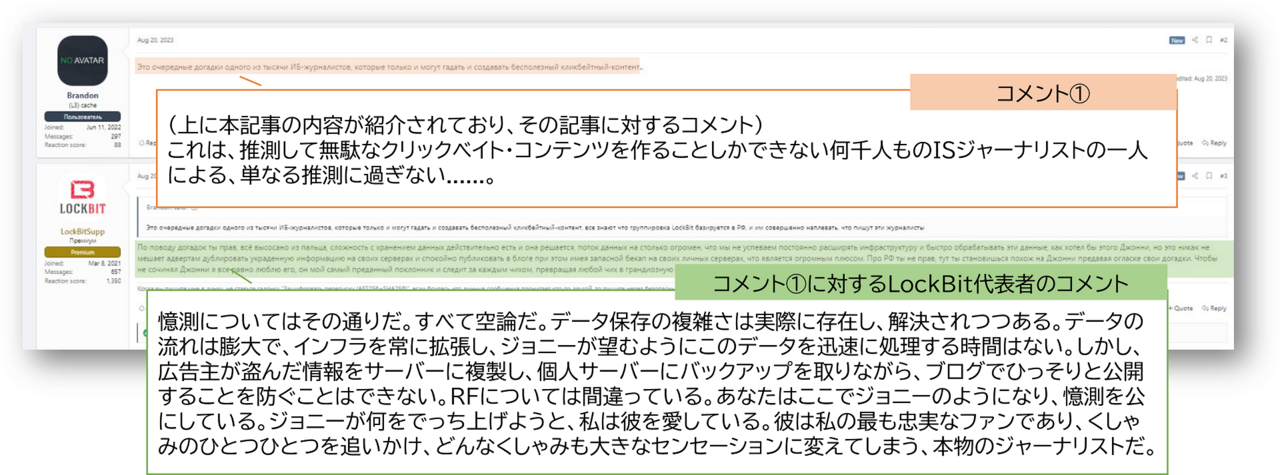

ちなみに、LockBitの代表者はハッカーフォーラム上でこの件について2023年8月20日(現地時間)コメントを残しており、Jon氏の記事については「憶測にすぎない」とし、Jon氏については「私がくしゃみをするごとにそれを誇張して報道する真のジャーナリストである」と述べています(図7)。

図7 LockBitリークサイトの更新検知件数推移(月ごと)

図7 LockBitリークサイトの更新検知件数推移(月ごと)

今回触れた記事のように、LockBitの活動が危ういのではという見方もできる一方で、直近の2023年8月には過去最大の掲載数となるなど活発さも見られます。LockBitの動向には引き続き注視すべき状況であると言えるでしょう。

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。

その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/report/

|

メロディーメーカー 最近、いただいたギフト券を使ってメロディーメーカーというおもちゃを購入しました。鉄琴にピアノの鍵盤のようなものがくっついていて、たたいたり鍵盤を押したりすることで音を出すことができます。最近のお気に入りで、よく指をさして「出して!」と要求することも多いです。私はあまり芸術的なセンスが無いので、音楽好きの子になってくれると嬉しいなと思っています。 |

---------------------

今回もご覧いただきありがとうございました。

実は、第二子の出産に伴い産休・育休に入る関係で「新人福田のランサム統計だより」シリーズは今回でお休みに入ります。まだ入社して1年も経たない状況での休職となりますが、チームメンバーや上司の温かい言葉もあり、お休みをしっかりとる決意ができました。本当にありがとうございます。

復帰は来年5月以降を想定しており、次回のブログは6月以降に発信したいと思います。その際はぜひよろしくお願い致します。

来月以降はCIGチームの安田祐一さんが、統計情報をピックアップしてお知らせするブログを発信予定です!安田さんはマンスリーレポートのデータの集計と作成を担当されている方でもあり、私とは違う視点でランサムウェア攻撃の最新情報について解説してくれると思います。また、旅好き・写真好き・空港好き!という方で、面白い知見をたくさんもってらっしゃいます。閑話休題も充実しそうですね!

ぜひお楽しみに・・・!

おすすめ記事