本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、こんにちは。MBSDのリサーチャー兼エバンジェリスト、福田です。

今回もよろしくお願いいたします。

このブログは、私が所属するCyber Intelligence Group(以下、CIGチーム)が、2023年1月号から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、これから毎月簡単なコメントを添えつつ情報発信するものです。

子育てネタも盛り込みつつ書いております。お気軽にご覧ください!

早いものでもう8月ですね。暑さが本格化し、息子のおでかけにも一苦労です。

それと、もともとパパ大好きな息子は、パパっ子化が加速し、主人の肩や腰が崩壊寸前です。

抱っこを求めてくれる時期はあっという間に過ぎ去ってしまうと聞くので、大変そうだなと思いつつも少しうらやましいです。

|

保冷グッズ もともと脇用保冷剤(黄色)は持っていましたが、新たに太ももを冷やすためのセット(白色)も購入しました。結構取れやすいので、ベビーカーでお出かけする際や寝ているときなど、足を動かさない状態の方が便利そうだと感じました。ですが、これらのフル装備があれば酷暑のお出かけも罪悪感なく行けそうです。 |

では早速、本題に入っていきましょう ☆

私が気になった6月のランサム関連トピック

今回は前回のブログでもご紹介したCL0P(CLOP)ランサムウェアによるゼロデイ攻撃についてです。その後も被害組織情報は更新され続けています。

- CL0Pによるゼロデイ攻撃(Progress社「MOVEit Transfer」の脆弱性悪用)概要

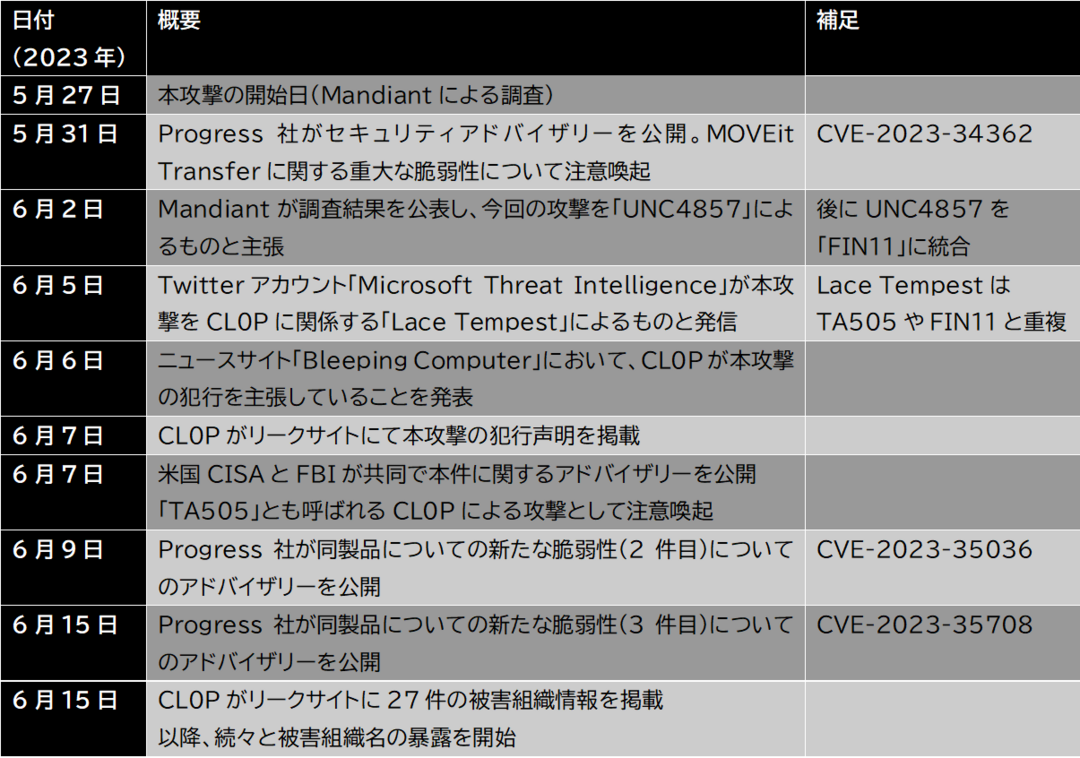

まず、今回のゼロデイ攻撃の経緯(概要)を以下に示します。

表1 CL0PによるMOVEit Transferに対するゼロデイ攻撃の経緯

Mandiantの調査によると本攻撃は2023年5月27日頃に始まったとされています。本件は5月31日のProgress社によるセキュリティアドバイザリー公開後に徐々に話題になり、それから約1週間後にCL0Pが犯行声明をリークサイトに掲載しました。

同グループが大規模なゼロデイ攻撃を仕掛けたのは今年に入って2度目で、初回は3月号でもお伝えした通り、2023年1月下旬から発生したForta社のGoAnywhereMFTというファイル転送管理ソリューションを狙ったものでした。

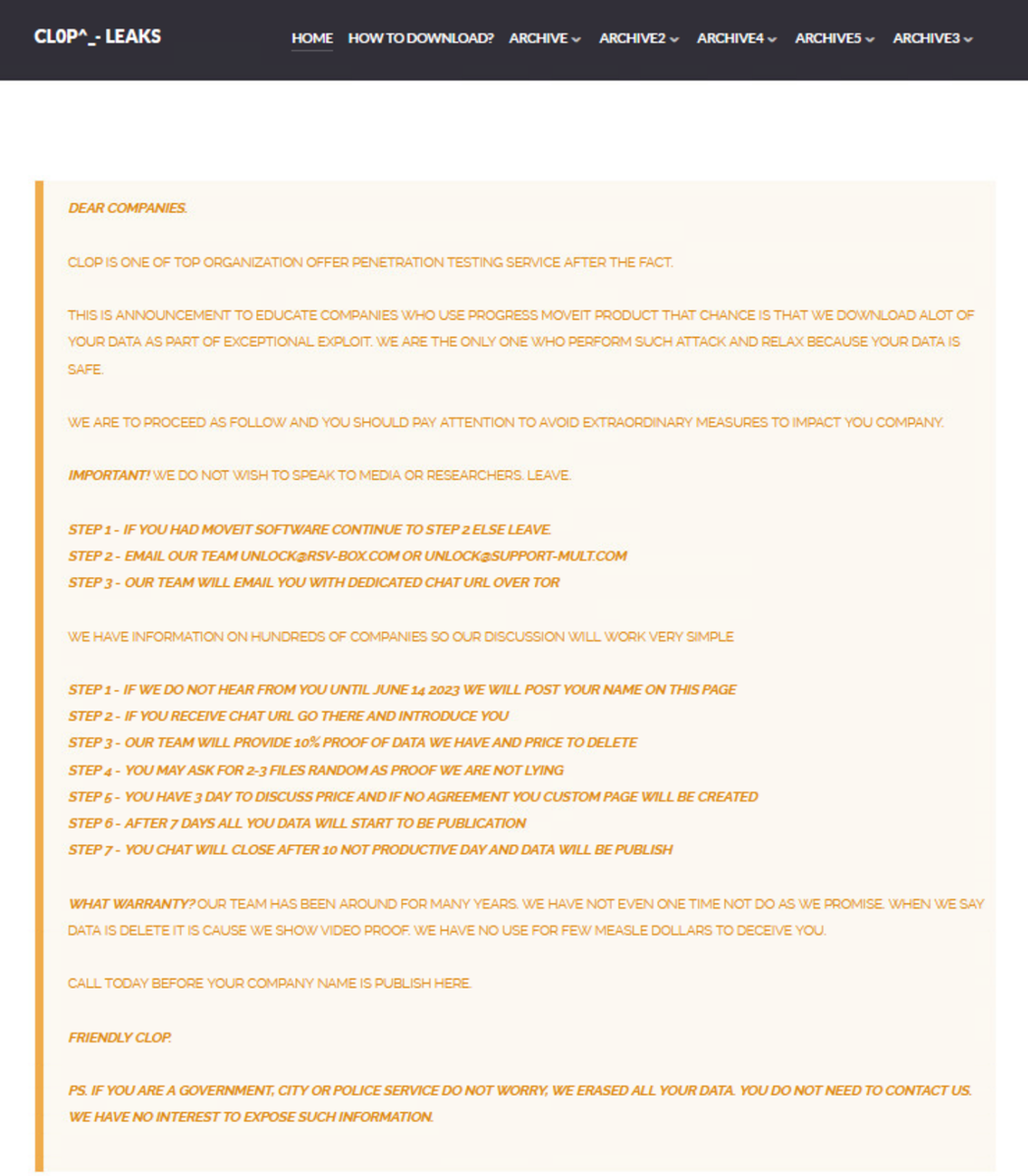

以下にCL0Pのリークサイトトップページに記載された、本攻撃についての犯行声明のキャプチャを示します。

図1 CL0Pのリークサイトトップページの様子

この犯行声明では、以下の文章などが記載されました。

・MOVEitソフトウェアを持っている企業はCL0Pチームに連絡すること

・2023年6月14日までに連絡がない企業はこのページに名前が掲載されること

・連絡後、価格のやり取りを行い、合意がなければ順次窃取したデータを公開すること

・政府、市、または警察のサービスであればすべてデータを消去していること

CL0Pは宣言通り、日本時間6月15日から続々と被害組織情報を掲載し続けています。

- CL0Pリークサイトの状況

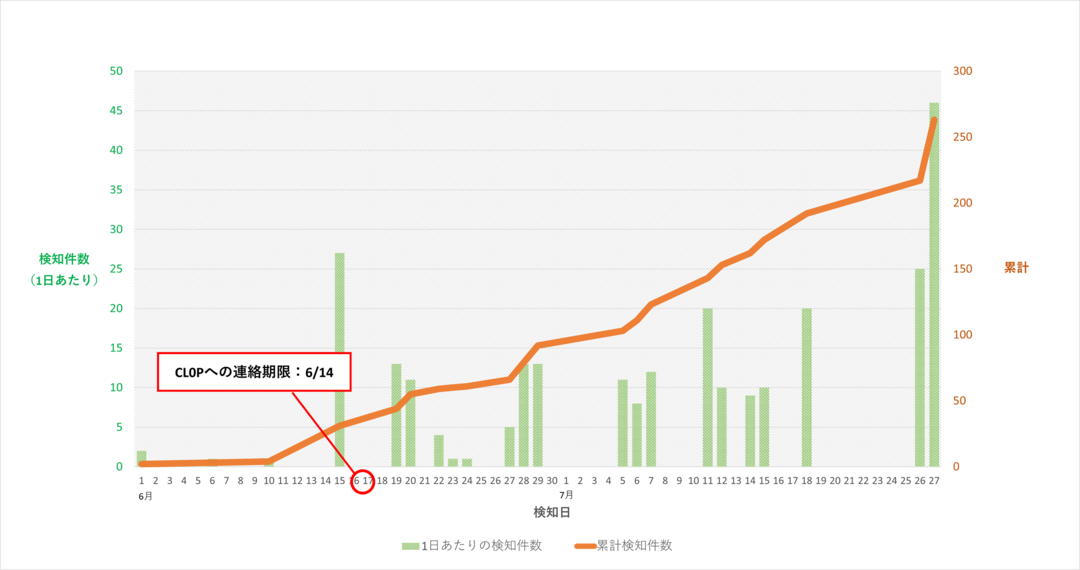

2023年6月以降のCL0Pリークサイトの更新状況を見ていきましょう。

以下に示すグラフは、1日あたりに検知した新規被害組織情報の数(緑色の棒グラフ)、および6月以降の累計の検知件数(オレンジ色の折れ線グラフ)の推移です。6月15日を皮切りに、続々と被害組織情報が更新されている状況がみられます。

図2 CL0Pリークサイトにおける2023年6月以降の更新検知件数推移

図2 CL0Pリークサイトにおける2023年6月以降の更新検知件数推移

リークサイト上ではそれぞれの攻撃についての詳細は記載されないため、どの攻撃が実際にMOVEit Transferのゼロデイ脆弱性を突いたものであったかを断定することはできません。

しかし、6月15日以降にリークサイトへ掲載された組織の中には、「MOVEit Transferに関する攻撃被害に遭っている」という旨の公表を行った組織が複数あることを確認しています。公表を行った組織には政府機関や大手グローバル企業も含まれており、被害規模の大きさがうかがえます。

今回犯行を主張しているのはCL0Pですが、CL0PはRaaS(サービスとしてのランサムウェア)を展開しているグループです。RaaSを展開するグループは、ランサムウェアの開発や運用を行うコアメンバーと実際の攻撃者であるアフィリエイトという立場が分かれているため、今回のゼロデイ攻撃を実際に行ったアフィリエイトに言及する声もあります。

一部の研究者の中で、実行者として名前が挙がっているのが、「Lace Tempest」、「FIN11」、「TA505」などのアフィリエイトグループです。それぞれの名前は同じグループを指すか、もしくはメンバーが重複しているとされています。

また、今回の攻撃の実行者は前回のゼロデイ攻撃の実行者でもあるとされています。さらに今回観測されたエクスプロイトは2021年、2022年にも観測されているという報告もあることから、攻撃者は長期にわたり機会を狙っていたと推測されます。

このように同グループの攻撃は綿密に準備されており、現在も別のゼロデイ攻撃を計画、あるいは実行中かもしれません。ゼロデイ攻撃を未然に防ぐのは難しいですが、攻撃を受けた際のダメージを最小限にするための具体的な対応策の検討は可能です。しかしながら被害内容や組織の人員・費用のリソースよって、「最適な対応」は異なります。そのため、その組織に合ったルール作りが求められます。

マンスリーレポート解説【6月分】

それではCIGチームがまとめたランサムウェア攻撃の統計情報を見ていきましょう!

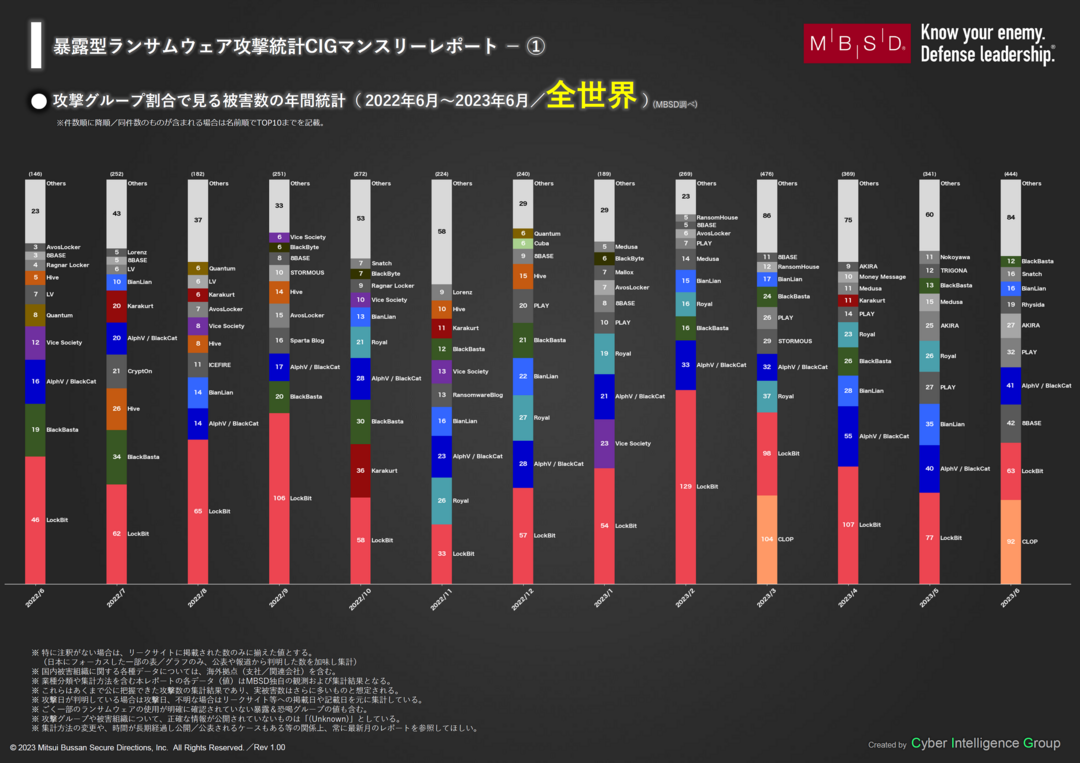

■ランサムウェア攻撃グループの割合で見る被害数の年間統計(2022年6月~2023年6月)

(※マンスリーレポート‐①, p.4)

まずは我々が監視しているリークサイト等で確認した2022年6月から2023年6月までの掲載数の集計です。

図3 攻撃グループ割合で見る被害数の年間統計(2022年6月~2023年6月 / 全世界 )

2023年6月はCL0Pが再び掲載数トップとなりました。これは前述の通り、CL0Pによる大規模なゼロデイ攻撃の影響と考えられます。さらに7月に入ってからもCL0Pはリークサイトへの掲載を継続して行っており、次月以降も上位に入る可能性が高いです。

また、2022年9月に発見され、同年10月から連続してトップ10に入っていたRoyalについてはこの月に初めて圏外となりました。Royalのリークサイトは2023年6月中旬から3週間程度アクセスできない状況にあり、この間Royalによる暴露活動は停滞していたと考えられます。同リークサイトの更新は、前回の更新からひと月以上経った7月20日(日本時間)に1件検知されましたが、Royalの活動は再度活発化するのか今後の活動に注目です。

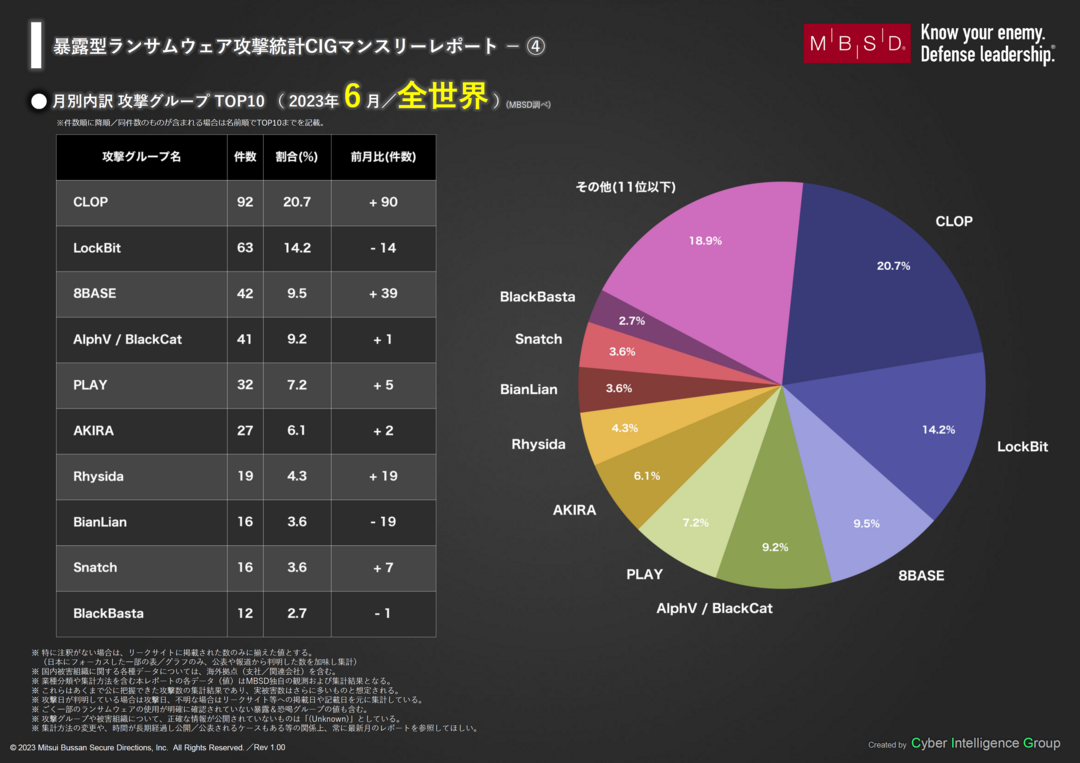

■月別内訳 攻撃グループTOP10(2023年6月)

(※マンスリーレポート④‐p.8)

続いて、2023年6月に着目したグラフを見ていきましょう。同月、リークサイト等で確認した攻撃グループ別の掲載数は以下の通りです。

図4 月別内訳 攻撃グループ TOP10 ( 2023年 6月/全世界 )

図4 月別内訳 攻撃グループ TOP10 ( 2023年 6月/全世界 )

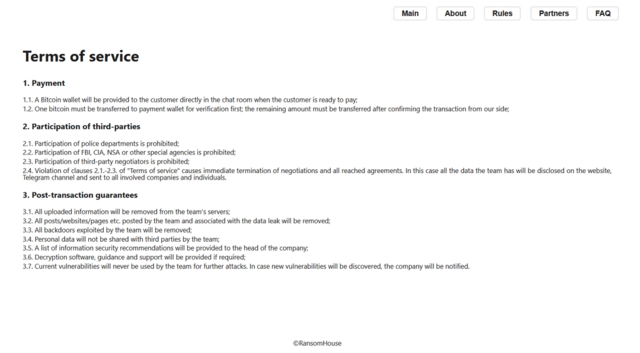

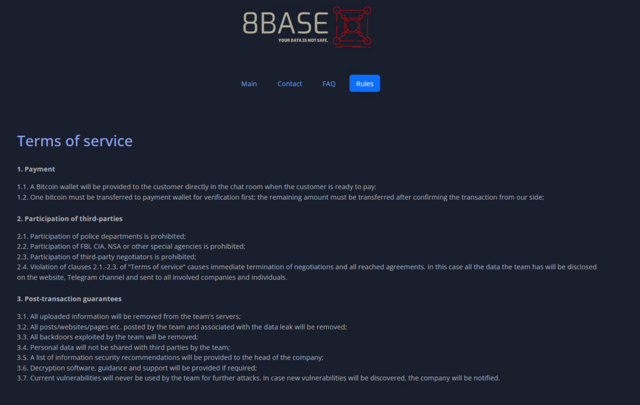

2023年6月は、CL0Pの他に「8Base」というグループの活動も目立ちました。2023年5月にリークサイトが見つかった比較的新しいグループで、脅迫文やリークサイトに「RansomHouse」との類似点があり、ランサムウェアの検体が「Phobos」の検体と類似していることが指摘されています。以下にRansomHouseと8Baseのリークサイトの比較の一例として、それぞれのサイト上にある ”Rules” というページを示します。次の図5および図6をご覧ください。

図5 RansomHouseリークサイト上の” Rules” ページ

この “Rules” というページにおいてはまるっきり同じ文章であり、8BaseはRansomHouseのページをそのまま借用した可能性が考えられます。

このように、8Baseは先行のランサムウェアから様々なノウハウを流用 することで、より効率的に運用され、今後も活発な活動が続く可能性があります。

■月別内訳 業種TOP10(2023年6月 / 全世界)

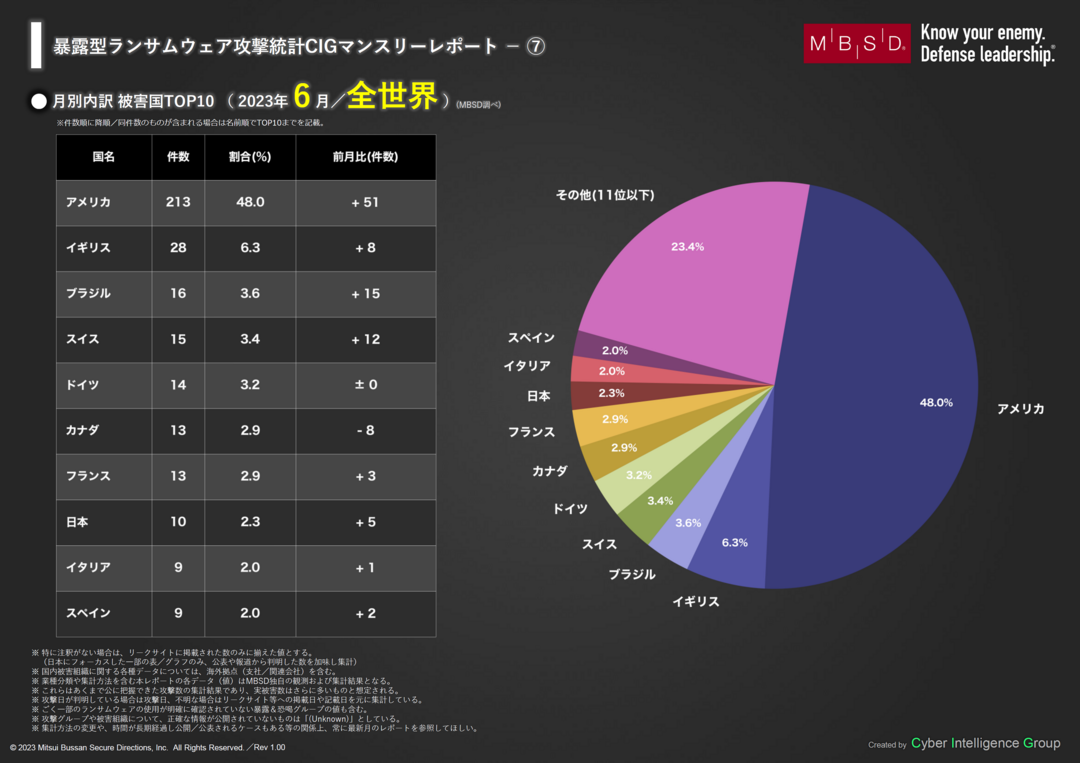

(※マンスリーレポート⑦‐p.12)

続いて、リークサイト等で被害を確認した被害組織の拠点を元にした「国別TOP10」を紹介したいと思います。

図7 国別内訳 業種TOP10(2023年6月 / 全世界)

2023年6月もやはり欧米組織のリークサイトへの掲載が目立ちます。この月はCL0Pによる大規模攻撃や、8Baseの活発化の影響もあり、全体の掲載件数が前月よりも増加していることも分かります。

また、6月は日本が再び上位10か国に入ってしまいました。4月以来2カ月ぶりのトップ10入りとなります。国内組織の掲載や被害公表数については次のグラフでさらに見ていきたいと思います。

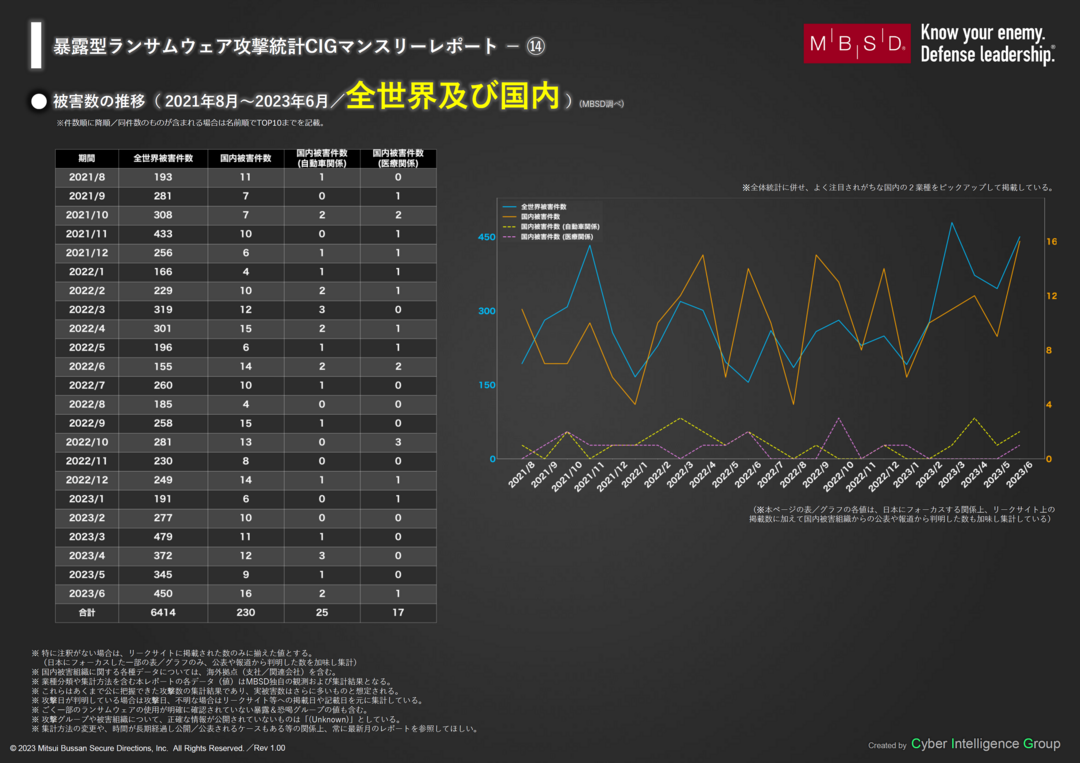

■被害数の推移(2021年8⽉〜2023年6⽉ / 全世界及び国内)

(※マンスリーレポート⑭‐p.22)

図8 被害数の推移(2021年8⽉〜2023年6⽉ / 全世界及び国内)

図8 被害数の推移(2021年8⽉〜2023年6⽉ / 全世界及び国内)

オレンジの線(右軸)が、国内組織が関連しているランサムウェア攻撃被害の推移です。

2023年6月は、全世界及び国内ともに全体数が高水準となりました。特に国内についてはリークサイトへの掲載数、公表から確認したランサムウェア被害件数が合計16件と、2021年8月以降で最大となっています。この件数は氷山の一角であり、実際の被害件数は計り知れません。

我々が観測できる「ランサムウェア被害件数」が上昇する要因としては、実際のランサムウェア攻撃件数が増えること、ランサムウェア攻撃グループからの身代金要求に応じない組織が増えること、そして被害組織自らの公表が増えることなどが考えられます。いずれにせよ、目に見える被害件数が増えたという事実は今後のランサムウェア対策に役立てなければならないと思います。いつ自分の関連する組織が被害に遭うかわかりません。ぜひ他人事とせずに、ランサムウェア対策を見直してみましょう。

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。

その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/report/

---------------------

ご覧いただきありがとうございました。

今回はMBSDの入社支度金制度について少しご紹介します。

MBSDでは、中途入社の方に入社支度金というものが支給され、私は洗濯機購入や引っ越し費用の一部に充てさせてもらいました。人生で初めてドラム式洗濯乾燥機を使ってみたのですが、とっても便利です!干す手間が減った時間で他の家事ができたり、自己研鑽できたりといいことだらけでした。特に我が家は1日2回洗濯するので、相当時短になっています。

それと、洗濯後のタオルやパジャマのふわふわ具合も最高でした。とても気持ちが良いです。

転職したばかりの年は賞与が無い、もしくは少なかったりすると思うので、入社支度金制度はとてもありがたいですよね。

引っ越しについてはまた次回の記事で触れたいと思います。環境変化に敏感な1歳児、お引越しは大変でした・・・!

|

バナナケース バナナが大好きな息子のために、義両親が送ってくれました。最近は包丁で切らずにそのままかじって食べてくれるので、バナナケースにバナナを入れて持っていくだけでお出かけの際のおやつが充実します。また、息子はバナナケースをパカパカするのが大好きなようで、おもちゃとしても優秀でした。 |

おすすめ記事