本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、こんにちは。

MBSDのリサーチャー兼エバンジェリスト、福田です。

今回もよろしくお願いいたします。

|

初めましての方向けに、私が月イチで発信する「新人福田のランサム統計だより」についてのご説明です。 このブログは、私が所属するCyber Intelligence Group(以下、CIGチーム)が、2023年1月号から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、これから毎月簡単なコメントを添えつつ情報発信するためのものです。 |

新年度が始まりました。

息子がこれまで通っていた保育園は自宅からかなり遠かったのですが、今年度から少し近い保育園に転園しました。

新しい環境で、大変なこともあるかもしれませんが、少し送迎が楽になったのはありがたいです。

ただ、前の保育園ではとても良くしてもらっていたので、もう通えないのは正直さみしいです。息子のお友達も本当に可愛くて可愛くて・・・。あの子たちの成長を見守れないのも残念です。

新しい保育園でも可愛がってもらえることと、新しいお友達ができることをを祈りつつ、お仕事頑張ろうと思います。

|

プレイマット 息子は生まれたてのころから吐き戻しがひどく、座布団やカーペットの上で遊ばせると後処理が大変でした。かといって、冷たい床の上で赤ちゃんを遊ばせるのも気が引けるし、危ないし…。としばらく悩んでいた時に買ったのがこのプレイマットです。汚れてもウエットティッシュで拭けるので衛生的!そして折りたためて収納できるので、邪魔にならない!最近はあまり吐かなくなりましたが、普通に使い勝手がよいです。 |

今回も私の気になった3月のニュースご紹介の後に、マンスリーレポートにある統計情報からいくつか抜粋してご紹介します!ではよろしくお願いいたします。

私が気になった3月のランサム関連トピック

今回は、2月上旬から話題になっていますが、GoAnywhere MFTというファイル転送管理サービスのゼロデイ脆弱性を悪用した、ランサムウェア攻撃についてです。一連の攻撃は、「CL0P (CLOP) 」というランサムウェア攻撃グループが犯行を主張しています。

GoAnywhere MFTは世界的に人気のあるファイル共有管理ソリューションです。ファイル転送を簡単にかつ安全に行うことができるもので、世界中で数千社以上の企業が導入しているとされています。

GoAnywhere MFTはオンプレミスサーバを使用し、クライアント端末はファイルの共有などの操作をブラウザの画面を通して行うことができます。

今回攻撃を受けてしまったのはこのGoAnywhere MFTサーバを外部公開していた端末です。「通常は外部公開すべきでないもので、多くの組織が組織内のネットワーク上に設置し、外部からはVPNを経由したアクセスや許可リストに登録されているIPアドレスからのアクセスのみ行えるよう運営しているはずだ」と開発元のForta社が説明したとされる記事もあります。

2月1日(現地時間)にForta社が会員向けにGoAnywhere MFTが攻撃を受けていることを発信し、その後約1週間に緊急パッチ(Ver 7.1.2)が公開されました。

緊急パッチ公開の翌日、ランサムウェア攻撃グループ「CL0P」がニュースサイト「Bleeping Computer」に”GoAnywhere MFTの脆弱性を悪用し10日間で130の組織への侵入に成功した”と主張しました。

それを裏付けるように、3月の上旬からCL0Pは独自のリークサイト「CL0P^_-LEAKS」に続々と被害組織情報を掲載しています。CIGチームが開発した監視システムでは、40を超える被害組織が1日のうちに掲載された日も確認しています。また、この中には日本国内の組織も複数含まれております。

ちなみにCL0Pは、今回の攻撃ではGoAnywhere MFTサーバ内のファイルを窃取したのみで、組織内の他の端末への横展開や暗号化は行っていないと主張しています。

最近は「RansomHouse」など、データの窃取のみを行い、公開と引き換えに身代金を要求するグループも出てきています。

侵入した端末内のデータを「窃取」して「暗号化」するという作業のうちの片方の手間を減らすことで効率化を図っているという一つの見方ができます。

しかし被害組織の立場からすると、身代金を支払ったとしてもデータの抹消を確認できませんし、窃取されたデータが他の攻撃グループに流出している可能性も否定できません。

そうした状況で、データの公開のみと引き換えに身代金を支払う組織がどれくらいいるのか、どれくらいの金銭を得ることができるのか、難しいところです。

暗号化を伴わずに身代金要求を行う攻撃グループが増えていくのか、今後の動向に注意していきたいと思います。

身代金についてですが、被害組織が身代金を支払う目的として、例えば以下の3つが挙げられると思います。

①システムの早期復旧

②データの公開の防止

③ランサムウェア被害に合ったことの隠蔽

①についてですが、身代金を支払ったところでデータが完全に復号される保証はありません。結局データが復号できなかったというケースも確認されています。

②や③に関しては、実際に攻撃を仕掛けたグループとは別のグループからデータを公開され、事案の発覚が起こる可能性があります。ある攻撃グループが身代金を受け取っておきながら、攻撃の起点となった侵入口を別の攻撃グループに提供するといったケースも存在します。

さらに、身代金の支払いを行った場合、以下のリスク・デメリットが挙げられます。

・一度身代金の支払いをしたことで、「侵入することができ」、「身代金を支払う」組織として認識されてしまい、別の攻撃を受けやすくなる

・犯罪組織への資金提供となり、その資金がまた別の犯罪を引き起こす

・犯罪組織に対し資金提供を行った組織としてマイナスのイメージがついてしまう

こうした観点から、身代金を支払うことはリスクやデメリットが大きく、それに見合うほどのメリットはないと言えるでしょう。

もちろん、病院や重要インフラなどがランサムウェア攻撃を受け、一刻も早く復旧しなければ人命に関わる事態となり、やむを得ず身代金を支払ってしまうというケースもあるかもしれません。

3月にはランサムウェアの攻撃を受けたある医療関連組織が身代金の支払いを拒否した結果、その組織が保持する患者の医療データが公開されてしまい、訴訟に発展するというケースもありました。

つまり、本来はサイバー攻撃の被害側であるはずの医療関連組織が、逆に内側から訴訟を受ける立場となってしまったのです。

身代金の支払いにはリスクが発生しますが、身代金の支払いを拒否することによるリスクももちろんあるということです。

ですがそれでも、前述の通り身代金を支払ってもデータを復旧できる保証がないということや、データの公開を防げる保証もないということを念頭に置いておく必要があります。

ちなみにランサムウェア攻撃グループの中には、病院は攻撃しないとルール化しているグループがあります。CIGチームのレポートに記載の通りリークサイトへの掲載数が2023年2月までトップを独走していたLockBitもその一つです。昨年(2022年)末、LockBitはある小児病院を攻撃した際に、無償で復号キーを提供しました。誤って攻撃をしてしまった際にはこのような対応を取るグループもおり、身代金を支払う前に、交渉の余地があるケースも稀に存在します。(ただし、攻撃グループが自らのルールに基づいた統制を取れているとは限らず、その点に期待すべきではないでしょう。)

身代金の話をしてしまいましたが、やはりランサムウェアに感染しないことが一番ですよね。

基本的なランサムウェア対策は、前回のブログにアップしましたので是非ご覧ください。

マンスリーレポート解説【3月分】

それではCIGチームがまとめたランサムウェア攻撃の統計情報を見ていきましょう!

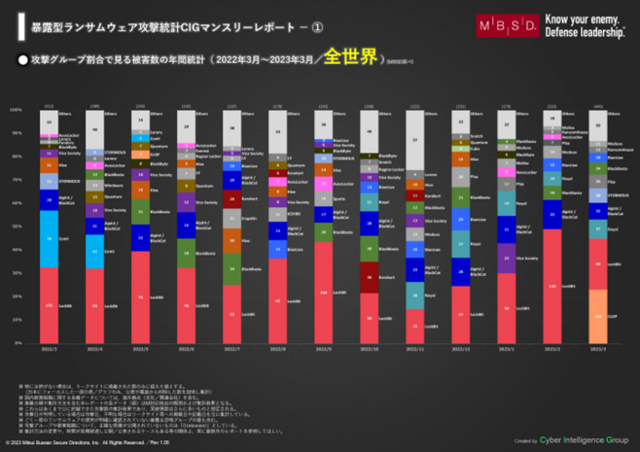

■ランサムウェア攻撃グループの割合で見る被害数の年間統計 (2022年3月~2023年3月)

(※マンスリーレポート‐①, p.3)

まずは我々が監視しているリークサイト等で確認した2022年3月から2023年3月までの掲載数の集計です。ランサムウェア攻撃グループごとに、全被害数における割合を算出しております。2月公開のブログでご紹介したものの更新版です。

Fig. 1 攻撃グループ割合で見る被害数の年間統計( 2022年3月~2023年3月/全世界 )

これまではLockBitの掲載数が常にトップでしたが、先月(2023年3月)はCL0Pがトップとなりました。CL0Pは今まで掲載数がまばらで、2022年5月以降はTOP10に入ることもありませんでしたが、前述の通り、ゼロデイ脆弱性を突いた大規模な攻撃を仕掛けてトップとなっています。年間統計でみるとインパクトがあります。

では3月の統計に注目してみていきましょう。

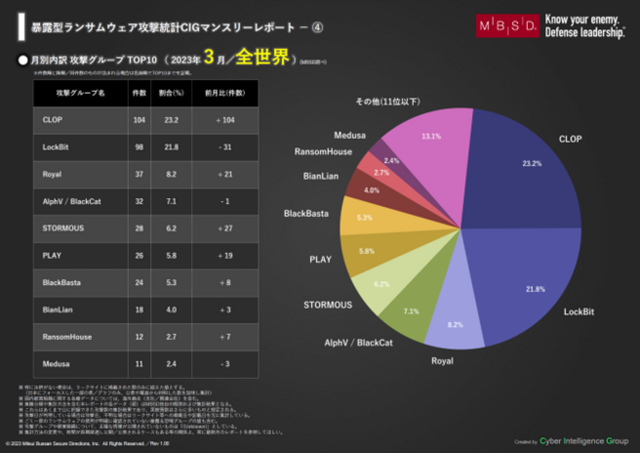

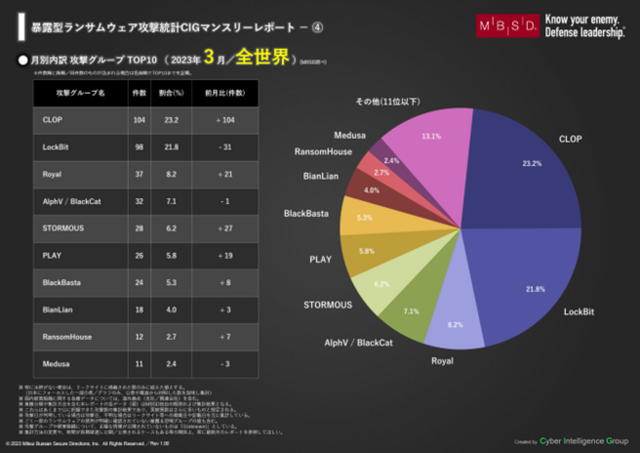

■月別内訳 攻撃グループTOP10 (2023年3月)

(※マンスリーレポート④‐p.7)

2023年3月、攻撃グループ別のリークサイト等で確認できた被害数は以下の通りです。

Fig. 2 月別内訳 攻撃グループ TOP10 ( 2023年 3 月/全世界 )

Fig. 2 月別内訳 攻撃グループ TOP10 ( 2023年 3 月/全世界 )

今月はCL0Pの掲載数が104件、LockBitが98件であり、全体としての件数も底上げされています。しかし、リークサイトへの掲載件数は氷山の一角で、実際の被害数は計り知れません。

ちなみに28件の掲載数であった「STORMOUS」というランサムウェア攻撃グループは、2022年9月以来のTOP10入りとなりました。このグループは旧リークサイトを停止してからTelegramというSNSを中心に活動を続けてきましたが、2023年3月に新たなリークサイトが発見されたという経緯があります。STORMOUSについては攻撃の中でランサムウェアを使用するグループかどうかを疑う意見も従来からありますが、一部で検体も発見されていることなどから、CIGチームではランサムウェア攻撃グループとして集計に含めています。今後の活動がどうなっていくのか、注目していきたいと思います。

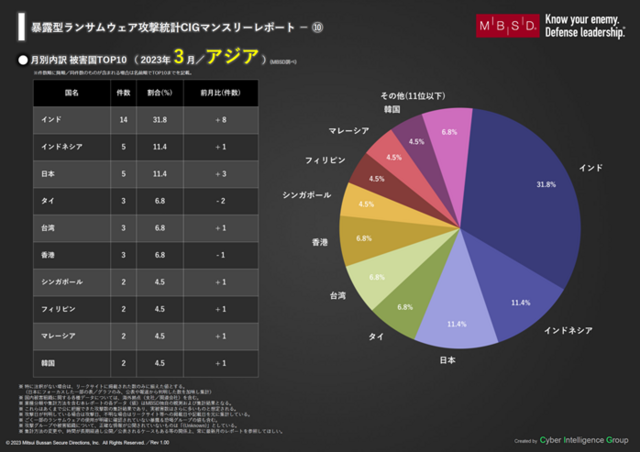

■月別内訳 被害国TOP10 ( 2023年3月 / 全世界・アジア )

(※マンスリーレポート⑦‐p.11・⑩‐p.15)

今回も前月に引き続き、リークサイト等で被害を確認した組織の拠点をもとにした「被害国TOP10」を紹介したいと思います。今回は3月分のみどうぞ!

Fig. 3 月別内訳 被害国TOP10 ( 2023年3月 / 全世界 )

Fig. 3 月別内訳 被害国TOP10 ( 2023年3月 / 全世界 )

前回に引き続きこの情報を出したのには理由がありまして、3月は日本の関連企業・組織の被害を体感として少し多めに感じたからです。1日に2回(しかも連続で)日本の関連企業をリークサイトに掲載したグループがあった日もありました。

ということで結果をまとめてみたところ、日本は全世界ではTOP10にはランクインしませんでした。日本が5件(アジアでは同率第2位)であり、世界全体の10位はオーストラリアで8件となりました。アジアに絞ったグラフはこちらです。

Fig. 4 月別内訳 被害国TOP10 ( 2023年3月 / 全世界 )

Fig. 4 月別内訳 被害国TOP10 ( 2023年3月 / 全世界 )

アジアでは今月もインドが1位となりました。

今月はCL0Pが大規模攻撃を仕掛けたことで世界全体の被害数(リークサイトへの掲載数)がかなり増えており、その影響もあって、日本の被害が増えているように感じたのかもしれません。

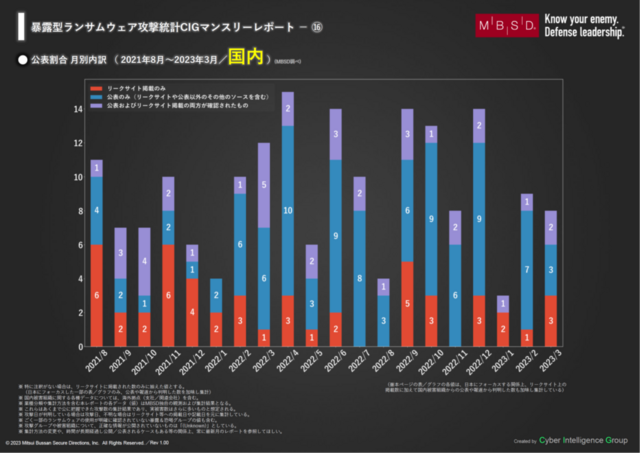

■公表割合 月別内訳 (2021年8月~2023年3月 / 国内 )

(※マンスリーレポート⑯‐p.25)

最後に、被害組織による公表と、リークサイトへの暴露の割合の国内統計を見ていきたいと思います。

CIGチームでは、ランサムウェア攻撃グループのリークサイト情報だけでなく、国内のランサムウェア被害にあった組織の公表の記録についても集計しています。

一つの事案につき

- リークサイトへの掲載のみ確認されたケース(赤)

- 被害組織による公表のみ確認されたケース(青)

- リークサイトへの掲載及び被害組織による公表どちらも確認されたケース(紫)

に分けて、グラフ化しております。

被害にあった組織は被害状況を調査するため、実際の被害を確認した日から時間をおいて公表するケースもあり、それらの情報をキャッチした場合は本グラフを最新の情報に更新していますのでご留意ください。

Fig. 5 公表割合 月別内訳( 2021年8月~2023年3月 / 国内 )

Fig. 5 公表割合 月別内訳( 2021年8月~2023年3月 / 国内 )

2022年4月に個人情報保護法の改正案が施行され、個人データの漏えい等があった場合(漏えい等があった可能性がある場合も含む)はその個人データにかかる本人に対し、通知をすることが義務付けられています。

ただし、連絡先情報を保持していない場合や、連絡先情報が古く本人に通知ができない場合は、「事案の公表」という代替措置を取ることが可能です。

そのような背景もあってか、2022年4月の少し前から、だんだんと公表するケースの割合が増えてきている印象があります。最近はリークサイトへの掲載よりも前に被害組織がランサムウェア被害を公表するというケースがいくつか確認されております。迅速な調査と、対応の透明化はランサムウェア被害の予防啓発につながると思いますので、個人的には良い傾向だと感じています。ランサムウェアが猛威を振るっており、もしかしたら今日明日にも自分の関連する組織が被害を受ける可能性がある中で、被害組織からの公表はとても貴重な情報の1つだと思います。

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。

その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/report/

---------------------

今回も読んでくださりありがとうございました!

今回は最後に、MBSDの働き方の魅力を伝えるために、とある日の私の勤務スケジュールについてご紹介したいと思います。

例①:子どもの送迎をする日

| 時間 | やること |

| 8:30 | 保育園の送迎から帰宅 |

| 9:00 | 在宅勤務開始 |

| 12:00 | お昼・移動 |

| 13:00 | シェアオフィスでの勤務開始 |

| 17:30 | 勤務終了 |

| 17:40 | 保育園に迎えに行って帰宅 |

例②:子供が体調不良により保育園をお休みしている日

| 時間 | やること |

| 7:00 | 在宅勤務開始 |

| 10:00 | 中抜け(1時間) 息子の昼ごはん準備・家事 |

| 11:00 | 在宅勤務再開 |

| 12:30 | お昼・買い物 |

| 13:30 | 在宅勤務再開 |

| 15:30 | 中抜け(4.5時間) |

| 15:45 | 病院へ送迎 |

| 16:30 | 夕食準備 |

| 17:30 | お風呂 |

| 18:30 | 夕食 |

| 19:30 | 寝かしつけ |

| 20:30 | 片づけ |

| 21:00 | 在宅勤務再開 |

| 22:00 | 在宅勤務終了 |

例①では半日シェアオフィスを利用する日を記載してみました。3月まではかなり遠い保育園に通ってもらっていましたので、自宅と保育園の間にあるシェアオフィスを利用することが多かったです。保育園の送迎のためにシェアオフィスを利用させてもらえるのは本当にありがたかったです・・・!ちなみにMBSDではリモート勤務の際は自宅でやらなければならないという縛りがありません。シェアオフィスを利用する理由も特に聞かれません。上長に「送迎が大変で・・・」という話をしたところ、ぜひご活用くださいと二つ返事で快諾していただきました。いつでも好きなタイミングでシェアオフィスが利用でき、例えば歯医者さんの近くにあるシェアオフィスを利用するのもOKです(詳しくはこちらのNote記事で紹介しています)。

例②では息子が体調不良により保育園を休んでいる1日を書いてみました。

働きながら1人で息子をみているわけではなく、主人や実家の両親、義両親に協力してもらって仕事をしています。(息子がお昼寝をしているタイミングではお風呂場でミーティングを行うなど工夫しながら勤務しています。)息子は体調不良の時にはうまく眠れなかったり、機嫌も悪かったりするため、家事・看病が両立できないことが多いです。フレックス制度を活用し、働きながらも、中抜けして私が家事したり息子を病院に連れて行ったりすることができるのはありがたいです。この日はトータルの勤務時間が7時間と少ないですが、日々の勤務時間を自由に組めるフレックスタイム制なので、他の日少し長く勤務したりすることで、欠勤扱いになりません。柔軟ですよね!本当にありがたいです。

どのような働き方をするか、チームメンバーと事前に相談し、私はこんな感じで自由に働かせてもらっています。働くパパ・ママさんにとってはとてもありがたい制度が整っています。

私はいろんな制度を駆使しながら、子供の体調やスケジュールに合わせて柔軟に働くことができております。長期的に無理なく働けるっていうのは安心材料ですよね。

また、子供の体調不良で急にお休みする際も、子供だけでなく私の体調も気遣ってくださり、急なお休みに対して「小さいうちは大変だよね、心配だよね」と共感してくださったりします。

急なお休みの際は心苦しく、連絡するときもブルーな気持ちになるんですが、連絡をしたあとはなんとなく温かい気持ちになり、看病頑張ろう!という気持ちになります。

チームリーダーを中心に温かいCIGチームの方々や理解ある上長のおかげで、申し訳ない気持ちもありつつも、もっとこの会社で働いていきたいなと思うことが何回もありました。ご迷惑をおかけしますが、皆様これからもよろしくお願いいたします!

|

歯ブラシデビュー だんだんと歯が生えてきてとうとう6本ほど(うち4本は小さいですが・・・)見えてきたので、片手持ちの大人っぽい歯ブラシを買ってみました。最初はおもちゃのように振り回していましたが、最近はかなり歯ブラシっぽく扱っているように見え、なんとなく成長を感じます。 |

おすすめ記事