本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、はじめまして。昨年(2022年)末にMBSDに入社した福田美香と申します。

このたび「マルウエアの教科書」でお馴染みの弊社 吉川が率いるCyber Intelligence Group(以下、CIGチーム)というチームに参加しリサーチャー兼エバンジェリストとして活動させていたいただくことになりました。

その一環として、CIGチームが、今月(2023年2月)から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、これから毎月簡単なコメントを添えつつ情報発信していきたいと思います。統計情報の全データはこちらのマンスリーレポート(※)から確認できます。

どうぞよろしくお願いします。

|

(※)マンスリーレポートに関してCIGチームからの補足 先日から公開を開始した弊社ランサム攻撃統計に関するマンスリーレポートは、以前から継続して、同じ集計基準や分析観点で、MBSD社内限定の資料として長期にわたり毎月まとめ続けてきたものであり、より広い皆様に有効活用して頂きたく、この度あらためて一般公開に踏み切ったものとなります。2重脅迫を行う暴露型ランサムウェアを中心とした脅威動向の各種把握に是非広くご活用いただければ幸いです! マンスリーレポートに関する事前の留意点として、ランサムウェア攻撃の集計を一般公開している海外などの一部インテリジェンスベンダーにおいては、被害組織に関する情報(URLや被害組織名の表記など)がリークサイト上で更新されたときなどに、自動化の影響から、それらを重複カウントしているケースがいくらか見られています。また、リークサイトへ掲載された日付や記載された日付ではなく、各インテリジェンスベンダーのクローラーが取得したタイミングで一気にまとめてその月のカウントに追加しているといった状況も確認されています。 |

今回はマンスリーレポートにある統計情報のうち、

●ランサムウェア攻撃グループの割合で見る被害数の年間統計 (2022年1月~2023年1月)

●ランサムウェア攻撃グループの活動の月別内訳 (2022年11月~2022年1月)

をピックアップしてご紹介します!

*_*_*_*_*_*_*_*_

その前に、今回は初回ですので自己紹介を ☆

私は元々デジタルフォレンジック畑の出身です。

フォレンジックというとセキュリティやインシデント調査などの印象を持たれる方も多いと思いますが、私の場合は少し特殊な場面で必要とされるフォレンジックを当初行っていました。

(詳しくはお伝えできないのですが)新卒で入った官公庁で、PCやスマートフォンを解析しその所有者の犯罪に関わる痕跡を明らかとすることを目的とした、犯罪捜査としてのデジタルフォレンジックを行ってきたという背景があります。

官公庁を退職した後は、高校教師(物理)を経て、前職のセキュリティベンダーに就職し、インシデント調査としてのフォレンジックも経験させていただきました。

それぞれ数年程度ですが、デジタルフォレンジックの業界としては幅広く経験させてもらえたのではないかと自負しております。

縁あって、育休復帰となる昨年末のタイミングでMBSDに入社し、育児と仕事に追われながらなんとか頑張っています。(家事は頑張りません。夫ちゃんありがとう。)

リサーチャー業務はフォレンジックとは違う面白さと緊迫感がありますが、私のチームでは時間をある程度柔軟に組み立てられるため、育児との両立がしやすいように感じています。

加えて弊社は基本的にほとんどの方がリモートワークであるため場所の拘束もなく、私は子供の体調面やスケジュールを優先させて働くことができています。

チームメンバーにも感謝ですね。いつもありがとうございます。

これまでの経験はそんなところですので、私はセキュリティ業界に入ってまだ3年目のペーペー(しかもそのうち10カ月は産休・育休で勉強どころではありませんでした・・・)で、まだまだ経験は浅いです。

なので、ランサムウェア攻撃グループの統計情報や動向を押さえていきたいという方だけでなく、これからセキュリティを学んでいきたい方も是非このブログをご覧いただき、一緒に成長していくような感じで応援していただけると嬉しいです!

*_*_*_*_*_*_*_*_

本題に入る前に、最近買ったグッズを紹介します。

こんな感じで、育児グッズなど私の興味関心があるものも紹介していきます。箸休め的な感じで読んでください。

|

最近買った離乳食グッズ 最近購入した離乳食の保存容器とスプーンです。この保存容器は、作った離乳食を入れて小分けで保存できます。製氷皿みたいな形のものも使っていますが、この容器はそのままお皿として使えるので、手間が減っていい感じです。そして、持ちやすそうなスプーンも買ってみました。ご機嫌良くスプーンを口に運んでガシガシ噛んでいます。 |

自己紹介もあってかなり前置きが長くなりましたが、ここから本題に入りたいと思います。

■私が気になった1月のランサム関連トピック

1月末に起こった、「Hive」というランサムウェア攻撃グループのリークサイト差し押さえが印象的です。突然、同サイトトップページにFBI等のロゴが表れ、業界に激震が走りました。後の発表では、2022年7月から潜入し、復号キーを被害組織に提供していたとか。

まだグループメンバーの逮捕には至っていないようですが、今後の捜査がどうなるのか興味深いです。

■マンスリーレポート解説【1月分】

それではCIGチームがまとめたランサムウェア攻撃の統計情報を見ていきましょう!

●ランサムウェア攻撃グループの割合で見る被害数の年間統計 (2022年1月~2023年1月)

(※マンスリーレポート− ①, p.3)

まずは2022年1月から2023年1月までの被害数の集計です。ランサムウェア攻撃グループごとに、全被害数における割合を算出しております。

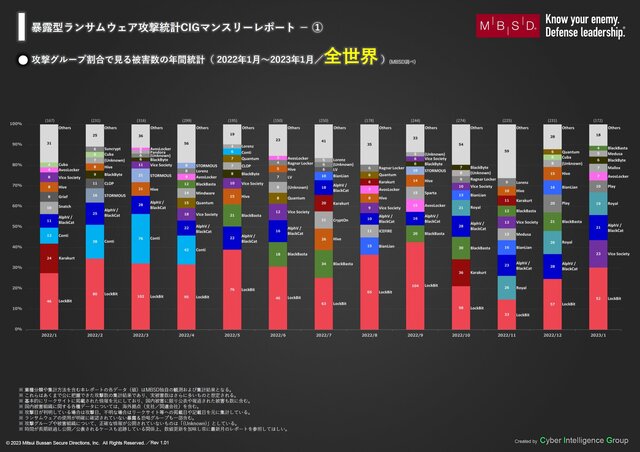

Fig. 1 攻撃グループ割合で見る被害数の年間統計( 2022年1月~2023年1月/全世界 )

Fig. 1 攻撃グループ割合で見る被害数の年間統計( 2022年1月~2023年1月/全世界 )

年間を通して、やはり「LockBit」というランサムウェアの割合が高いです。2023年1月には新たな亜種「LockBit Green」も発見されている活発なランサムウェアです。ちなみにこのLockBit Greenですが、過去に流出した「Conti」というランサムウェアのソースコードを元に作られていると考えられる状況が確認されました(CIGチーム吉川調べ)。

Fig. 1の2022年上期のConti(水色)の部分をご覧ください。

3月まではLockBitに迫る勢いで被害数が増加していたContiですが、4月以降急激に減少し、最終的に活動が停止しています。

Contiの内部情報やソースコードが流出したのは2022年2月末から3月にかけてです。その影響が明らかにみてとれますね。この騒動は実際にリークしたアカウント名「ContiLeaks」にちなみ、そのまま「ContiLeaks」と呼ばれています。ContiLeaksの内容について簡易的に把握したい方は、CIGチームの吉川と菅原がまとめたレポートがあるのでそちらをご覧ください!

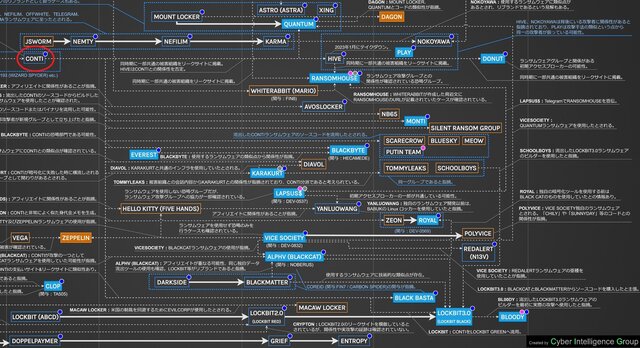

流出したContiランサムウェアのソースコードは、今では多くのランサムウェア攻撃グループに影響を与えています。詳しくはCIGチームが先日発表した「ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)」(以下、リブランド図) をご覧ください。次のFig.2は、当該リブランド図のうち、Contiに関わる部分を中心に切り取ったものです。

Fig. 2 Contiに関連するランサムウェア (ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

Fig. 2 Contiに関連するランサムウェア (ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

このように、Contiにつながる点線が多数確認できます。リブランド図には、単純なリブランド情報だけでなく、Contiランサムウェアのソースコードを流用したグループにも関係性を持たせて描写したため、このような複雑な図になりました。可視化すると改めて、Contiの規模感、そしてContiLeaksの影響の大きさがよく分かります。今後さらに分析が進むことでより複雑な関係性があらわになる可能性もあります・・・。

また、Fig. 1の上半期に再び注目して頂くと、Contiの停止後に被害数が増えているものとして、BlackBasta (濃い緑色) やQuantum (黄土色) などのランサムウェア攻撃グループが浮かび上がります。

これらのグループは、リブランド図 (Fig. 2) 上でも繋がりが見える通り、メンバー間の移動や分散などの関連性が指摘されています。

ランサムウェア攻撃グループの間にはこれだけ複雑な関係性や繋がりがあり、一度データを奪われてしまったら、どこまでそれが広がるか分かりません。実際に我々の観測において、ある攻撃グループが掲載したデータが後日別の攻撃グループのリークサイトに掲載されるというケースが何度か確認されています。

このような背景からも、窃取されたデータの公開を防ごうとする目的で身代金を支払うことは推奨しません。

●ランサムウェア攻撃グループの活動の月別内訳 (2022年11月~2023年1月)

(※マンスリーレポート− ②, p.5-7)

さて、続いては2022年11月・12月、そして2023年1月の、ランサムウェア攻撃グループの割合を月別で見ていきましょう!

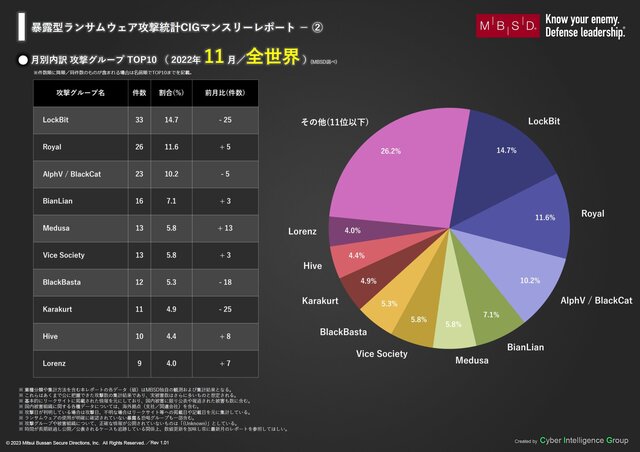

Fig. 3 月別内訳 攻撃グループ TOP10 ( 2022年 11 月/全世界 )

Fig. 3 月別内訳 攻撃グループ TOP10 ( 2022年 11 月/全世界 )

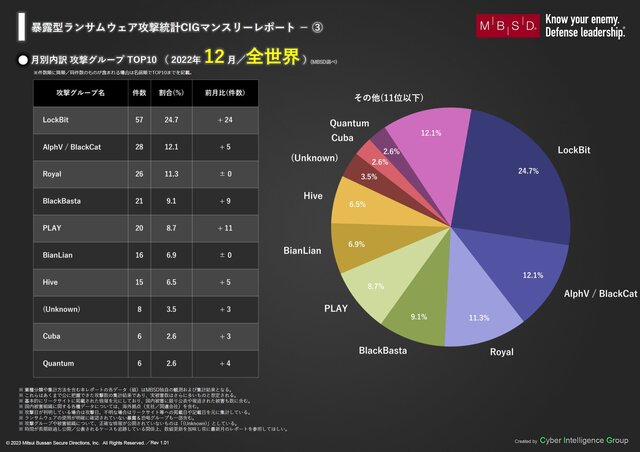

Fig. 4 月別内訳 攻撃グループ TOP10 ( 2022年 12 月/全世界 )

Fig. 4 月別内訳 攻撃グループ TOP10 ( 2022年 12 月/全世界 )

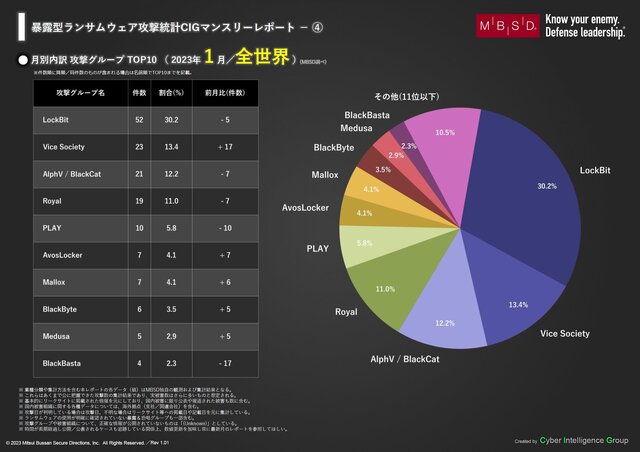

Fig. 5 月別内訳 攻撃グループ TOP10 ( 2023年 1 月/全世界 )

Fig. 5 月別内訳 攻撃グループ TOP10 ( 2023年 1 月/全世界 )

公となった範囲ではLockBitによる被害数は常に一番多いですが、他のランサムウェアは入れ替わりが激しいですね。

11月12月にかけてTOP10に登場している「BianLian」というランサムウェア攻撃グループは、リークサイトに伏せ字で被害組織名を表示し、時間差ですべての文字をオープンにするという珍しい特徴を持ちます。

同じくBianLianのように被害組織名を当初伏せ字で掲載し予告するという、他にあまり見ない手口を用いるランサムウェア攻撃グループの一つに「Cheers」があります。これは非常に興味深い共通点であるとも言えます。

そしてCheersは「NightSky」というランサムウェア攻撃グループとともに、中国を拠点とするサイバー犯罪グループが背後にいることが指摘されています。こちらもリブランド図に記載されていますのでご参照ください。

Fig. 6 BianLianに関連するランサムウェア (ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

Fig. 6 BianLianに関連するランサムウェア (ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

一方、”Bian lian”という言葉は中国に古くから伝わる、顔の面を瞬時に次々と変えていく伝統芸「変臉 (へんれん)」の意味があります。

これらの周辺情報を組み合わせると、BianLianの背後にいる攻撃グループの拠点や帰属する国も自ずと浮かび上がってくる印象を感じます。

続いて、今後の注目として1月に5件の被害を出した「Medusa」というランサムウェアを挙げたいと思います。

2019年に現れたランサムウェアですので特別新しいというわけではありませんが、2023年2月に独自のリークサイトが発見されました。

Medusaはもともと独自の暴露活動はなく、「OSINT Corp」という組織の暴露サイト上で窃取データの公開が行われていたグループです。今回発見されたMedusaのリークサイトにはOSINT Corpに掲載されていたものと同じ情報がアップされていることを確認しています。

自らのブランドで暴露活動を行わないというスタンスから独自のリークサイトを持つというスタンスに舵を切ったという点で興味深く、引き続き今後の注視が必要ですね。

なお、こうしたデータを扱う際に注意が必要なのは、これらはあくまで暴露された、もしくは公となった被害数であり、実際の攻撃数をそのまま示すわけではないということです。

脅迫の効果を狙い身代金の取引中から証拠として掲載するケースが少なくないとはいえ、取引が失敗した後に初めて掲載されるような場合もあります。

また一般的に、取引に失敗したケースというのは、リークサイトに残存していくため表面化されやすいです。水面下にはより多くの攻撃が存在することや、攻撃の成功数(=身代金が支払われ、データの公開を免れたケース)があることを加味すると、また見え方は変わってくる可能性があります。

ランサムウェア攻撃グループの分析や背後にいる組織の推測などは、多くのセキュリティベンダーで行われていますよね。

CIGチームの先輩を含め、多くのセキュリティベンダーや専門家が、ランサムウェアの解析情報や周辺情報から、ランサムウェア攻撃グループ、またその背後にいる組織について推測し、有益な情報発信をしています。

最終的にはサイバー犯罪グループのメンバーを逮捕し、確固たる証拠が見つからない限り、そのような推測が間違いなく事実であるとは言えないかもしれません。

ですが、そうした方々により組み立てられた推測や発信された情報が捜査を助けている側面もあると思います。私もそんな風に、世の中の役に立つ情報発信を行えるセキュリティリサーチャー&セキュリティエバンジェリストになれるように頑張っていきます!

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/report/

---------------------

2023年に入って、もう2カ月が過ぎ去ろうとしています。皆さんはすでに初詣に行かれましたか?

また来月もアップするので、それまでに私も行けると良いなと思います。

来月もぜひチェックしてくださいね!

_*_*_*_*_*_*_*_

|

東京都現代美術館で借りたベビーカー 先日行った東京都現代美術館にて、このCURIOストローラーをお借りしました。このベビーカー、すごく良かったです。ぜひ皆さんに押していただきたい・・・!普通のベビーカーって押すときに車輪あたりがカタカタと鳴ると思うのですが、これは本当に静かです。小回りもきいて安定感もあって、美術館を回るのにピッタリでした。今使っているベビーカーを買う前にお借りしていたら、こちらを買っていたと思います。 |

おすすめ記事