本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、こんにちは。

MBSDのリサーチャー兼エバンジェリスト、福田です。

今回もよろしくお願いいたします。

このブログは、私が所属するCyber Intelligence Group(以下、CIGチーム)が、2023年1月号から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、毎月簡単なコメントを添えつつ情報発信するものです。

子育てネタも盛り込みつつ書いております。お気軽にご覧ください!

6月が始まり、日々夏が近づいてくるのを感じます。

息子はこの頃、ぐんぐん成長し、「高い高い」や「肩車」をする際の安定感が1カ月前とはまったく違います。

また、髪の毛が濃くなってきて、赤ちゃんだった頃の面影が次第に薄れてきています。まだ赤ちゃんだと思っていても、1年前とは大きく変わっており、時間が止まることなく流れていくことを痛感します。寂しい気持ちとともに、喜びもあり、感慨深いものがあります。おそらく私の両親も、同じような気持ちで私を育ててくれたのだと思います。息子が生まれてからは、両親の気持ちを想像する日々が増えています。息子もいつか私のように家を出て自分の家庭を持つかもしれません。その日までの時間を大切にしようと思います。

|

最近暑い日が多くなってきたため涼しげなサンダルを買いました。ちょっと大きめにしてしまいましたが、いつも通り歩くことができ、本当に器用だなと思いました。私の希望する方向に歩いてくれることはほぼなく、好きなように動くし、どろんこの地面に座るし、見ず知らずの方に抱っこを求める始末(ご迷惑をおかけしました)。大慌てしましたがとても楽しいお散歩でした。 |

では早速、本題に入っていきましょう ☆

今月は後半パートで、”同じ被害組織が繰り返しランサム攻撃を受けている”という興味深い分析結果をお伝えします。お見逃しなく!

私が気になった5月のランサム関連トピック

今回は2つ紹介したいと思います。

- CL0Pによるゼロデイ攻撃(Progress社「MOVEit Transfer」の脆弱性悪用)

3月号でもお伝えした通り、CL0Pは2023年1月末から、ファイル転送管理サービスであるGoAnywhere MFTのゼロデイ脆弱性を悪用して大規模な攻撃を行いました。この影響もあり、CL0Pのリークサイトに掲載された被害組織の数は3月において、CIGチームが監視対象としている中で最も多くなりました。

そして、CL0Pが再び2023年5月末にゼロデイ攻撃を実行したと主張しています。今回狙われたのもまたファイル転送管理サービスで、Progress社の「MOVEit Transfer」という製品のSQLインジェクション脆弱性が攻撃の対象となりました。この脆弱性はすでに修正済みですが、攻撃時点では未知のものでゼロデイ攻撃であったとされています。また、米国Kroll社によると2021年、2022年にも今回の攻撃と同様の攻撃が確認されており、同社はCL0P が長いテスト期間を経て今回の攻撃を成功させた可能性があるとしています。

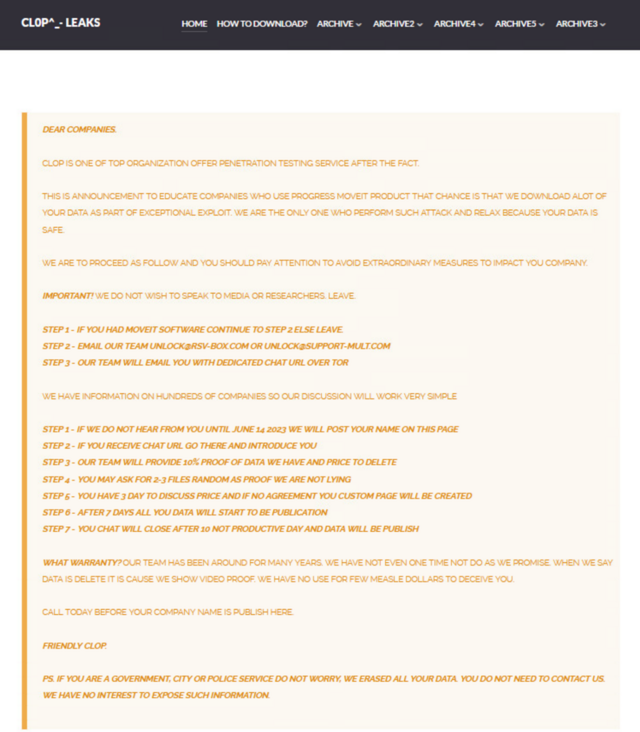

CL0Pは自身のリークサイトで、今回の攻撃で数百の組織への侵入に成功し、2023年6月14日までに連絡がなければ被害組織名を公開すると主張しています。以下にCL0Pのリークサイトのトップページの一部を示します。ここでは、

・MOVEitソフトウェアを使用している企業はCL0Pチームに連絡すべきであること

・2023年6月14日までに連絡がない企業はこのページに名前が掲載されること

・CL0Pと価格について交渉を行い、合意が得られなければ順次窃取したデータが公開されること

・政府、市、または警察のサービスであればすべてデータを消去していること

などが記載されています。

※CL0Pは日本時間2023年6月15日未明になり、13件の被害組織をリークサイトに掲載しました。しかし今のところMOVEitへの明確な言及はありません。前回のGoAnywhere MFTの大規模ゼロデイ攻撃の際(当時100件以上)と同様に、今後かなり多くの被害組織情報が掲載されていく可能性も考えられます。「6/14まで」という主張が「2023/6/14 23:59(UTC) まで」=「2023/6/15 8:59(日本時間)まで」を指している可能性もあり、しばらくの間は特に注視が必要な状況であるといえます。

また、本件については来月号も引き続き注目トピックとして取り上げ、もう少し詳しく解説する予定です!

- ESXiを狙うランサムウェア

続いて、VMWare社のESXiサーバを標的の1つとして狙うランサムウェアについて説明します。

ESXiはVMWare社が提供するソフトウェアで、1台のコンピュータ上で複数のコンピュータを仮想的に動かすことができます。この仮想的に動くコンピュータを仮想マシンと呼びます。

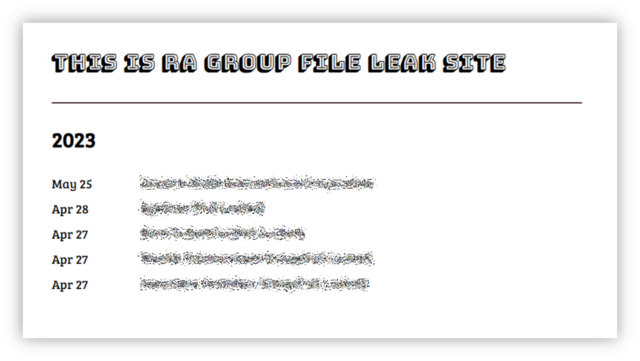

ESXiサーバをターゲットとするグループの1つに「RA Group」が存在します。このグループは2023年4月下旬に確認された比較的新しいグループであり、2023年6月14日現在で5件の被害組織情報を公開しています。被害を受けた組織のうち3件は米国、1件は韓国、そして1件は台湾を拠点としています。 特定の国をターゲットにしているかは定かではありませんが、アジアの組織も被害に遭っていることから日本国内の組織においても十分な警戒が求められます。

Fig. 2 RA Groupのリークサイトトップページの様子

Fig. 2 RA Groupのリークサイトトップページの様子

このグループのリークサイトを調査したところ、タイムゾーンとして太平洋夏時間(UTC時間からマイナス7時間)を使用していることが明らかになりました。太平洋夏時間は、太平洋標準時(UTCからマイナス6時間)を採用している米国・カナダ・メキシコの一部地域で用いられる夏時間です。これは、彼らが被害を受けた地域のタイムゾーンに合わせていると解釈できる一方、グループが同じタイムゾーンの地域を基盤として活動している、あるいはそのように見せかけている可能性なども考えられます。

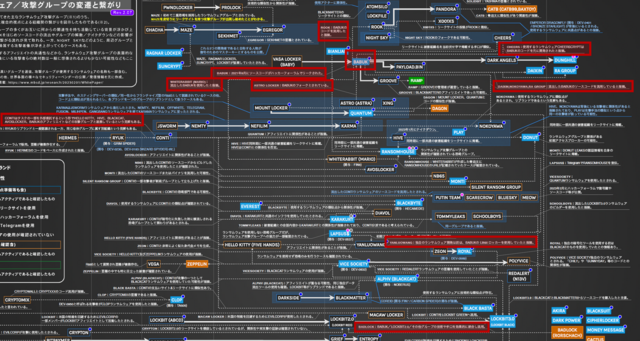

このRA Groupが使用しているランサムウェアは、2021年に流出した「Babuk」というランサムウェアのソースコードを元に作成されたと考えられています。オリジナルのランサムウェアを作成するには専門的な知識が必要ですが、流出したコードを使用することでその難易度は下がります。Babukランサムウェアのソースコードは他の攻撃グループたちによって流用され、多くの派生ランサムウェアを生み出しています。以下にCIGチームが2023年2月に発信したランサムウェア攻撃グループの変遷図を一部抜粋して示します。

Fig. 3 Babukに関連するランサムウェアについて

Fig. 3 Babukに関連するランサムウェアについて

(ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

さらにもう1つ、ESXiサーバを攻撃するランサムウェアとして、「ESXiArgs」ランサムウェアを紹介します。

本ブログの2月号でもお伝えしましたが今年 (2023年) の2月にはESXiサーバを標的とする「ESXiArgs」というランサムウェアが欧米を中心として世界中に広まりました。

この攻撃では、攻撃時点から約2年前の脆弱性が悪用されています。ESXiArgsが実行されると

・拡張子「.vmdk」「.vmx」などの仮想マシンイメージファイルが暗号化され、仮想マシンが使用不能になる

・仮想マシンの管理画面が攻撃者によるメッセージに置き換えられる

などの特徴があります。

管理画面がインターネット経由で接続できる状態になっている場合、攻撃者によって管理画面を変更されたものはShodanやCensysのようなデバイス検索ツールを通じて発見できます。したがってESXiArgsの暴露活動が確認されない状況でも、被害端末の数の最小数を概算で把握することが可能であり、世界中で爆発的な感染が報告され話題になりました。(攻撃の開始から1週間も経たないうちに数千台の被害があったと推定されています。)

※デバイス検索ツールはカメラ、ルーター、サーバ、スマートホームデバイスなど、インターネットに接続された様々なデバイスを検索することのできるツールです。

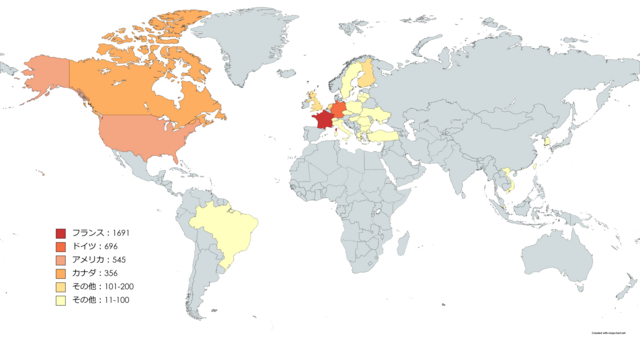

以下に、Censysをもとに作成した被害国のヒートマップを示します。攻撃が開始されたとされる2月から、6月11日までのデータをもとにしています。なお、11件以上の被害を確認した国のみを対象としております。

Fig. 4 ESXiArgsに感染したと思われるESXiサーバ数のヒートマップ

Fig. 4 ESXiArgsに感染したと思われるESXiサーバ数のヒートマップ

(Censys:https://censys.io/the-evolution-of-esxiargs-ransomware を元に作成)

ちなみに当初、ESXiArgsはBabukランサムウェアや「NEVADA」というランサムウェアと関連付けられていましたが、その関連性については否定的な見解も出ています。

Babukやその他の派生ランサムウェア、ESXiArgs以外にも、ESXiサーバを標的に含めるランサムウェアは多数存在します。

2019年から活動を開始した「LockBit」、昨年(2022)年から活動を開始した「Royal」というランサムウェアなどもESXiに対応したランサムウェアを開発しています。

ESXiは1つのハードウェアで多数の仮想マシンを動作させることができます。ESXiサーバの場合、たとえそれが1台であっても、ランサムウェアに感染するとすべての仮想マシンが使用できなくなり、業務が停止してしまう可能性があります。攻撃者にとっては、言ってしまえば非常にコストパフォーマンスの良い攻撃対象です。したがって、仮想マシンを動作させている環境においては特に、ランサムウェアに感染してしまった場合の被害を適切に想定し、対策を講じることが重要です。基本的なランサムウェア対策については以前のブログで触れていますので、ぜひご参照してください。

マンスリーレポート解説【5月分】

それではCIGチームがまとめたランサムウェア攻撃の統計情報を見ていきましょう!

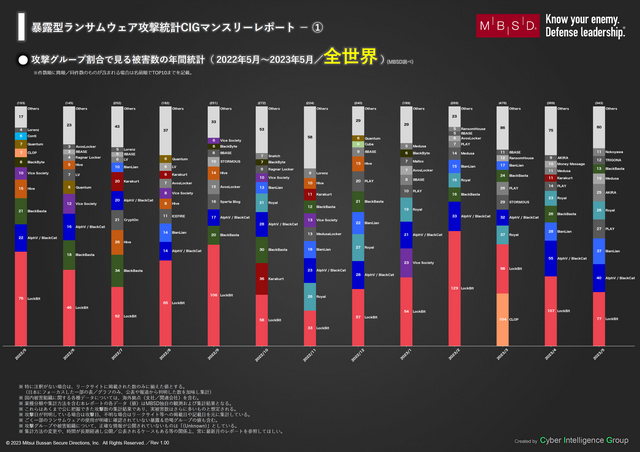

■ランサムウェア攻撃グループの割合で見る被害数の年間統計 (2022年5月~2023年5月)

(※マンスリーレポート①‐p.4)

まずは我々が監視しているリークサイト等で確認した2022年5月から2023年5月までの掲載数の集計です。

Fig. 5 攻撃グループ割合で見る被害数の年間統計( 2022年5月~2023年5月 / 全世界 )

Fig. 5 攻撃グループ割合で見る被害数の年間統計( 2022年5月~2023年5月 / 全世界 )

2カ月連続して、リークサイトへの掲載数はLockBitがトップ、AlphV(別名BlackCat)が2番目となっています。年間を通して、この2グループの存在が目立っています。また、2022年10月頃からはRoyalも登場し、一定のリーク数をキープしているのが分かります。ですが上位10グループは入れ替わりが激しく、月ごとにさまざまなグループが登場しているのが分かります。今年 (2023年) 4月に発見された「AKIRA」という比較的新しいグループが2カ月連続で上位のリーク件数である状況も見受けられます。ランサムウェア攻撃グループは絶えず生まれ続けており、そのたびにランサムウェア自体の技術やグループが行う恐喝手法は変化していきます。いつどのようなグループが、自分の関連する組織を標的にするか分かりません。脅威動向を把握し、都度最適なランサムウェア対策を策定することが重要です。

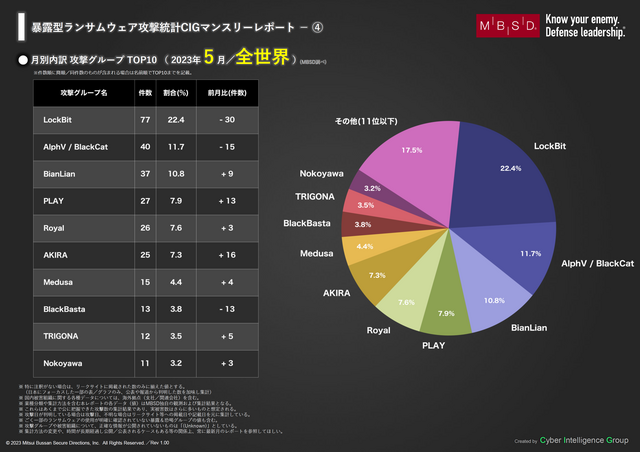

■月別内訳 攻撃グループTOP10 (2023年5月)

(※マンスリーレポート④‐p.8)

続いて、2023年5月のデータに焦点を当ててみましょう。この月、リークサイト等で確認した攻撃グループごとの被害件数は以下の通りとなっています。

Fig. 6 月別内訳 攻撃グループ TOP10 ( 2023年 5月 / 全世界 )

Fig. 6 月別内訳 攻撃グループ TOP10 ( 2023年 5月 / 全世界 )

2023年5月も、LockBitとAlphVに続いて「BianLian」が活発な活動を見せました。このグループは、初めてリークサイトに掲載する際に被害組織の名前を一時的に伏せ字にし、時間が経った後で伏せ字を取り除くという手口を採用しています。このことから、身代金が支払われなかった場合に伏せ字が外されるものと推測されます。

また、このグループは近頃データの暗号化をせず暴露と引き換えに身代金を窃取するという恐喝手法に切り替えたとされています。暗号化をやめてデータ窃取のみを行う場合、暗号化という手間を1つ減らすことで1つの攻撃にかかる時間が減り、攻撃数が増やすことができます。これは攻撃者にとって1つのメリットと言えるでしょう。ちなみに、BianLianのリークサイトへの掲載数は4月、5月と連続して増えています。BianLianの手口の切り替え時期は不明ですが、リークサイトへの掲載数が増えていることと何らかの因果関係がある可能性が考えられます。

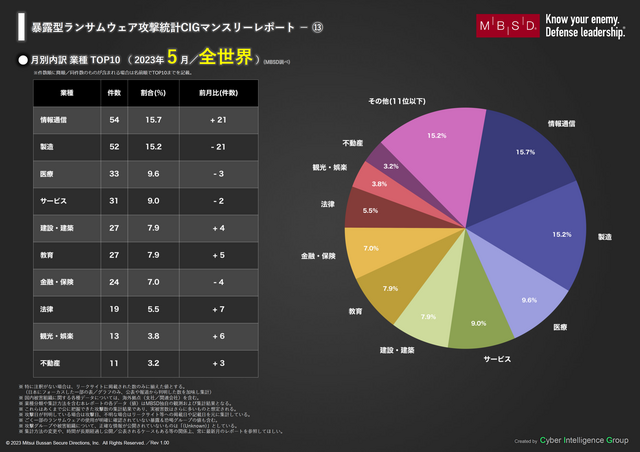

■月別内訳 業種TOP10 ( 2023年5月 / 全世界)

(※マンスリーレポート⑬‐p.20)

続いて、リークサイト等で確認した被害組織の業種をもとにした「業種TOP10」を紹介したいと思います。

Fig. 7 月別内訳 業種TOP10 ( 2023年5月 / 全世界 )

Fig. 7 月別内訳 業種TOP10 ( 2023年5月 / 全世界 )

2023年5月は 「情報通信」業の被害組織が最も大きな割合となりました。従来までは「製造」業がトップでしたが、その傾向がこの月に変わりました。総数で見るとわずか3件の差ですが、前月 (2023年4月) に比べてリークサイトへの掲載件数が全体として減っている中で、情報通信業の組織が21件増えている点は気になります。

また、医療分野についても依然として3位と、高い位置にあります。情報通信業や医療分野など重要なインフラを狙った攻撃には、引き続き警戒が必要です。

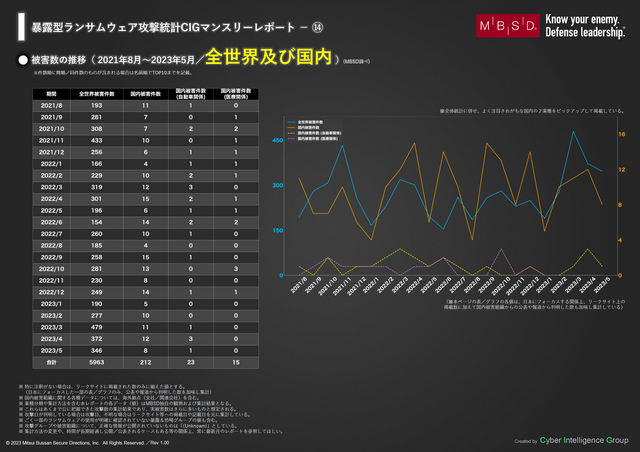

■被害数の推移( 2021年8⽉〜2023年5⽉ / 全世界及び国内)

(※マンスリーレポート⑭‐p.22)

統計情報の最後に、全世界および国内のランサムウェア攻撃被害数の推移について見ていきましょう。以下の図の、右側グラフをご覧ください。

Fig. 8 被害数の推移( 2021年8⽉〜2023年5⽉ / 全世界及び国内)

Fig. 8 被害数の推移( 2021年8⽉〜2023年5⽉ / 全世界及び国内)

このグラフにおけるオレンジの線は、国内で確認されたランサムウェア攻撃の被害数の推移です。記録された件数にはリークサイトへの掲載や、被害組織自らの公表などが含まれています。

最近、海外の子会社などを含む日本の関連組織に関するリークサイトへの掲載や、被害組織自らの公表が目立ってきているように感じます。しかし年間推移を見てみると特に増加傾向は見られませんでした。リークサイトに掲載される被害数の推移には、不定期に変動する増減の波が存在します。ここ数ヶ月間はその"上昇期"に当たり、それが要因で国内被害が目立っているように感じるのかもしれません。引き続き、日本の関連する組織の被害については調査をしていきたいと思います。

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/report/

複数回リークサイトへの掲載が行われた組織の調査

今年に入ってから、さまざまなグループのリークサイトで同一の被害組織情報が度々掲載される事態に気づきました。特に最近では、後述しますが、特定の2グループにおいて被害組織情報が重複するケースも見られます。そこで今回は、過去のデータを精査し具体的にどれくらいの組織が複数の攻撃グループからの被害を受けているのか調査しました。CIGチームの監視対象のリークサイトにおいて”過去に2回以上掲載された組織”の事例ピックアップしそのデータを分析しています(調査対象期間:2021年8月から2023年5月末まで)。

初めに、”過去に2回以上掲載された組織”に該当する組織は驚くほど多く、50組織以上にも上ることを確認しました。

同じ被害組織が何度も攻撃を受けているという事実は非常に興味深い結果であると言えるでしょう。

(※ただし、この調査はリークサイトへの掲載をもとにしたもので、攻撃者が暴露活動を行わないグループである場合や、企業名の変更前後にそれぞれ攻撃を受けた場合、企業名が誤掲載された場合などについては含まれておりません。したがってこれらを考慮すると実際の数はさらに多くなる可能性があります。)

1度でもランサムウェア攻撃を受けてしまうと、復旧や調査にかかる費用、そして業務が停止している間の損失はかなりの額になると考えられます。それが2回、3回と続いてしまうと、企業にとってのダメージは計り知れません。

また、攻撃の間隔は0日から486日と大きな差がありました。複数回リークサイトに掲載された全事例のうち同一のグループからの攻撃は1件のみでその間隔は292日でした。それ以外の事例はすべて別の攻撃グループによるもので、これは注目すべき点です。特に、同一日や数日程度の短い間隔での攻撃は攻撃グループ間の何らかの関連性を疑う余地があります。特に、「Snatch」と「Nokoyawa」はこれまでに6回も同じ被害組織の情報を掲載しており、攻撃間隔は同月以内~3カ月以内となっています。こうした状況から、2つのグループに何らかの繋がりがある可能性があると考えることもできます。

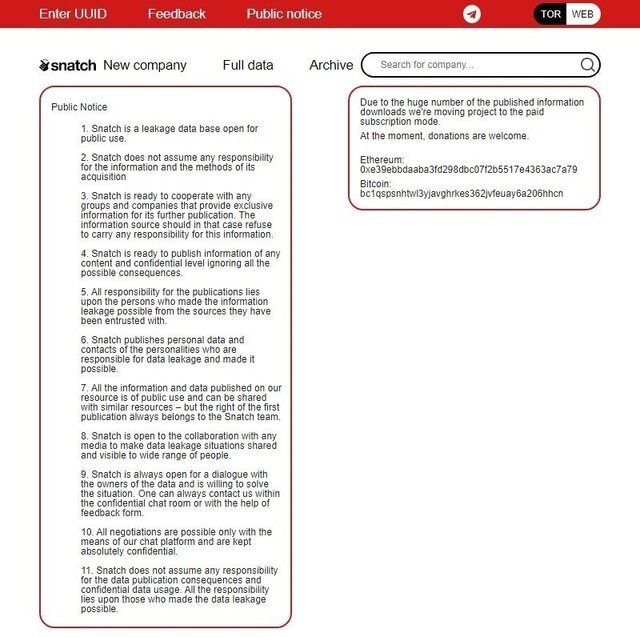

ちなみに2023年6月13日にSnatchのリークサイトにおいて変更があり、トップページに「Public Notice」という文字列が表示されました。この中では、Snatchは単なるデータ漏えい基盤であり、データ漏えいにかかる責任は実際の攻撃者にあるという文言が記載されています。この変更は、Snatchが他の攻撃グループとの連携を暗に認めているようにも解釈できます。以下に、2023年6月13日の15時25分頃に撮影したSnatchのリークサイトトップページを示します。

Fig. 9 Snatchのリークサイトトップページの様子(2023年6月13日15時25分撮影)

Fig. 9 Snatchのリークサイトトップページの様子(2023年6月13日15時25分撮影)

今回の観点(同じ組織が繰り返し攻撃されている件)は、近日中に別のブログの記事としてさらに重点的かつ詳細に分析した調査結果を公開予定です。乞うご期待ください。

CIGチームで監視している情報を元に、これからも独自の目線で統計情報を見ていきたいと思っています。

是非来月号もご覧ください!

---------------------

今回も読んでくださりありがとうございました!

関東でもいよいよ梅雨入りし、じめじめとした季節がやってきましたね。うちの息子も2回目の夏を経験することになります。昨年はほとんど抱っこやベビーカーで移動し、汗だくになりながらもなんとか保冷剤をあてたりして散歩や買い物に行きました。今年はおそらく、水分と冷やしグッズをたくさんかかえて追いかけ回すことになりそうで、今からドキドキです。来月号ではひんやりグッズを紹介できるように、アカチャンホンポの下見しておきます。

|

息子が最近お風呂でもよく暴れまわるようになり、シャンプーが大変になってきたので購入しました。こちらは2歳からとなっているためおそらく使えないだろうと思いつつも、トライ! |

おすすめ記事