本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさま、こんにちは。

MBSDのリサーチャー兼エバンジェリスト、福田です。

今回もよろしくお願いいたします。

|

初めましての方向けに、私が月イチで発信する「新人福田のランサム統計だより」についてのご説明です。 このブログは、私が所属するCyber Intelligence Group(以下、CIGチーム)が、2023年1月号から一般公開をはじめたランサムウェア攻撃の統計情報を中心に、これから毎月簡単なコメントを添えつつ情報発信するためのものです。 |

もう5月ですね。新年度が始まりひと月ほど経ちましたが、私はいまだにバタバタしております。息子は1歳1カ月を超え、さらにたくましくなってきております。離乳食は出されるものをなんでも食べていた時期を過ぎ、今では分かりやすく食べたくないものを吐きだすようになりました。保育園ではどうなのでしょうか。気になりますね。

|

自衛隊さんの迷彩服 たまたま行った公園で自衛隊さんの迷彩服の試着イベントがありました。100センチサイズであれば試着可能でしたので、袖を折って試着させていただきました。ものすごくお兄ちゃんに見えてびっくりしました。迷彩服のおかげなのか、独特のポージングのおかげなのか・・・笑 ちなみに自衛隊さんの車両もあり、中に入ることもできました。これはドアにもたれかかっている様子です。いつの間にか立って写真が撮れるようになっていて感慨深いです。 |

今回も私の気になった4月のニュースご紹介の後に、マンスリーレポートにある統計情報からいくつか抜粋してご紹介します!ではよろしくお願いいたします。

私が気になった4月のランサム関連トピック

今回はまず、「Nokoyawa」というランサムウェア攻撃グループによるゼロデイ攻撃についてです。

ゼロデイ脆弱性が見つかったのは Microsoft Windows の一部として提供されるログファイルシステム「Common Log File System」 (CLFS)です。これは、アプリケーションが大量のログデータを効率的に管理するのを助けるためなどに用意されたOSの機能です。この脆弱性を悪用した攻撃をセキュリティ企業であるカスペルスキー社が発見し報告しました 。

この脆弱性はCVE-2023-28252として登録され、これに対するパッチはすでに2023年4月11日に月例のセキュリティ更新プログラムの一環として公開済みです。

カスペルスキー社によると、この脆弱性を悪用したとみられるエクスプロイトが今年 (2023年) 2月から観測されており、当初はCLFSドライバを悪用したものと思われたものの、調査の結果ゼロデイ脆弱性であったことが判明しました。(エクスプロイトとは、ソフトウェアやシステムの脆弱性を利用するための悪意あるコードや手法を指します。)

CLFSの脆弱性を悪用して特権昇格を行った攻撃グループは、最終的にNokoyawaランサムウェアを投下しようとしたことが確認されています。(特権昇格とは攻撃者が侵入時点で得ている権限ではできない、データアクセスやファイル実行などのために、特権を手に入れることを指します。)2022年初旬に発見されたNokoyawaは、以下の変遷図 のように、「KARMA」が用いるランサムウェアとの類似点が見つかっていることから、KARMAおよびその祖先である「JSWorm」の系統とする見解もある攻撃グループです。一方で今年 (2023年) 1月に停止した「Hive」ランサムウェアや現在も活発な活動を見せている「PLAY」ランサムウェアとの関わりも指摘されている、複雑な背景を持つグループでもあります。

Fig. 1 Nokoyawaに関連するランサムウェア攻撃グループ(ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

Fig. 1 Nokoyawaに関連するランサムウェア攻撃グループ(ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

ちなみに、2023年5月現在でNokoyawaの独自のリークサイトは接続できない状態が続いています。 今後彼らがどのような活動を見せるのか、それともフェードアウトしていくのか、注視していきたいと思います。※2023年5月23日追記:2023年5月下旬、Nokoyawaランサムウェアの新たなリークサイトが確認されています。今後彼らの活動が活発になっていく恐れもありますので、引き続きこのグループへの監視を続けていきたいと思います。

続いて、前回のブログ でもご紹介したCL0Pランサムウェア攻撃グループについてです。このグループは3月のリークサイトへの被害組織情報掲載数がトップとなったグループですが、4月については3月の104件から大きく減少して3件でした。

今年 (2023年) 4月下旬にMicrosoft社セキュリティ専門家グローバルネットワークである「Microsoft Threat Intelligence 」というTwitterアカウントがこのCL0Pについて投稿し、話題となりました。

その投稿とは、CL0Pなどのランサムウェア攻撃グループによって、PaperCut社の印刷管理サービス「PaperCut NG/MF」の脆弱性を悪用した攻撃が行われている、という旨の注意喚起です。

CL0PはRaaS (Ransomware-as-a-Service) という形で運営されており、ランサムウェアの開発・運営を行うコアメンバーと、実際に攻撃を行うアフィリエイトという2つの立場に分かれています。

Microsoft Threat Intelligence の発信によると、今回この脆弱性を悪用した攻撃を展開しているのは、今年(2023年)1月末頃から行われた大規模なゼロデイ攻撃に参加しているCL0Pランサムウェアのアフィリエイトとしても活動しているグループです。(この攻撃については前回のブログ でも触れておりますので、ぜひご覧ください。)

PaperCut社 によると、この脆弱性は今年(2023年)1月にトレンドマイクロ社から報告があり、3月8日時点でパッチを公開済みです。また、トレンドマイクロの運営する脆弱性発見コミュニティ「Zero Day Initiative」にも2023年3月14日にこの脆弱性が登録済みです(参考① 、参考② )。

しかし、脆弱性の公開やその後のMicrosoft Threat Intelligenceによる報告の後も、ハッカーグループによる悪用 や、別のランサムウェア攻撃グループ「Bl00dy」による悪用 などが次々と報告されています。

攻撃者たちは悪用可能な脆弱性の情報を調べ、素早く攻撃に組み込みます。正規アプリケーションの脆弱性を突いた攻撃は、ゼロデイ攻撃でない限り、基本的に製品のアップデートにより防げる可能性があります。ただし、開発元がアップデートを公開していない、サポート対象外の製品はこの限りではありません。そのような製品は使わない、もしくはネットワークと切り離した環境でご自身の責任の範囲で使用するようにしましょう。

これを機に、ご自身が使用する製品に重要なアップデートがないかどうか確認してみてください。脆弱性に対応するパッチが公開されたら、すぐにアップデートしましょう。アップデートが1日早いだけでランサムウェア被害を防げるかもしれないという意識が大切です。

マンスリーレポート解説【4月分】

それではCIGチームがまとめたランサムウェア攻撃の統計情報を見ていきましょう!

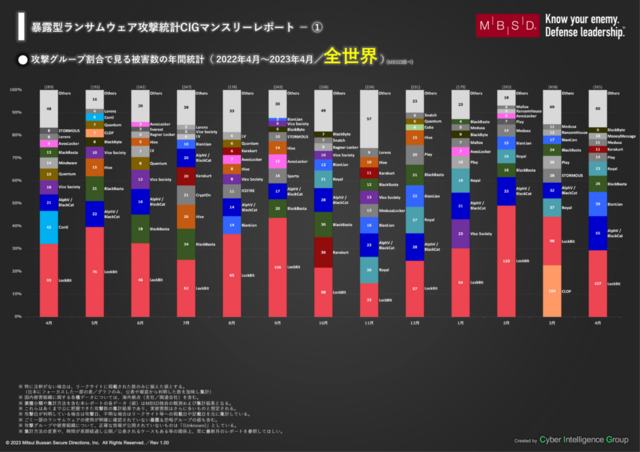

■ランサムウェア攻撃グループの割合で見る被害数の年間統計 (2022年4月~2023年4月)

(※マンスリーレポート‐①, p.3)

まずは我々が監視しているリークサイト等で確認した2022年4月から2023年4月までの掲載数の集計です。今回も特徴的なグラフとなりました。

Fig. 2 攻撃グループ割合で見る被害数の年間統計( 2022年4月~2023年4月/全世界 )

まず、2月まで独自のリークサイトへの被害組織掲載数がトップであった「LockBit」が再びトップとなりました。グラフを見てもわかる通り、LockBitは継続して多くの被害を出し続けています。 ほかにも「AlphV (BlackCat)」や「BianLian」の件数の増加も特徴的です。前月 (2023年3月) と比較して、4月はAlphVが23件、BianLianが22件それぞれ増加しています。3月の攻撃数はCL0Pによる大規模攻撃もあって全体的に多く、それと比較すると93件の減少ではあるのですが、それでも計365件と高い水準であることが分かります。

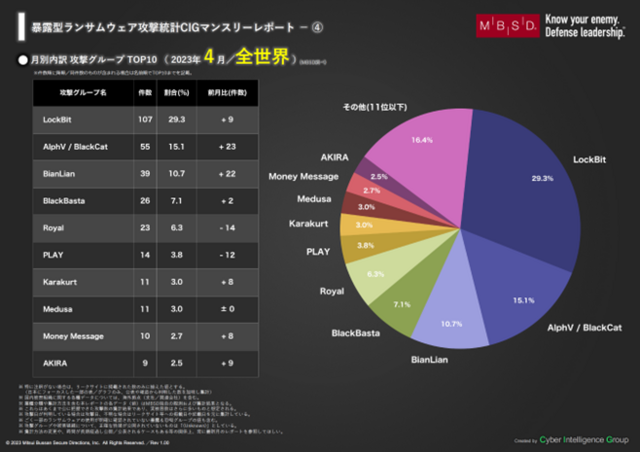

■月別内訳 攻撃グループTOP10 (2023年4月)

(※マンスリーレポート④‐p.7)

続いて、2023年4月に着目したグラフを見ていきましょう。同月、リークサイト等で確認した攻撃グループ別の被害数は以下の通りです。

Fig. 3 月別内訳 攻撃グループ TOP10 ( 2023年 4月/全世界 )

Fig. 3 月別内訳 攻撃グループ TOP10 ( 2023年 4月/全世界 )

4月の上位10グループには、今年 (2023年) 3月下旬にリークサイトが発見された「Money Message」、同4月上旬にリークサイトが発見された「AKIRA」という新たなランサムウェア攻撃グループが入りました。ランサムウェア攻撃グループの中には、LockBit (2019年から活動が確認 されている) のように何年も活動するグループもいますが、すぐに活動が少なくなり、潜伏するグループもいます。この2グループがどのような活動をしていくのか、今後も注意深く監視していきたいと思います。

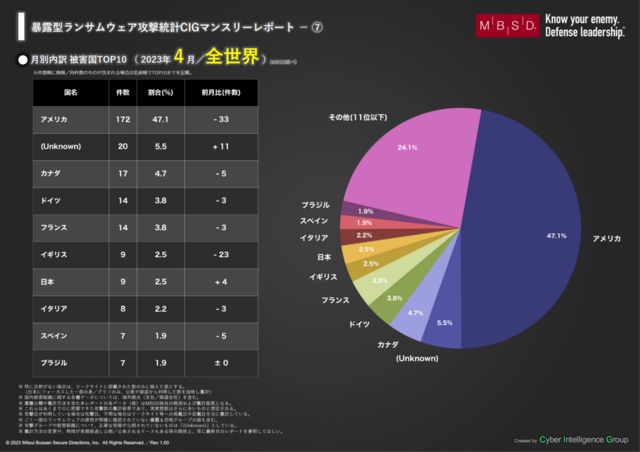

■月別内訳 被害国TOP10 ( 2023年4月 / 全世界・アジア )

(※マンスリーレポート⑦‐p.11・⑩‐p.15)

続いて、リークサイト等で被害を確認した組織の拠点をもとにした「被害国TOP10」を紹介したいと思います。

Fig. 4 月別内訳 被害国TOP10 ( 2023年4月 / 全世界 )

Fig. 4 月別内訳 被害国TOP10 ( 2023年4月 / 全世界 )

2023年4月は日本が9件となり、全世界の上位10か国に入ってしまいました。また、調査時点では自ら被害を公表したのみでリークサイトへの掲載が行われていないケースも2件確認されています。(攻撃を行ったのが暴露行為を行わないランサムウェア攻撃グループや、暴露までタイムラグがある暴露型のグループ、攻撃したものの暴露する前に活動を休止したグループであるケースや、もしくは身代金を支払い暴露を阻止したケースなどである可能性も考えられます。)

リークサイトへの掲載が行われたケース9件のうち、5件がLockBit、2件が「Royal」によるものです。LockBitが同じ月に5件以上日本の関連組織を掲載したのは2022年9月 (7件) 以来となります。また、Royalは2023年3月に初めて日本関連組織を掲載し、2カ月連続の掲載となりました。RoyalについてはRaaSを展開していないとされる閉鎖的なグループであり 、実態は謎に包まれています。以下の変遷図のように、昨年 (2022年)上半期に猛威を振るった「Conti」というグループとの関連が指摘 されており、当時のメンバーが在籍している可能性も示唆されています 。

Fig. 5 RoyalとContiの関連について(ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)から一部抜粋)

長年ランサムウェア業界に在籍しているメンバーが中心となり活動を続けているとすると、暗号化手法や恐喝手法は複雑で強力になることも考えられます。引き続き今後の活動に警戒が必要です。

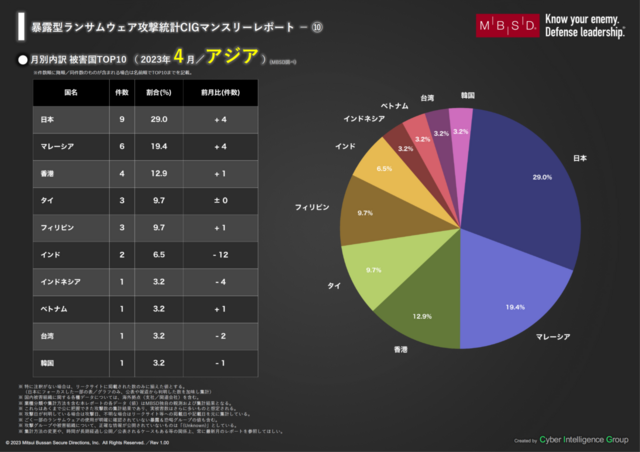

続いては、アジアに絞ったグラフを見ていきましょう。

Fig. 6 月別内訳 被害国TOP10 ( 2023年4月 / アジア )

Fig. 6 月別内訳 被害国TOP10 ( 2023年4月 / アジア )

アジアでは日本が9件でトップとなりました。やはりアメリカが抜きんでてトップとなっている状況が続く全世界のデータと異なり、アジアでは上位10か国の入れ替わりは激しいです。前月トップであったインドは12件減って2件となっています。このように掲載数が減少したように見える背景として、実際に攻撃数が減った可能性や、攻撃自体は増えていて身代金の支払いなどにより掲載数が減少している可能性も考えられます。

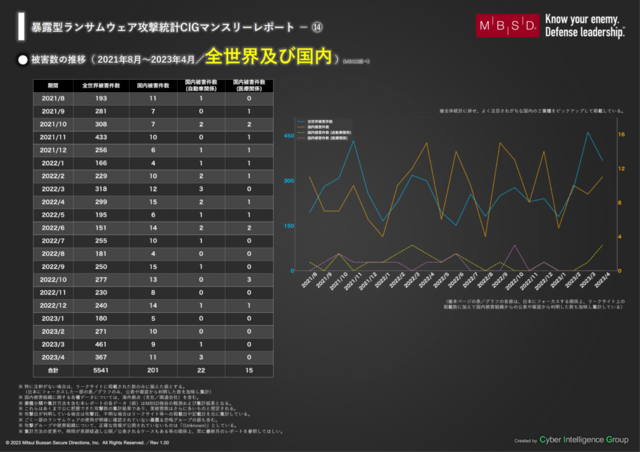

■被害数の推移 (2021年8月~2023年4月 / 全世界及び国内 )

(※マンスリーレポート⑭‐p.21)

今回は最後に、全世界および国内の被害数の推移を見ていきたいと思います。

レポートでは文字数の都合上「被害数」としておりますが、CIGが観測したリークサイト等への被害組織情報の掲載数や被害組織自らの公表などをもとにした情報となります。リークサイト等への掲載が行われていないランサムウェア攻撃も存在することから、この件数は氷山の一角です。

左の青軸が全世界、右のオレンジ軸が国内の統計となります。

※点線のグラフに関しては国内の自動車関係・医療関係への攻撃をピックアップしたものです。国内には大手自動車メーカーや関連組織が多く、また医療機関への攻撃も大きく注目されるなど、双方共にメディアで多く言及されてきた過去の経緯もあり統計情報に含めていますが、この2件に関しては特に増加・減少傾向は見られないことや、暴露型ランサムウェア攻撃は金銭目的としたグループが多く特定の業種が狙われるわけではないことがこうしたデータからわかります。

Fig. 7 被害数の推移( 2021年8⽉〜2023年4⽉/全世界及び国内)

Fig. 7 被害数の推移( 2021年8⽉〜2023年4⽉/全世界及び国内)

全世界のデータを見ると、やはり今年 (2023年) 3月の件数はかなり多く、2021年11月以来の400件越えとなりました。また、先月 (2023年4月) の件数も367件であり、2021年8月の統計開始以降3位の件数となっています。

国内組織に関しても、件数自体が少なくこのデータから傾向を判断するのは難しいですが、特に減っている様子はありません。ランサムウェアという言葉やその対策について、数年前と比べて認知されている状況かと思いますが、国内外の被害は減らず、攻撃は今も変わらず続いているといえるでしょう。

ランサムウェア対策については未だきちんと対応できていない方も多いのではないでしょうか?過去のブログ でも一部対策をご紹介しておりますので、ぜひご参考になさってくださいね。

我々CIGチームがまとめている統計情報は他にもたくさんありますが、すべてをご紹介するとかなり長くなってしまうので、今回のブログで抜粋してお伝えするのはここまでとなります。

その他様々な観点の分析をまとめておりますので、ぜひマンスリーレポートをダウンロードしてご活用ください!

こちらのページからどうぞ ▼

https://www.mbsd.jp/report/

---------------------

今回も読んでくださりありがとうございました!

今回は最後に、オフィスに出社したときの話をしようと思います。

私は基本的にフルリモートで働かせていただいているため、たまに誰かとランチに行くためだけに出社したりしています。先日も先輩ママ社員さんと和食ランチに行きました。絶対に自分では作りたくない贅沢なランチをし、かなりリフレッシュできました!家にいると、昼休憩中にちょっと買い物に行ったり、洗濯したりする関係で結局バタバタしてしまうので、だれかとゆったり会話しながらランチするのってすごく癒されます。それがおいしいお店だとなお幸せな気持ちになれますよね!

入社したばかりということもあり、なかなか自分からお誘いはしにくいものの、チーム内外の皆さんが気を遣って声をかけてくださっているため、そんな息抜きタイムもできています!

MBSDは本当に気さくで優しい人が多いです!そしてオフィスの周りにはおいしいお店がいっぱいです!笑

ちなみにオフィスには置き菓子サービスや、無料のコーヒーマシンが設置されているため結構快適に働くことができました。フリーアドレスなので好きな席に座れますし、昇降テーブルの席やディスプレイが2枚設置されている席もあります。私はそのディスプレイ2枚の席に座りましたが、やはり見やすくてはかどりました!

ちょっと目が疲れたら置き菓子サービスのところへ行ってお菓子やチョコラBBスパークリング(飲み物・アイスも冷蔵庫に設置されています!)を買いに行く流れ!沼でした・・・。食べ過ぎ注意です。

おすすめ記事