本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

みなさん、こんにちは!MBSDに診断員として所属している一ノ瀬と申します。

先日、弊社の桝屋がblogに記載した通り、ラスベガスで現地時間の8月3日~8月8日まで開催されているBlack Hat USA 2019にMBSDのメンバーも参加しています。筆者もその参加メンバーの1人として参加しており、8月5日~8月6日にかけてBlack Hat USAのトレーニングを受講する機会を得ましたので、主にその模様についてレポートしたいと思います。

受講したトレーニングについて

先ほど記載したとおり、Black Hat USA 2019自体は、8月3日~8月8日まで開催されますが、トレーニングは開催期間の前半である8月3日~8月6日の4日間で行われます。トレーニングは4日間のものと前半と後半で2回行われる2日間の2種類があります。

- Black Hat USA 2019 Trainings

https://www.blackhat.com/us-19/training/schedule/

受講するトレーニングを決める際、いくつかの興味深いトレーニングがあったので色々と迷ったのですが、今回は後述する理由から実務に近い以下のトレーニングを受講することにしました。

- ADVANCED INFRASTRUCTURE HACKING - 2019 EDITION (2 DAY)

https://www.blackhat.com/us-19/training/schedule/#advanced-infrastructure-hacking----edition--day-140471547498406

4日間のコースもあったのですが、トレーニングの紹介文からほぼ同様の内容だと考えられたので、テキスト自体は同じと想定して今回筆者は8月5日~6日の後半2日間のトレーニングを受講しました。どちらにしても、あとで自習を行うことに変わりはありません。

NotSoSecureのこのトレーニングは、昨年も実施されているのですが、今回は 2019 EDITION ということで、去年の内容と少し異なります。参考までに2018年のトレーニング紹介文との比較を以下に記載します。

< Hacking VoIP

> AWS/GCP/Azure specific attacks

> IaaS, PaaS, SaaS and Serverless exploitation

この比較の時点では、あくまでも紹介文の比較になるので、実際のテキストが変わっているのかはわかりませんでしたが、この差分から明示的に追加されているのは、"Kernel Exploits"、"AWS/GCP/Azure specific attacks"、"IaaS, PaaS, SaaS and Serverless exploitation"の3つです。反対に"Hacking VoIP"は削除されてしまったので、VoIP推しの方にとっては、物足りない内容になってしまった可能性があります。

筆者は、有志であつまったメンバーの1人として、2019年2月23日に開催されたJAWS DAYS 2019において、AWSセキュリティに関する登壇をさせていただいたこともあり、クラウドセキュリティについて関心があります。今回の2019 EDITIONでは、この要素が含まれたということで、これが決め手となりました。

- [Security] PenTesterが知っている危ないAWS環境の共通点 ~攻撃者視点よりお届けする狙われやすいAWSの穴

https://jawsdays2019.jaws-ug.jp/session/1393/ - 危ないAWS環境の共通点はここ!ペンテスターが攻撃者視点で指摘する

https://weekly.ascii.jp/elem/000/000/428/428403/ - 「PenTesterが知っている危ないAWS環境の共通点 ~攻撃者視点よりお届けする狙われやすいAWSの穴」

https://www.slideshare.net/zaki4649/pentesteraws

受講したトレーニングの概要と進行

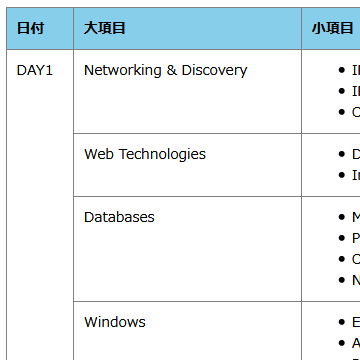

商用トレーニングということもありますので、簡単な概要のみとなってしまいますが、今回受講したトレーニングの内容を紹介したいと思います。以下の表は実際にトレーニングのテキストに記載されていたシラバスです。

| 日付 | 大項目 | 小項目 |

|---|---|---|

| DAY1 | Networking & Discovery |

|

| Web Technologies |

|

|

| Databases |

|

|

| Windows |

|

|

| Windows Active Directory |

|

|

| DAY2 | Unix |

|

| Specialist |

|

トレーニングのテキストは、およそ500ページあり、1日でWindows ADまで進みます。ここまでで大体250ページありました。凝縮されているため、講師の方が話すスピードも早く、手を動かす演習の時間も少し短いです。4日コースの方に話を聞いたところ、4日コースでは2日目で同じところまで進むようです。来年以降にこのトレーニングを受講したいと考えている方で、余裕を持って受講したいと思う方は、4日コースをオススメしますが、テキスト自体に差はないので、自習できる方は、2日コースで大丈夫ではないかと思います。

※あくまでも2019年と同じように行われる前提での話です。保証はできませんので、最終的には各自の責任で確認してから受講してください。

トレーニングの進行イメージとしては、コーヒーブレイクやランチを挟みつつ、説明→演習→説明→演習→...といった流れになります。なお、このトレーニングの演習は、基本的に全て1人で行うことになります。トレーニングによっては、受講者同士でペアを組むものもあるようですが、そういったことはありませんでした。また、トレーニング期間中は朝食と昼食、そしてコーヒーブレイクにおやつ(コーヒー、紅茶、コーラ、スナック菓子、スイーツ)が提供されます。

受講したトレーニングの内容

以降は、皆さんが一番興味を持つと思われるトレーニングの内容を詳細に触れない程度で簡単に説明しますが、基本的にシラバスの通りなので、補足程度になります。なおこのトレーニングはアドバンスなので、基礎は理解している前提で進行します。

Networking & Discovery

IPV4やIPv6ネットワークの情報収集について学びます。演習ではnmap, snmpといったものが中心です。OSINTでは、Google Hackingやshodan、Whoisといったものが中心です。基礎的な内容ですが、後半の内容につながるように念のため説明しているのだと思われます。

Web Technologies

バージョン管理システムやCI/CDツールが利用されている場合の攻撃手法について学びます。今回の演習では、Jenkinsの環境に対する攻撃を学びました。また、安全でないデシリアライズについてもここで学びます。

Databases

各種DBへの攻撃について学びます。ファイルの読み込みやOSコマンド実行などです。Oracleも扱われており、演習もありました。ただし、NoSQLにつては、講義の流れの都合か2日目でした。

Windows

Windowsペンテストの基本のような内容です。ここからが1日目の山場です。AppLockerバイパスからAVバイパスの手法に関して学びます。Windowsのセキュリティ機能をバイパスしていかに攻撃を行うかという内容です。演習も多いです。

Windows Active Directory

ADへの攻撃を学びます。ADに対する調査やラテラルムーブメント、永続化を含みます。1日目はここまでですが、演習も多く、2日コースでは時間もないので、ざっと話して残りは宿題という感じが若干ありました。

Unix

ここから2日目です。

内容としては、事実上Linuxをターゲットとするもので、基本的なLinuxペンテストの内容とそれらの組み合わせ+αによる応用といった内容です。SSHのテクニックやApacheなどミドルウェア経由の攻撃、権限昇格の手法を含み、演習も多いです。

Specialist

コンテナ経由のホストへの攻撃、VPNへの攻撃、VoIPへの攻撃(実際には消されていませんでした)、VLANへの攻撃、そしてクラウドへの攻撃を学びます。シラバスではまとめられていますが、それぞれが1つのテーマになるレベルなので、150ページ以上あります。

今回、受講の決め手となったクラウドへの攻撃手法は、目新しいものが少なかったものの、AWS、GCP、Azureといったクラウド環境の比較資料として、よくまとまっている印象でした。

振り返ってみると目新しい攻撃手法ではないものが中心でしたが、印象的だったのは、ここ1~2年で見つかった比較的新しい脆弱性情報までテキストに載っていたり、基本的な緩和策まで踏み込んでいたりしたことです。また、受講後はVPN環境のVMがリセットされ、最初から復習することができます。NotSoSecureのトレーニングが好評である理由は、こういった細かいケアがあるところからなのではないかと思いました。現地ではいくつかのトラブルもありましたが、全体としては満足です。

トレーニングの紹介は以上になります。皆さんの参考になれば幸いです。

終わりに

この記事は、Black Hat USAの開催期間中に、現地で執筆しました。日本に戻った後はトレーニングの復習も兼ねて、自社内で勉強会などを行いたいと思います。

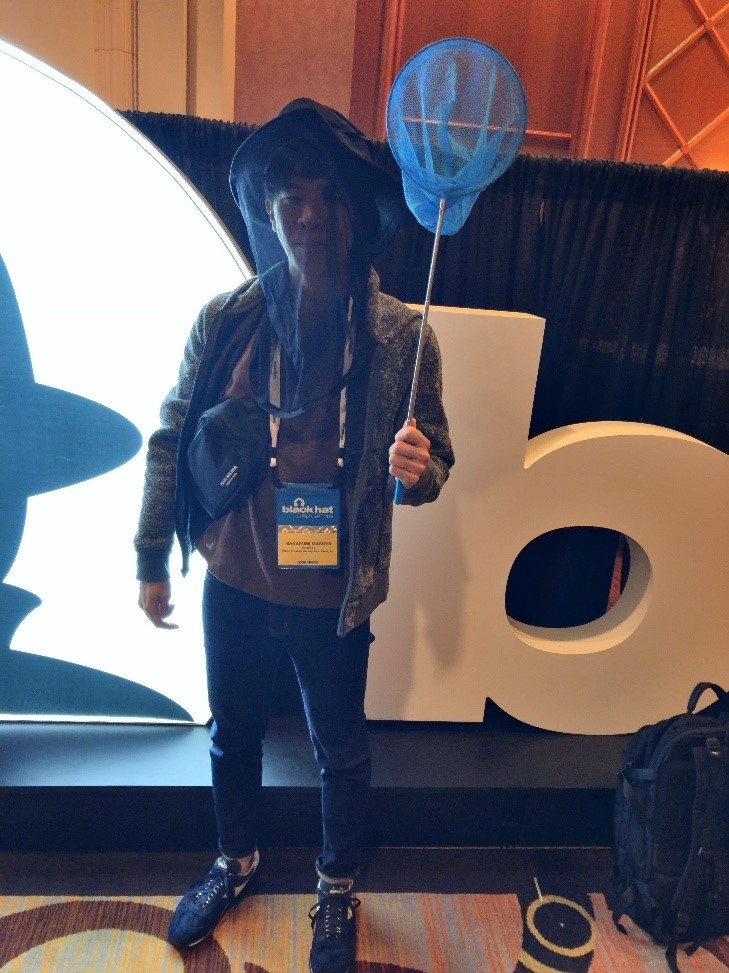

ところで、先日弊社の桝屋が執筆したblogに載っていたネット付の帽子と虫取り網の写真について、「これらは自宅で撮影されたものであり、本当はラスベガスまで持参していないのではないか?」というご指摘を複数の読者さまより頂戴しましたので、本人の名誉のためにも現地での撮影を試みました。

パネルの前でバッタ対策用帽子および虫取り網を装備したところ(本人)

パネルの前でバッタ対策用帽子および虫取り網を装備したところ(本人)なお、残念ながらバッタが確認できない状況であったため(しかも、Black Hat USAの会場内なので)、撮影時は異常な光景でした。

- ラスベガスにバッタが大量発生、おびただしい数に唖然とする...

https://www.huffingtonpost.jp/entry/las-vegasgrasshoppers_jp_5d3bb9c3e4b0a6d6373f96f8

当初バッタ要素満載のblogをお届けする予定でしたが、予想に反してバッタが全くいなかったため、残念ながらバッタ要素が少なくなってしまいました。この場をかりてお詫びいたします。

以上、ラスベガスでのトレーニング受講に関するレポートでした。

一ノ瀬太樹

おすすめ記事