本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

10月22日(月)~25日(木)に、長野市のホテルメトロポリタン長野で開催された「コンピューターセキュリティシンポジウム2018」(以下、CSS2018)に参加してきました。今回は聴講のみではなく、CSS2018内の企画セッション「OSSセキュリティ技術ワークショップ」(以下、OWS)のプレゼンターとしても参加し、8月にBlack Hat USA ArsenalとDEFCON Demo Labs/AI Villageで発表した「Deep Exploit」と「GyoiThon」の概要および設計思想を紹介しました。

また、OWSで紹介したDeep Exploitの進化版がBlack Hat EUROPE Arsenalに採択されましたので、12月6日(木)に英国・ロンドンのEXCEL Londonにてお披露目します。

そこで、本ブログでは、筆者が登壇したOWSの様子と、Black Hat EUROPEでお披露目する進化版Deep Exploitの概要を紹介致します。

OWS/CSS2018登壇

CSSは情報処理学会コンピュータセキュリティ研究会が主催する学術シンポジウムであり、公式ページによると「コンピュータセキュリティの基礎となる理論や技術、通信プロトコル、コンピュータアーキテクチャ、オペレーティングシステム、アプリケーション、応用事例、管理運用、さらに社会科学的考察までの幅広い分野の研究、技術の発展および普及、ならびに研究者、技術者相互の連絡および協力を促進すること」を目的としたカンファレンスです。なお、CSS2018の参加者数は運営側の発表によると過去最高の750人超であったため、このことから、いかに注目度が高いカンファレンスであるか分かるかと思います。また、筆者が聴講したセッションはどれも立ち見が出るほど満席であり、質問や意見交換も活発に行われるほど熱気に満ち溢れていました。

CSSには様々な併設イベントが用意されています。マルウエア対策研究の人材育成を目的とした「MWS」、セキュリティ・プライバシーとユーザビリティを両立させるための研究開発を目的とした「UWS」、プライバシー保護技術の研究開発を目的とした「PWS」、企業・OSSコミュニティ・学術界の交流を促し、OSSセキュリティに関する研究やその実用に向けた動きを活発化させることを目的とした「OWS」、その他BoFセッションやLTセッション、デモ(ポスター)セッション等もあります。

今回、筆者はOWS内の企画セッション「産業界とOSS(2)」に登壇しました。本セッションは、セキュリティテストツールにフォーカスし、自ら開発したソフトウエアを公開してコミュニティを形成する試みを紹介するものであり、フューチャー株式会社の神戸氏、マクニカネットワークス株式会社の凌氏と共に登壇しました。

筆者の講演では、ペンテストツールである「Deep Exploit」と、Webサーバの情報収集に特化した「GyoiThon」を紹介しました。発表資料は筆者のSlideShareで公開していますので、ご興味のある方がおりましたら一読いただけると幸いです!

以下に、各ツールの概要を掲載します。

Deep Exploit

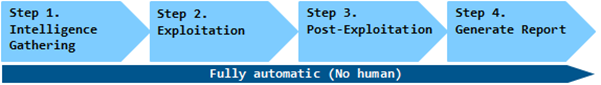

本ツールは、著名なペンテストツールであるMetasploitと連携し、以下の行為を全自動で行うことができるツールです。ソースコードやUsage等は筆者のGitHubページで公開しています。

- Intelligence gathering

- Threat modeling

- Vulnerability analysis

- Exploitation

- Post-Exploitation

- Reporting

本ツールはExploitationで機械学習を使用しており、事前に様々な製品(OS, CMS, Frameworkなど)に対するExploit方法を強化学習で自己学習させておくことで、テスト時に効率良くExploitを実行できる点が大きな特徴です(学習方法の詳細については、筆者が過去に書いたBlog「Metasploit Meets Machine Learning」をご参照ください)。

なお、Exploitに成功した場合、対象サーバを踏み台にし、別サーバに更なるExploitを実行することができます。このように、踏み台を経由しながら対象システムに深く侵入していく様から「Deep Exploit」と名付けています。

本ツールの具体的な処理フローは以下のとおりです。

| Step.1. | 対象サーバの情報(OS種別、製品名、製品名/バージョン等)をNmapやWebクローリングで収集。 |

| Step.2. | 収集した情報を基に、対象サーバに対して最もExploitが成功する可能性の高いペイロードを機械学習で判断し、Exploitを実行。 |

| Step.3. | Exploitに成功した場合、対象サーバを踏み台に仕立て上げる。 そして、踏み台経由でアクセスできる全てのサーバに対して、Step1, 2を実行。 |

| Step.4. | 検査結果レポートを生成。 |

Deep Exploitの処理フロー

Deep Exploitは上記フローを全自動で行います(人間による操作は不要)。

本ツールのデモンストレーションは筆者のGitHubページで公開していますので、ご興味のある方は是非ご参照ください。

GyoiThon

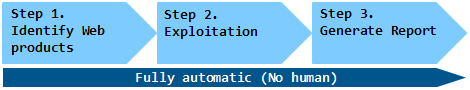

本ツールは、Webサーバの情報収集に特化したツールです。リモートかつ正常アクセスの範囲内で、Webサーバ上で稼働している製品(OS, CMS, Frameworkなど)を特定し、製品に関連するCVE番号を列挙します。加えて、Webアプリケーションに不要なコンテンツやコメント/デバッグメッセージ等が含まれていないかチェックします(オプションでExploitも実行可能)。このように、本ツールを使用することで、自身が管理するサーバに脆弱性が含まれている可能性があるか否か、手軽にチェックすることができます。※ソースコードやUsage等は筆者のGitHubページで公開しています。

GyoiThonは製品を特定する部分に機械学習を使用しており、事前に様々な製品の特徴(製品特有のCookie名の文字列構成やPathなど)を学習させておくことで、単純なシグネチャでは特定できない製品をも特定できる点が大きな特徴です。

本ツールの具体的な処理フローは以下のとおりです。

| Step.1. | 対象Webサーバ上をクローリングし、製品特有のPathや文字列、特徴を含んだ様々なHTTPレスポンスを収集。収集したレスポンスをシグネチャと機械学習で解析し、製品名を特定。加えて、Google Hacking等で不要なコンテンツ等の探索を実行。 |

| Step.2. | 特定した製品に関連するExploitをMetasploit経由で実行(オプション)。 |

| Step.3. | 検査結果レポートを生成。 |

GyoiThonの処理フロー

GyoiThonは上記フローを全自動で行います(人間による操作は不要)。

本ツールのデモンストレーションはYoutubeチャンネルで公開していますので、ご興味のある方は是非ご参照ください。

今回、CSS2018という学術色の強いカンファレンスに登壇したことで、非常に多くの学びを得る事ができました。登壇時のQAタイムや登壇後に、企業や大学の研究者から多数の意見を頂きましたが、「実際に使いたい」「斬新なアイデアだ」等といったポジティブな意見が大多数でした。また、筆者の(ツールの)設計思想と近しい考えを持った研究者の方々とも繋がりを持つことができ、今後の展開にも期待を持てる登壇となりました。

これまで、学術を意識してツールを開発していませんでしたが、今回のCSS参加を通して研究者の方々から好意的な意見を頂けたことで、ツール設計思想の「新規性」という面で大きな自信を得る事ができました。今後もツール開発を継続し、より多くの現場に投入できるようにしていきたいと考えています。また、新たなアイデアでツールを開発した際にはOSSとして公開し、OWS等を通して広く紹介していきたいと考えています。

Black Hat EUROPE Arsenal登壇予告

筆者は、12月5日(水)~6日(木)に英国・ロンドンのExcel Londonで開催されるBlack Hat EUROPE Arsenalにプレゼンターとして参加します。ちなみにBlack Hat Arsenalとは、研究発表(Briefings)と並行して開催される「先進的なセキュリティツールを展示するイベント」であり、厳しい事前審査をクリアしたツールのみが出展可能です。毎年、ASIA/USA/EUROPEの3回開催されます。なお、弊社の本イベント参加は今年だけで、3月のBlack Hat ASIA、8月のBlack Hat USAに続き3回目であり、今回のEUROPE参加をもって、年間の全Arsenalに参加することになります。

今回筆者は、Deep ExploitのIntelligence Gathering能力を大幅に強化した進化版「Deep Exploit」を出展します。

従来のDeep Exploitでは、Intelligence Gatheringとしてポートスキャンや、Webクローリングで収集したHTTPレスポンスをシグネチャで分析し、ターゲットサーバ上で稼働している製品を特定していましたが、進化版はこれに加え、Google Hackingの活用やHTTPレスポンス分析に機械学習(Naive Bayes)を使用します。これにより、従来のDeep Exploitと比べて、より多くの製品を特定し、攻略することが可能になります。

出展前のため、ここで多くを語ることはできませんが、進化版Deep ExploitのアブストラクトはArsenalのページで公開されていますので、”さわり”をこちらでご参照いただければと思います。

本ブログを読んでDeep Exploitが気になった方は、ぜひExcel Londonにお越しいただき、筆者にざっくばらんにご質問いただけると幸いです!!!

以上

おすすめ記事