本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

ランサムウェアの脅威は収まる気配なく、日々新たなランサムウェアが増え続けています。

弊社では、昨年度にランサムウェアの検知および防御に関する国内初の特許を取得(※)しており、その特許技術を搭載したランサムウェア対策専用ソフトウェア「MBSD Ransomware Defender(仮)」を現在開発しており、日々新たに出てくるランサムウェアに対応できていることを確認済みです。

(弊社ニュースリリースはこちら)

ここ数日では、新種のランサムウェア「LLTP ransomware」が発見されたというニュース記事が海外で出始めており、今回はLLTPransomwareの実検体を用いた検知テストと、弊社検証にて確認した昨今のランサムウェアの開発言語の傾向についてご紹介します。

LLTPransamwareは、公開情報によれば、スペイン語を話すユーザーをターゲットとしており、VenusLockerを改良した新種のランサムウェアであるとのことです(参考1)。

(参考1:https://www.bleepingcomputer.com/news/security/new-lltp-ransomware-appears-to-be-a-rewritten-venus-locker/)

弊社マルウェア解析チームでは、「LLTP ransomware」の出現情報を得て間もなく「LLTP ransomware」の検体を入手し、「MBSD Ransomware Defender(仮)」をインストールした環境での感染テストを実施しました。

SHA256:46f8dc86d571a6bda00faade21b719ec82c5a1dda3b0fc54bb053a5004557e2d

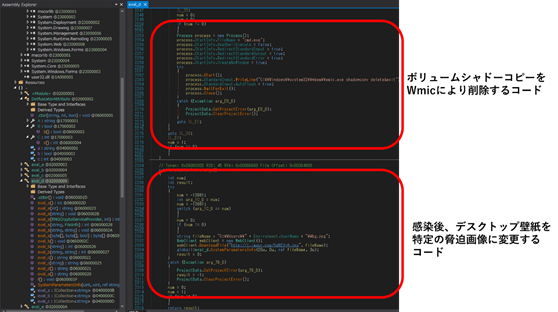

図1 「LLTP ransomware」の解析中の様子

入手した検体を解析したところ、動作の大枠は一般的なランサムウェアと変わりませんが、「LLTP ransomware」はランサムウェアとしてはめずらしく、オフラインでも動作するランサムウェアとなっています。

ランサムウェアは暗号鍵(公開鍵)の取得や動作確認の目的でオンラインを要するものが多いですが、中にはオフラインで動作するタイプも存在します。オフライン時とオンライン時の挙動が異なる可能性も考慮し、製品検証時はオンラインおよびオフライン両方で実施します。

MBSD Ransomware Defender(仮)」をインストールした環境で、それぞれの「LLTP ransomware」の検体を実行した結果が以下の図です。

図2 46f8dc86d571a6bda00faade21b719ec82c5a1dda3b0fc54bb053a5004557e2dの検知

図3 a3b2ad5dc747c533871c691a1f78631063b08549e213e7abbac5e961588d10eaの検知

結論として、「MBSD Ransomware Defender(仮)」はどちらの「LLTP ransomware」についても即座に検知することが可能でした。

弊社の「MBSD Ransomware Defender(仮)」のコンセプトが他社と大きく異なる点は「一つのファイルも暗号化させない」ブロックとなる点です。以前のブログ記事でもお伝えしましたが、「ランサムウェア対応」を謳っている他社の対策製品の多くは、実際に検証を行ってみると、特定の状況では暗号化されてしまうなど、期待通りの結果とならないことが多いという状況があります。

今回の「LLTP ransomware」においても一切のファイルの暗号化を許さずに検知・ブロックすることができており、特許技術の有効性を確認できています。

ランサムウェアの開発言語について:

弊社マルウェア解析チームでは、「MBSD Ransomware Defender(仮)」の開発にあたり、動作の異なる、種類の違う検体を約120種類以上※収集して検知テストに利用しています。

(※2017年3月23日時点)

本日は、ランサムウェアを重点的に調査する中で判明した特徴をご紹介します。

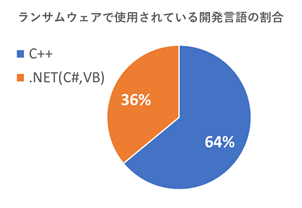

以下は、弊社が保有しているランサムウェア検体のうち、C/C++言語と.NET系言語(C#/Visual Basic)によって開発されたものの比率をあらわした円グラフです。全体のうち、約4割が「.NET Framework(C#/Visual Basic)」を使用していることがわかります。この4割という数字は、従来の一般的なマルウェアでの割合を考慮するとかなり多い印象を受けます。

図4 ランサムウェアの開発に使用されている言語比率(母数はC/C++言語および.NET系言語(C#/Visual Basic)で開発されたもの)(MBSD調べ)

マルウェア解析を行っている方々はお分かりになると思いますが、一般的なマルウェアは従来からその多くが「C/C++」により開発されている傾向があります。

一般的なマルウェアが「C/C++」により開発される傾向にある理由はさまざまですが、主に以下のような点が想定できます。

- パッカー(バイナリの暗号化・難読化ツール)が利用できる

- 細かいメモリ操作など複雑な処理が可能である

(C#でも可能ですがC/C++の方が遥かに得意な領域です) - どのようなWindows環境でも基本的に動作する(実行にランタイムライブラリやフレームワークが必要ない)

- 実行ファイルのサイズが最小限に抑えられる

では、なぜランサムウェアにおいては、「C/C++」よりも「.NET Framework(C#/Visual Basic)」が選ばれる傾向が多いのでしょうか。

ここには推測を含みますが、おおよそ以下の3点があげられると考えられます。

① 複雑な暗号化処理のプログラムコードを容易に記載しやすい

② 脅迫メッセージの表示などにGUIを利用する傾向にある

③ 新参者の攻撃者でも参入しやすい(開発しやすい言語の為)

例えば①については、CryptoAPIを利用したTripleDES暗号の暗号化処理では、C/C++であれば通常数十行以上必要なコードが、C#であれば10行以内で記載できます。もちろんC/C++にも暗号化ライブラリはたくさんありますが、比較的扱いが難しく、標準で暗号化処理が記述できるC#よりも敷居が高い傾向にあります。

②については、例えば以下は「Herbst」と呼ばれるランサムウェア(SHA256:18605f7a5a47ac16f722e3ec8a42121035bb95f731aaad5090c5e11104fc3185)の感染時にモニター全画面に表示される脅迫画面ですが、複数のボタンやラベルを張り付けたGUIが利用されていることがわかります。(なお、GUIの下半分はIEコンポーネントを利用しているため、IEの標準機能により警告が出てしまっています)C++でもこうしたGUIは作成できますが、一からGUIを実装するのは敷居が高く、GUIを用いたアプリケーションの開発は.NETの得意分野でもあります。

図5 全画面に表示されるランサムウェアのGUI(ボタンなどを多用)

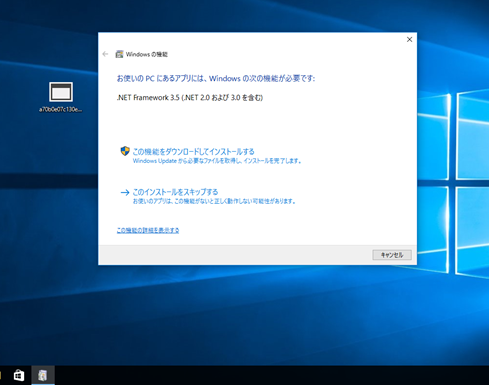

また③について、例えば以下は「BlackShades Crypter」(SHA256:a70b0e07c130e781c5d7d03822b424e6d7c85de9837e74857be53b9d92650195)と呼ばれるランサムウェアですが、Windows 10の環境で実行すると「.NET framework 3.5が必要です」というシステムメッセージが表示され、動作させることができません。

図6 必要な.NETが環境に存在せず動作しないランサムウェア

これは、この検体が「.NET framework 3.5」で開発されており、Windows 8以降のWindowsの標準環境には「.NET framework 3.5」がデフォルトでインストールされていないため、プログラムとして実行できないということを示しています。

実はランサムウェアの検証を行っていると、このように必要なランタイムライブラリやフレームワークがないため実行できないという状況に非常に多く遭遇します。従来の一般的なマルウェアはランタイムライブラリ等が存在しなくても感染できるように(ある意味気を使って)開発されることが基本でしたが、このランサムウェアという分野は特にそうした(攻撃者としての)配慮があまりないケースが多い印象があり、また、プログラムのエラー処理なども不十分なことが多く、あくまでも想定となりますが、全体として新たなものを開発するために個々の開発に時間をかけないあるいは、プログラム開発にあまり長けていない攻撃者の割合が少なくないといった印象を受けます。こうした背景には、ビットコインなど匿名の金銭交換が可能となった近年になり、「ランサムウェア」という道具が比較的攻撃がしやすく、容易に多額の金銭が窃取できることに注目し、比較的歴の浅い攻撃者が参入してきている、といった推測もできそうです。

引き続き、弊社ではランサムウェアの動向を解析者の視点でウオッチしていく予定です。

関連ブログ記事

おすすめ記事