本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

1月20日(水)19時より弊社オフィスにて「第2回 MBSDセキュリティ勉強会」を開催しました。

弊社は、セキュリティや脆弱性診断に興味を深めていただくことを目的に、学生や社外のエンジニアを主な対象とした勉強会を開催しています。MBSDセキュリティ勉強会は、弊社プロフェッショナルサービス事業部(当部門では主に各種セキュリティ診断やセキュリティ教育サービスを担当)が主催しており、第2回となる今回も第1回勉強会(10月14日に実施)と同じく、以下のような方を想定とした比較的易しい入門的な内容としました。

- Webサイトの脆弱性に関する不正な動作を実際に体験したい方

- Webサイトの脆弱性対策の重要性がイマイチ実感できない方

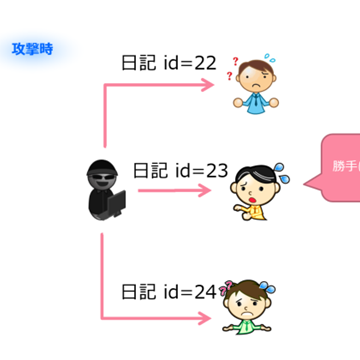

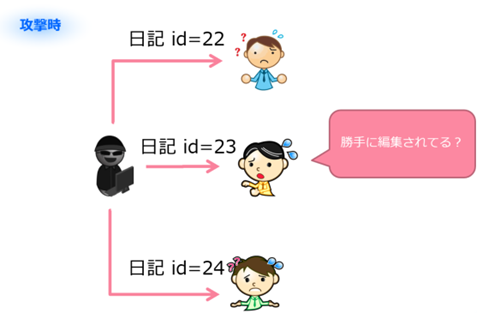

弊社で準備した<脆弱性が存在する仮想 SNS サイト>を用い、脆弱性の再現とWebアプリケーション診断を体験していただくことが主な内容です。今回は、仮想SNSサイトに日記機能を追加し、以下のような不正な動作を体験していただきました。

- パラメータの改ざん

- Javascript入力値チェックの回避

- 権限が与えられていない機能の不正利用

- 閲覧する権限を与えられていない画面の閲覧

まずは、講師からWebサーバとWebブラウザの通信の仕組みや特徴について簡単に説明し、続いて自らの手で「脆弱性を再現」する(ハンズオン)のため各自PCの環境準備へと移ります。今回からはPCを参加者に持参していただきましたので、MBSDセキュリティ勉強会の醍醐味であるハンズオンの準備ために、少し時間をかけてBurp Suite(プロキシツール)のインストールと設定、Webブラウザの設定を行いました。参加者全員の環境準備が整った後、いよいよ自らの手で「脆弱性を再現」するハンズオンに進んでいきます。

ハンズオンでは、次の(1)(2)(3)の流れで進みます。

(1)講師から課題の発表

第2回勉強会では、以下のようなお題を出しました。

「仮想SNSサイトの日記機能には、他人の日記を編集できる脆弱性があります。

その脆弱性を探してください。」

(2)参加者が脆弱性を探す

(3)講師による答えの発表

ハンズオンは、ひとりで黙々と課題に取組むのではなく、同じテーブルの参加者と話をしながら進められるよう、「隣席の人と仮想SNS上でお友達になってください」といった課題を出しました。勉強会の序盤は少し緊張した空気が流れていましたが、「お友達になってください」「私のIDは××です」といった隣席の方との会話をきっかけに会場の雰囲気が変わり、緊張がほぐれたような印象を受けました。

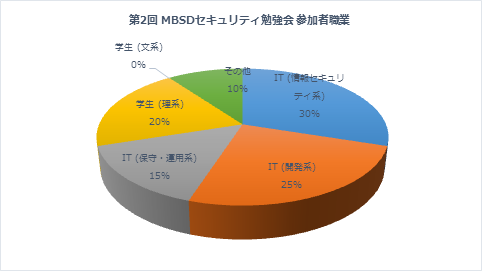

前回の参加希望者が定員を大幅に超え、参加できない方が出てしまったことを反省し、今回から最大35名を収容できる会議室を準備しました。その結果、第2回は定員30名の応募全てを受け入れることができ、最終的には大学生4名、社会人16名、合計20名の方に参加していただけました。参加者の40%がIT開発者やIT保守運用者、30%が情報セキュリティ系、20%が理系大学生といった内訳でした。

勉強会終了後には、軽食を囲みながらの懇親会(参加自由)があり、参加者である学生(日本・海外)と社会人、弊社のセキュリティエンジニアが、「○○といった脆弱性は実際に攻撃に利用されているのか」、「攻撃はどのように行われるのか」、「セキュリティ診断エンジニアになるためにはどのようなスキルが必要なのか」、といった質問を通じて交流を深めました。

勉強会には、弊社のWebアプリケーション診断の担当エンジニアだけでなく、ネットワーク診断やゲーム診断、ペネトレーションテストを担当するエンジニアも参加していますので、幅広い質問に答えることができ、参加者の皆さんには活きた情報を得ていただけたのではないでしょうか。

勉強会の内容・環境については、参加者からいただいた感想・意見や運営者の反省を取り入れ、もっともっと良い勉強会にしていきたいと考えています。3月頃には、今回と同じくWebアプリケーションの脆弱性について、4月頃にはAndroidのセキュリティに関する勉強会を予定していますのでどうぞご期待ください。ご興味のある方はDoorKeeperの「MBSDセキュリティ勉強会」をフォローしてください。

第1回目の様子はこちらをご覧ください。

おすすめ記事