本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

Citrix NetScaler ADCおよびNetScaler Gatewayの脆弱性(CVE-2023-4966)を狙った攻撃

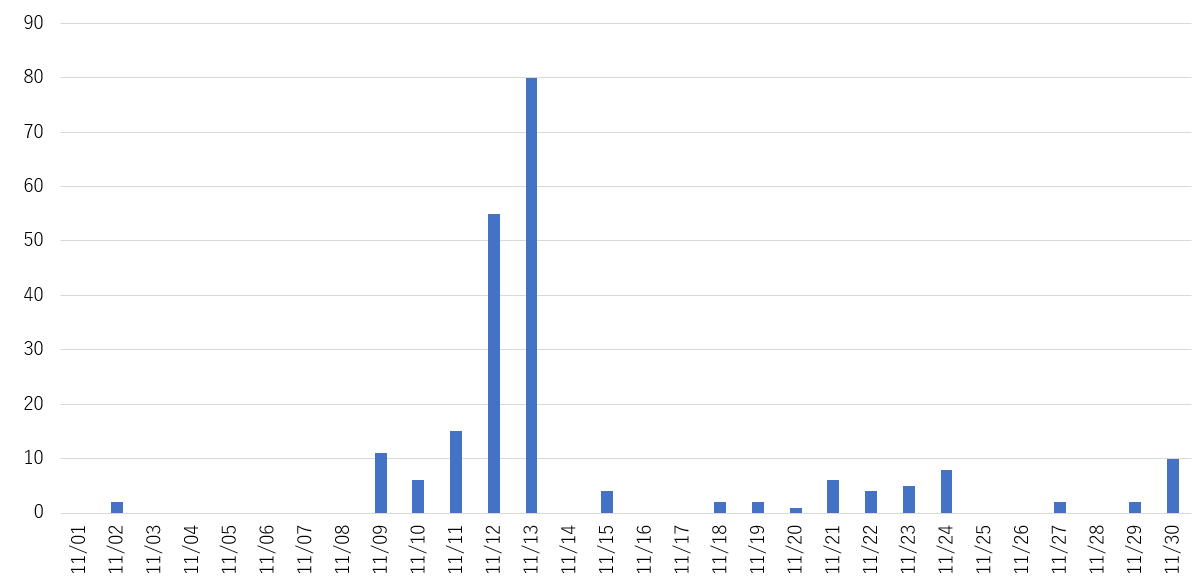

今月は、Citrix NetScaler ADC(Citrix ADC)およびNetScaler Gateway(Citrix Gateway)の脆弱性(CVE-2023-4966)を狙った攻撃が増加しました。

本脆弱性は10/10(火)に公開されたもので、攻撃者に悪用された場合、認証を回避して機密情報を取得されてしまう可能性があります。該当製品を利用している場合は、早急に修正済みのバージョンにアップデートすることをお勧めします。

下図は、本脆弱性を狙った攻撃の検知数推移です。弊社SOCでは、10/27(金)に初検知しており、11月に入ってから検知数が増加しています。なお、攻撃元国では、ドイツからの攻撃を多数検知しておりました。

|

| # | 国名 | 割合 |

| 1 | ドイツ | 62.4% |

| 2 | ロシア | 9.3% |

| 2 | 中国 | 9.3% |

| 4 | 日本 | 8.8% |

| 5 | アメリカ | 2.4% |

下図は、弊社SOCで検知した攻撃のパケットペイロードの一部です。Hostヘッダに長い文字列を指定することにより、セッションcookieの取得を試みた通信となっています。

| GET /oauth/idp/.well-known/openid-configuration HTTP/1.1 Host: aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa 以降省略 |

影響対象

- NetScaler ADC および NetScaler Gateway 14.1-8.50 未満の1系

- NetScaler ADC および NetScaler Gateway 13.1-49.15 未満の1系

- NetScaler ADC および NetScaler Gateway 13.0-92.19 未満の 13系

- NetScaler ADC 13.1-FIPS 13.1-37.164 未満の1-FIPS系

- NetScaler ADC 12.1-FIPS 12.1-55.300 未満の1-FIPS系

- NetScaler ADC 12.1-NDcPP 12.1-55.300 未満の1-NDcPP系

※サポート終了をしている NetScaler ADC および NetScaler Gateway 12.1系も影響対象です。

対策方法

- Citrix社から本脆弱性を修正したバージョンがリリースされています。

早急に修正済みのバージョンを適用されることを推奨します。

参考情報

- NetScaler - CVE-2023-4966: Critical security update now available for NetScaler ADC and NetScaler Gateway

https://www.netscaler.com/blog/news/cve-2023-4966-critical-security-update-now-available-for-netscaler-adc-and-netscaler-gateway/ - NetScaler - NetScaler investigation recommendations for CVE-2023-4966

https://www.netscaler.com/blog/news/netscaler-investigation-recommendations-for-cve-2023-4966/ - JPCERT - Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2023-4966)に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230026.html - IPA - Citrix ADC および Citrix Gateway の脆弱性について (CVE-2023-4966 等)

https://www.ipa.go.jp/security/security-alert/2023/alert20231023-2.html - CVE-2023-4966

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-4966

マネージドサービス事業部

MBSD-SOC

MBSD-SOC

おすすめ記事