本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

Fortinet製品のSSL-VPN機能における脆弱性 (CVE-2022-42475) について

Fortinet社は、12/12(月)にFortinet製品のSSL-VPN機能における脆弱性(CVE-2022-42475)を公開しました。影響対象の製品は、FortiOSおよびFortiOS-6K7Kとなっています。本脆弱性を悪用された場合、リモートから第三者に認証無しで任意のコードを実行される可能性があります。弊社SOCでは、12月末時点まで本脆弱性を悪用する攻撃は検知しておりません。Fortinet社からは、本脆弱性を悪用する攻撃が報告されているため、影響対象の製品を使用している場合は、早急に対策されることをお勧めいたします。

なお、攻撃が行われた場合は、機器のログに以下の痕跡が記録されることが確認されています。

| Logdesc="Application crashed" and msg="[...] application:sslvpnd,[...], Signal 11 received, Backtrace: [...]“ |

また、上記以外に機器に不審なファイルが作成される、機器から不審な通信先に通信が発生するなどの痕跡が確認されています。Fortinet社は、これらの情報を基に被害を受けていないかを確認することを推奨しています。より詳細な最新情報は、Fortinet社が提供するアドバイザリ「FG-IR-22-398」をご確認ください。

影響対象

- FortiOS 7.2.0から2.2

- FortiOS 7.0.0から0.8

- FortiOS 6.4.0から4.10

- FortiOS 6.2.0から2.11

- FortiOS 6.0.0から0.15

- FortiOS 5.6.0から6.14

- FortiOS 5.4.0から4.13

- FortiOS 5.2.0から2.15

- FortiOS 5.0.0から0.14

- FortiOS-6K7K 7.0.0から0.7

- FortiOS-6K7K 6.4.0から4.9

- FortiOS-6K7K 6.2.0から2.11

- FortiOS-6K7K 6.0.0から0.14

- FortiProxy 7.2.0から2.1

- FortiProxy 7.0.0から0.7

- FortiProxy 2.0.0から0.11

- FortiProxy 1.2.0から2.13

- FortiProxy 1.1.0から1.6

- FortiProxy 1.0.0から0.7

対策方法

影響対象のバージョンを使用されている場合は、Fortinet社から提供されている修正プログラムを適用してください。

回避策

- SSL-VPN機能の無効化

参考情報

- Fortinet - PSIRT Advisories | FortiOS - heap-based buffer overflow in sslvpnd

https://www.fortiguard.com/psirt/FG-IR-22-398

- SSLVPNdにおけるヒープベースのバッファオーバーフローの解析

https://www.fortinet.com/jp/blog/psirt-blogs/analysis-of-fg-ir-22-398-fortios-heap-based-buffer-overflow-in-sslvpnd

- IPA - FortiOS SSL-VPN の脆弱性対策について(CVE-2022-42475)

https://www.ipa.go.jp/security/ciadr/vul/alert20221213.html

- JPCERT - FortiOSのヒープベースのバッファーオーバーフローの脆弱性(CVE-2022-42475)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220032.html

Microsoft Exchange Serverの脆弱性 (CVE-2022-41040, CVE-2022-41082) を狙った攻撃(先月分からの続報)

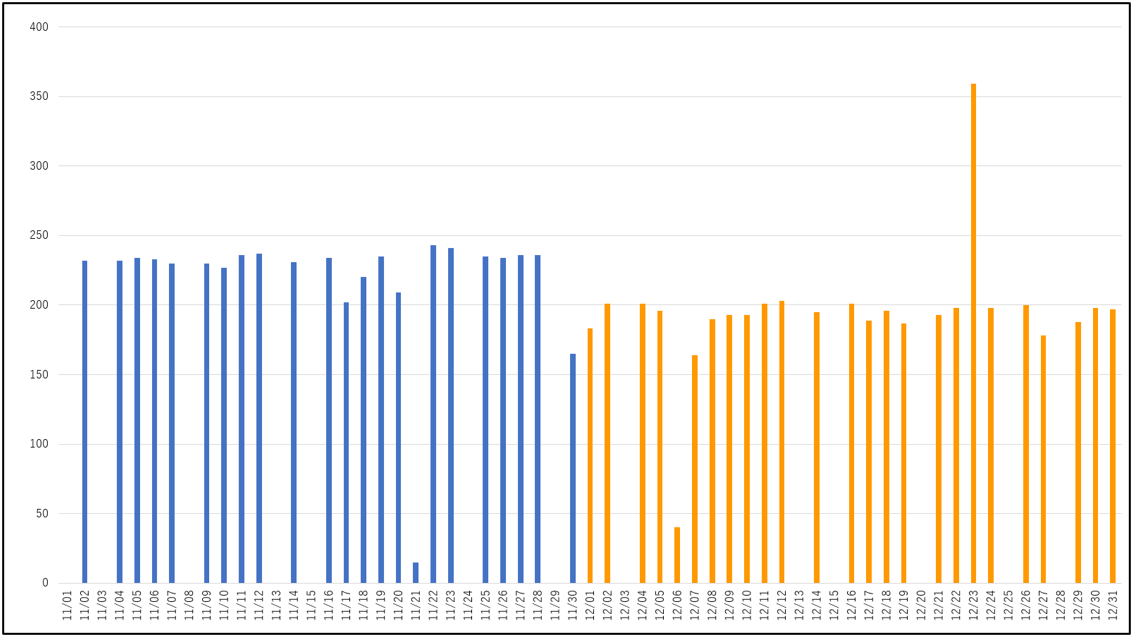

11月の『Microsoft Exchange Serverの脆弱性(CVE-2022-41040, CVE-2022-41082)を狙った攻撃』は、今月も引き続き検知しています。下図は、過去2か月間(2022/11/1~12/31)の検知数のグラフです。

本脆弱性は、マイクロソフト社が9/30(金)に公開したもので、リモートからの攻撃によって任意のコードが実行されてしまう恐れがあります。既にマイクロソフト社から対策済みのバージョンが公開されています。影響対象の製品を使用している場合は、早急に対策されることをお勧めいたします。

なお、先月と同様に攻撃元国の9割以上はアメリカとなっており、User-Agentヘッダにも大きな変化はなく、主に脆弱性スキャンツール「ZGrab」を悪用した攻撃が多数を占めています。

| # | User-Agentヘッダ | 割合 |

| 1 | Mozilla/5.0 zgrab/0.x | 97.8% |

| 2 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/60.0.3112.113 Safari/537.36 | 1.3% |

| 3 | Mozilla/5.0 - divd scan for ms exchange - see csirt.divd.nl | 0.4% |

| 4 | Mozilla/5.0 - DIVD scan for ms exchange - case 00054 - see csirt.divd.nl | 0.4% |

| 5 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/104.0.5112.102 Safari/537.36 Edg/104.0.1293.63 | 0.1% |

影響対象

- Microsoft Exchange Server 2019 Cumulative Update 12

- Microsoft Exchange Server 2019 Cumulative Update 11

- Microsoft Exchange Server 2016 Cumulative Update 23

- Microsoft Exchange Server 2016 Cumulative Update 22

- Microsoft Exchange Server 2013 Cumulative Update 23

※Microsoft Exchange Onlineをご利用のお客様は、本脆弱性の対象外とされています。

対策方法

影響対象のバージョンを使用されている場合は、マイクロソフト社から提供されている修正プログラムを適用してください。

参考情報

- Microsoft Exchange サーバーのゼロデイ脆弱性報告に関するお客様向けガイダンス

https://msrc-blog.microsoft.com/2022/09/30/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server-ja/

- マイクロソフト セキュリティブログ Analyzing attacks using the Exchange vulnerabilities CVE-2022-41040 and CVE-2022-41082

https://www.microsoft.com/en-us/security/blog/2022/09/30/analyzing-attacks-using-the-exchange-vulnerabilities-cve-2022-41040-and-cve-2022-41082/

- マイクロソフト CVE-2022-41040 | Microsoft Exchange Server の特権の昇格の脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41040

- マイクロソフト CVE-2022-41082 | Microsoft Exchange Server のリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

MBSD-SOC

おすすめ記事