本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

Microsoft Exchange Serverの脆弱性 (CVE-2022-41040, CVE-2022-41082) を狙った攻撃

11月は、Microsoft Exchange Serverの脆弱性(CVE-2022-41040, CVE-2022-41082)を狙った攻撃が増加しました。本脆弱性は、マイクロソフト社が9/30(金)に公開したもので、リモートからの攻撃によって任意のコードが実行されてしまう恐れがあります。なお、本脆弱性を狙った攻撃は、通称「ProxyNotShell」と呼ばれています。

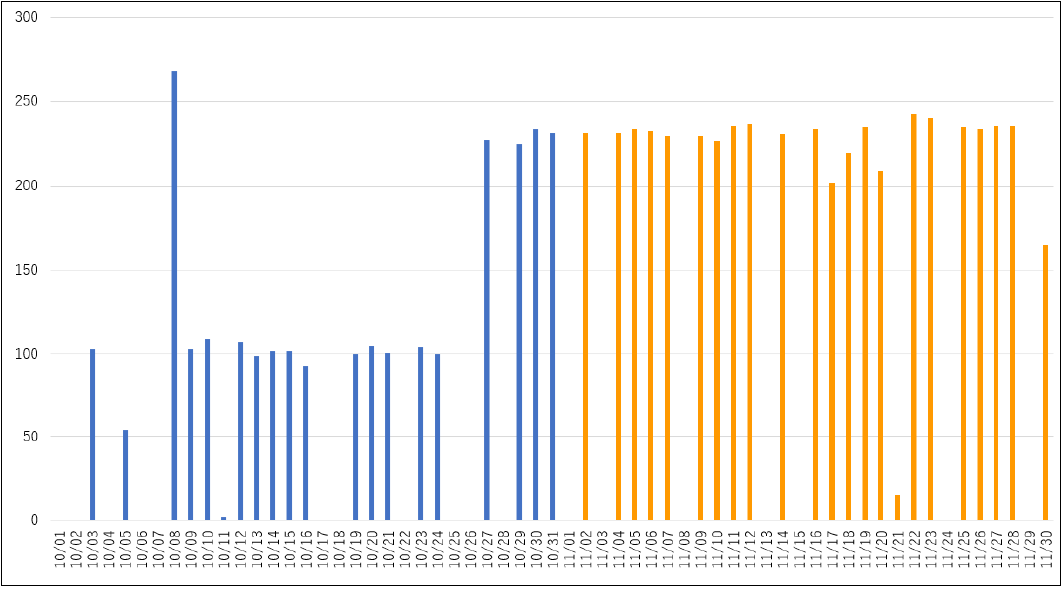

下図は、10月から11月における本脆弱性を狙った攻撃数の推移です。弊社SOCでは10/3(月)から攻撃を観測しており、以降は断続的に検知しています。また、攻撃元国の9割以上はアメリカとなっており、User-Agentヘッダより、主に脆弱性スキャンツール「ZGrab」を悪用した攻撃が多数を占めていました。

本脆弱性については、既にPoC(概念実証コード)が公開されているため、今後も攻撃は継続するものと考えられます。

下図は、弊社SOCで検知した攻撃のパケットペイロードです。

|

GET /autodiscover/autodiscover.json?@zdi/Powershell HTTP/1.1 |

|

GET /autodiscover/autodiscover.json?a@foo.var/owa/&Email=autodiscover/autodiscover.json?a@foo.var&Protocol=XYZ&FooProtocol=Powershell HTTP/1.1 |

本脆弱性の影響対象は以下の通りです。既にマイクロソフト社から対策済みのバージョンが公開されています。影響対象の製品を使用している場合は、早急に対策されることをお勧めいたします。

影響対象

- Microsoft Exchange Server 2019 Cumulative Update 12

- Microsoft Exchange Server 2019 Cumulative Update 11

- Microsoft Exchange Server 2016 Cumulative Update 23

- Microsoft Exchange Server 2016 Cumulative Update 22

- Microsoft Exchange Server 2013 Cumulative Update 23

※Microsoft Exchange Onlineをご利用のお客様は、本脆弱性の対象外とされています。

対策方法

影響対象のバージョンを使用されている場合は、マイクロソフト社から提供されている修正プログラムを適用してください。

参考情報

- Microsoft Exchange サーバーのゼロデイ脆弱性報告に関するお客様向けガイダンス

https://msrc-blog.microsoft.com/2022/09/30/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server-ja/ - マイクロソフト セキュリティブログ Analyzing attacks using the Exchange vulnerabilities CVE-2022-41040 and CVE-2022-41082

https://www.microsoft.com/en-us/security/blog/2022/09/30/analyzing-attacks-using-the-exchange-vulnerabilities-cve-2022-41040-and-cve-2022-41082/ - マイクロソフト CVE-2022-41040 | Microsoft Exchange Server の特権の昇格の脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41040 - マイクロソフト CVE-2022-41082 | Microsoft Exchange Server のリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

MBSD-SOC

おすすめ記事