本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

Fortinet製品における認証バイパスの脆弱性(CVE-2022-40684)を狙った攻撃

10月は、Fortinet製品の脆弱性(CVE-2022-40684)を狙った攻撃を新たに観測しました。本脆弱性は、10/10(月)にFortinet社が公開したもので、影響対象の製品はFortiOS、FortiProxyおよびFortiSwitchManagerとなっています。本脆弱性を悪用された場合、不正なHTTP/HTTPSリクエストにより認証をバイパスされ、管理インタフェースが不正に操作されてしまう恐れがあります。

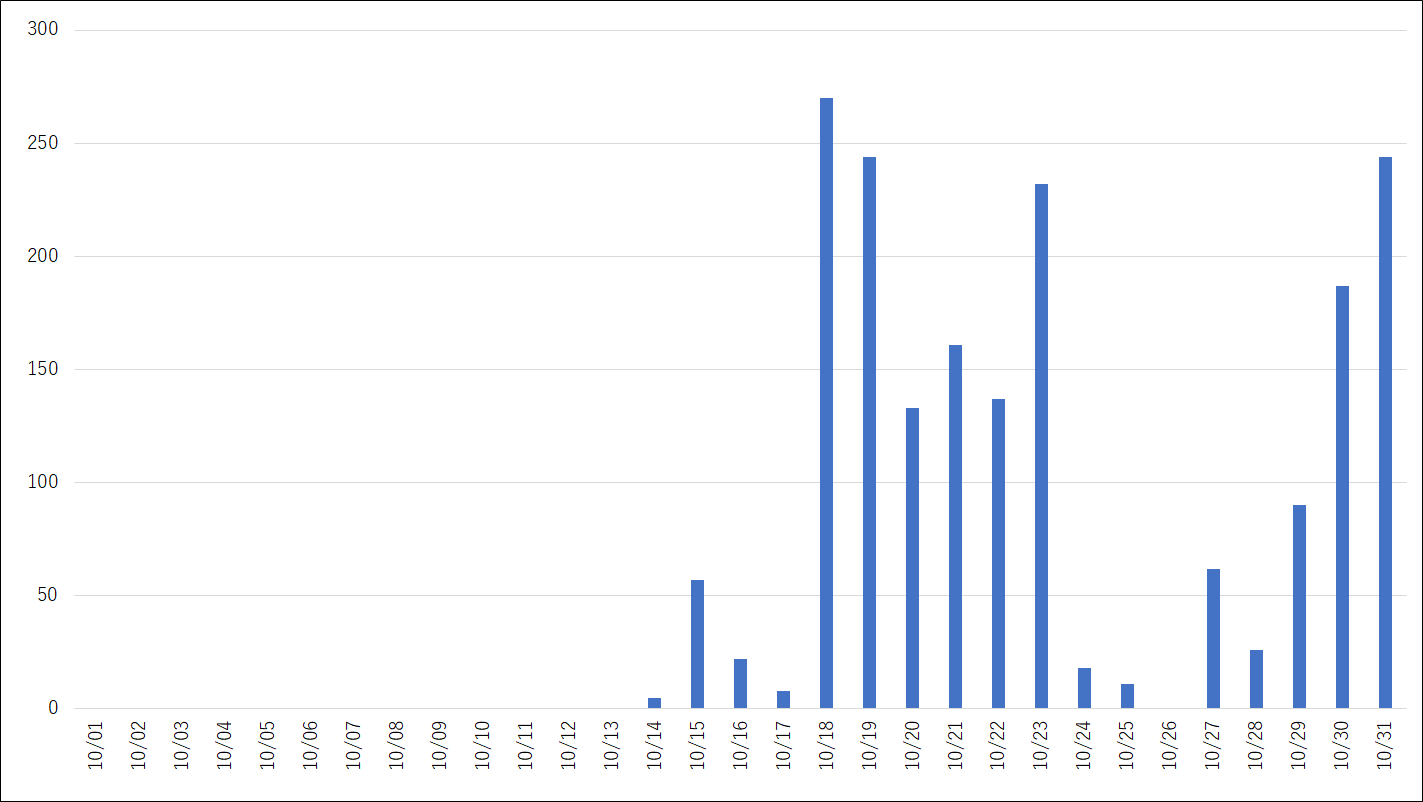

下図は10月における本脆弱性を狙った攻撃数の推移です。弊社SOCでは10/14(金)から攻撃を観測しています。本脆弱性は、既にPoC(概念実証コード)が公開されているため、今後さらに攻撃が増加する可能性があります。

下図は弊社SOCで検知した攻撃のパケットペイロードです。攻撃元の国は、アメリカ(40.2%)、オランダ(35.2%)、モルドバ(12.1%)、ドイツ(4.7%)香港(2.4%)となっていました。

|

PUT /api/v2/cmdb/system/admin/admin HTTP/1.1 |

本脆弱性の影響対象は以下の通りです。既にメーカーから対策済みのバージョンが公開されています。影響対象の製品を使用している場合は、早急に対策されることをお勧めいたします。なお、すぐにバージョンアップができない場合は、Fortinet社から提供されている回避策/緩和策のいずれかを実施してください。

影響対象

- FortiOS 7.2.0 から2.1

- FortiOS 7.0.0 から0.6

- FortiProxy 7.2.0

- FortiProxy 7.0.0 から0.6

- FortiSwitchManager 7.2.0

- FortiSwitchManager 7.0.0

回避策/緩和策

- HTTP/HTTPS管理インタフェースを無効化し、WebUIによるアクセスを出来なくする

- 管理インタフェースに接続可能なIPアドレスを制限する

参考情報

MBSD-SOC

おすすめ記事