本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

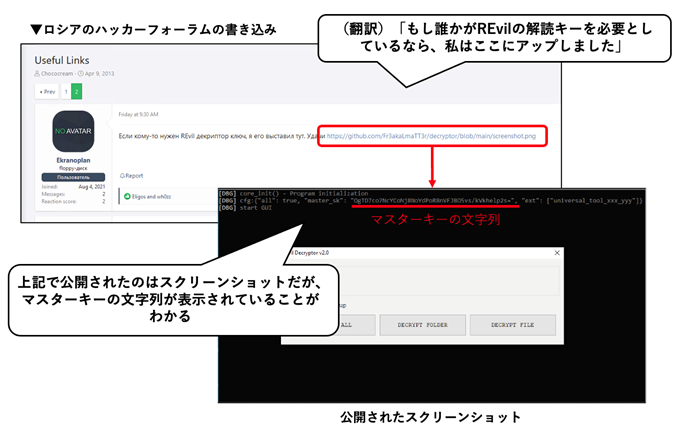

Kaseyaへの攻撃に使用されたランサムウェア「REvil」が暗号化したファイルの復号に使用可能なマスターキーがロシアのハッカーフォーラムで流出したことを確認しました。

図1 ロシアのハッカーフォーラムで公開されたマスターキーの文字列

上記のフォーラムで公開されたのは一枚のスクリーンショット画像のみですが、画像内にマスターキーの文字列(以下)が写っていることがわかります。

・REvilのマスターキー:OgTD7co7NcYCoNj8NoYdPoR8nVFJBO5vs/kVkhelp2s=

ただし、スクリーンショットにも掲載されている復号ツール「REvil Decryptor」のEXEは通常身代金を支払った一部の被害組織のみに提供されるため一般公開されておらず、別途入手する必要があります。

弊社ではいくつか過去のREvilの攻撃で被害組織に渡されたと思われる「REvil Decryptor」がVirusTotalにアップロードされていることを発見しバイナリを直接書き換えることで、今回Kaseyaへの攻撃で使用された検体に感染させた環境下において上記マスターキーが実際に有効であることを確認しましたので、その具体的なパッチ手順と関連情報を共有します。

■REvilに暗号化されたファイルの復号手順

弊社では以下の手順で、Kaseyaへの攻撃で使用された検体によって暗号化されたファイルの復号に流出したマスターキーが使用できることを確認しました。

(1) 過去の被害組織に渡されたと思われるREvil DecryptorをVirusTotalにて発見・入手

(2) 別の復号キーが埋め込まれておりそのままでは使用できないため、バイナリを直接改変しマスターキーをDecryptorに埋め込み

(3) Decryptorを実行し復号を実施

前述した通り、復号ツールである「REvil Decryptor」のEXEは公には一般公開されていませんが、VirusTotal上に過去の攻撃で使用されたと思われる複数の復号ツールがアップロードされていることを確認し、その中から弊社の本検証では以下のハッシュ値を持つ「REvil Decryptor」を入手・使用しました。

・今回の検証に使用したREvil Decryptorのハッシュ値:

7f22aa88a120780e5f59ca74f31a2aec49883a60c5ea39131d98075735e93108

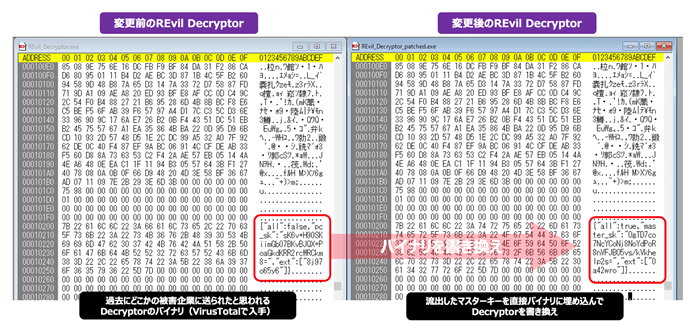

上記のREvil Decryptorは過去にどこかの被害組織へ配布された復号ツールと想定され、REvil Decryptorのバイナリの内部にはその被害組織に対する個別の復号キーが埋め込まれています。

そのためこのままでは使用できないことから、バイナリエディタなどで上記のREvil Decryptorを開き、既存の復号キーが埋め込まれている場所を表示(今回の場合、0x10200)させます。

続いて、該当の部分をマスターキーの文字列を含む以下の内容にバイナリエディタなどで書き換えます。

{"all":true,"master_sk":"OgTD7co7NcYCoNj8NoYdPoR8nVFJBO5vs/kVkhelp2s=","ext":["0a42wro"]}

なお、末尾の「0a42wro」の部分は環境によって異なり実際に暗号化されたファイルの拡張子に合わせて記載します。(この検証時はたまたま「0a42wro」になったためそれを記載しています)

具体的には以下の画像のようにバイナリを書き換えます(パッチします)。

図2 REvil Decryptorのバイナリ書き換え(パッチ)前後の比較

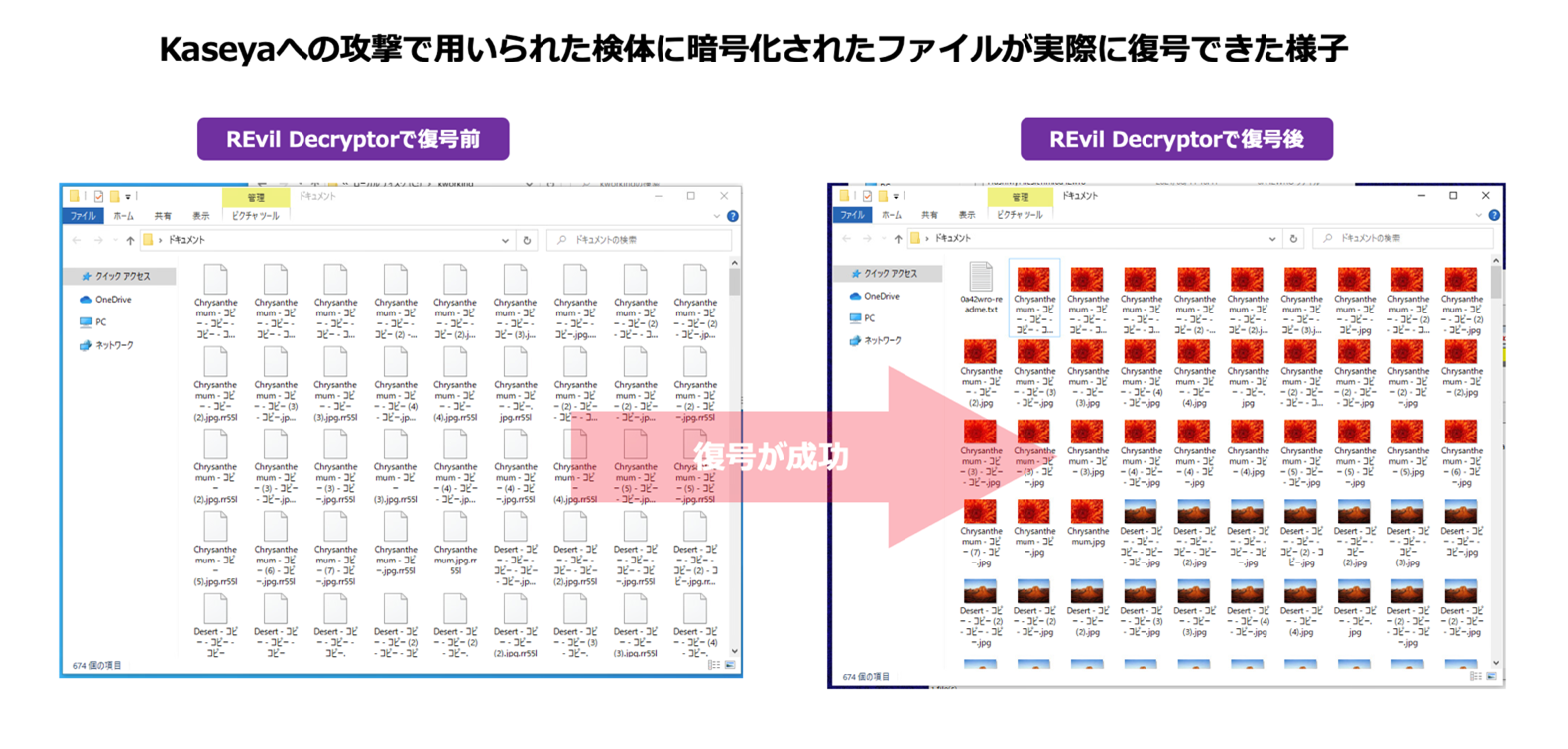

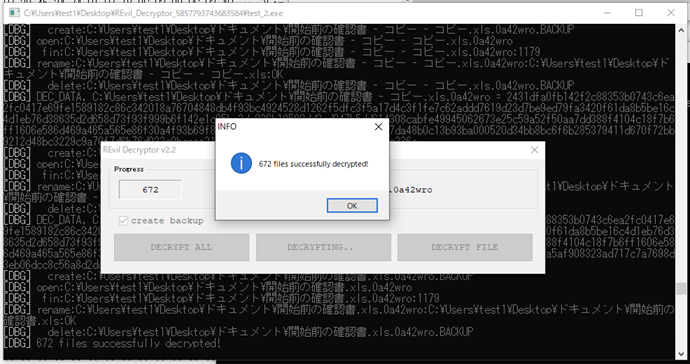

Kaseyaへの攻撃で使用された検体を用いて感染させた端末を用意し、上記パッチ済みの復号ツールを用いて検証したところ、以下の図のように全て復号が成功したことを確認しました。

図3 パッチ済みのREvil Decryptorで暗号化されたファイルが復号できた様子

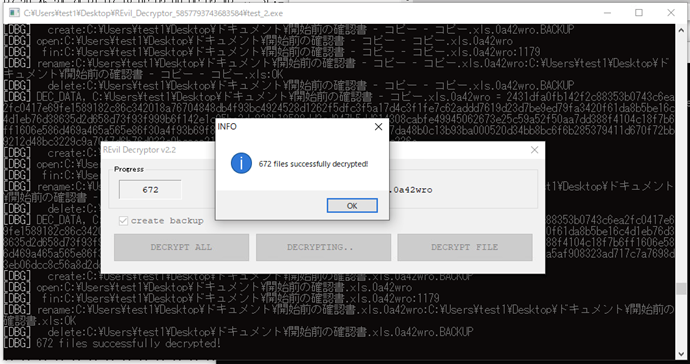

以下は、パッチ済みのREvil Decryptorにより、(Kaseyaへの攻撃で使用された検体に暗号化されたファイルの)復号が成功した際の様子です。

図4 パッチ済みのREvil Decryptorにより暗号化されたファイルの復号が成功した際の様子

結論として、今回公開されたマスターキーを用いれば、上記検証の通りKaseyaへの攻撃で使用された検体によって暗号化されたファイルについては明確に復号可能であることが確認されました。

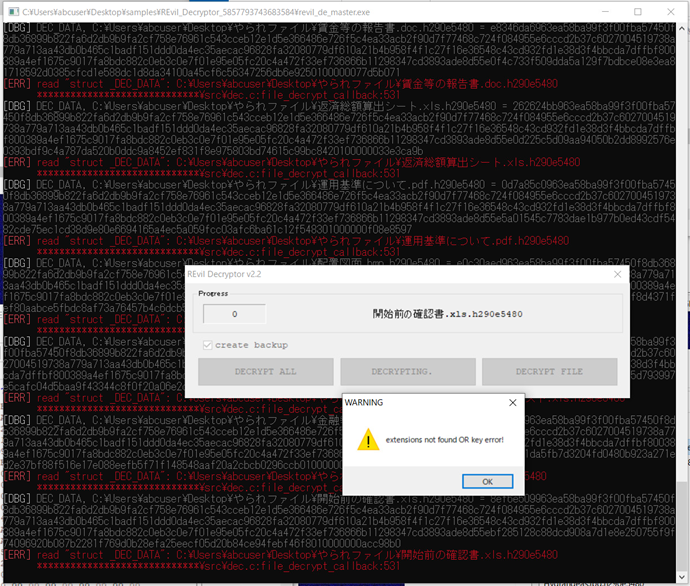

ただし、Kaseyaへの攻撃以外で使用されたREvilの検体に感染させた環境においては、暗号化されたファイルを今回のマスターキーを用いて復号できないことも同時に確認しており(以下の図参照)、本マスターキーの流出により全てのREvilの被害者が安心できるという状況ではない点に注意が必要です。(※Kaseya以外のREvil検体に対しても有効なキーは「マスターキー」ではなく一部では「オペレーターキー」と呼ばれており、現時点では把握できていません)

図5 Kaseyaで使用された以外のREvil検体に感染した環境では復号できない様子

おすすめ記事