本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

はじめに

先日Contiランサムウェアに関するかなりボリュームの多い記事を出したばかりでもあるので、それと比べて今回は非常に簡易的な記事で恐縮ではありますが、比較的新しい「アストロチーム」(以降、Astro Locker Teamと記載) という攻撃グループが用いるランサムウェアであるAstro Lockerの挙動について簡単に触れておきましょう。

Astro Locker TeamはMount Lockerというランサムウェアを用いる旧来の攻撃グループと繋がりがあり、新しいブランドイメージに一新する目的等で新たに作成されたランサムウェア攻撃グループのブランドであるという見解が一部で見られています。最近のランサムウェアと同じく、ファイルを暗号化して身代金を要求し、応じない場合はあらかじめ盗み取っておいたデータをリークサイトで公開すると脅す2重脅迫の手口で使用されるランサムウェアです。

Astro LockerとMount Lockerのランサムウェアは挙動が類似しており、旧来のMount Lockerの攻撃においては侵害された資格情報によるRDPへの不正アクセスによりターゲット環境へ侵入する手口などが過去に確認されています。

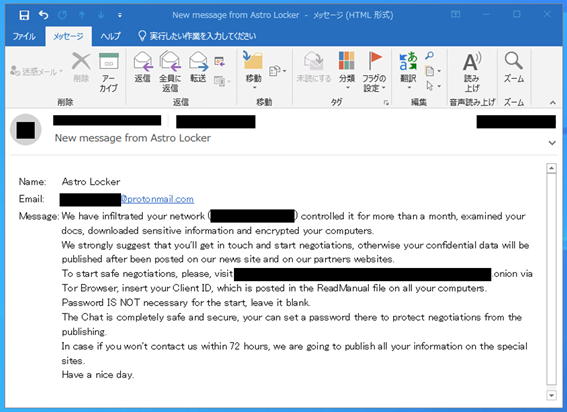

なお、Astro Locker Teamでは攻撃した被害企業に対し、以下のようなメールを送り付け攻撃した事実に気づかせようとする手口も確認されています。

図 1 Astro Locker Teamが被害組織に送信したメールの例

図 1 Astro Locker Teamが被害組織に送信したメールの例

上記のメール本文の簡易翻訳は以下です。

|

我々はあなたのネットワークに侵入し、1ヶ月以上にわたってコントロールし、あなたのドキュメントを調べ、機密情報をダウンロードし、あなたのコンピュータを暗号化しました。 |

上記のメール本文に72時間の猶予について記載されていますが、実際に攻撃を表明してから3日程経過した後に、リークサイトで公開が始まるケースが確認されています。

以降では、Astro Lockerの挙動について簡易的に概要を記載していきます。

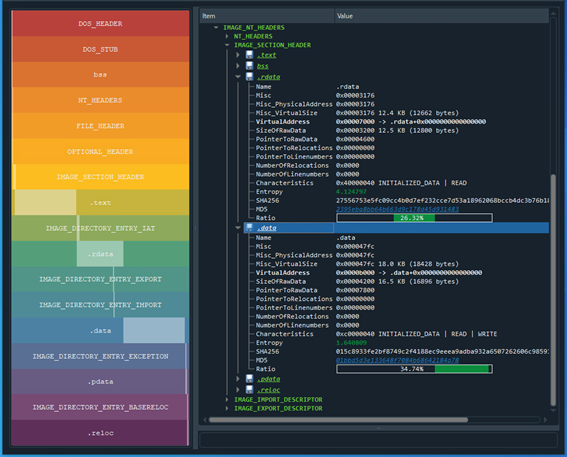

ファイル構造

Astro Lockerは64bitで開発されたDLLの形式で存在することが確認されており、攻撃者の手動操作によりRundll32の引数として渡されることで実行されます。ファイルの構造としても特に凝ったことはしておらず一般的な構成となっています(下図)。

暗号化の前処理

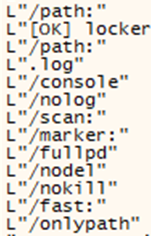

Astro Lockerは、実行時に以下のコマンドライン引数を任意で使用できるように開発されています。これらを見ると手動での操作に特化したコマンドライン引数が多く含まれていることがわかります。つまり攻撃者がランサムウェアを暗号化のための手動ツールという側面で捉えていることが伺い知れます。

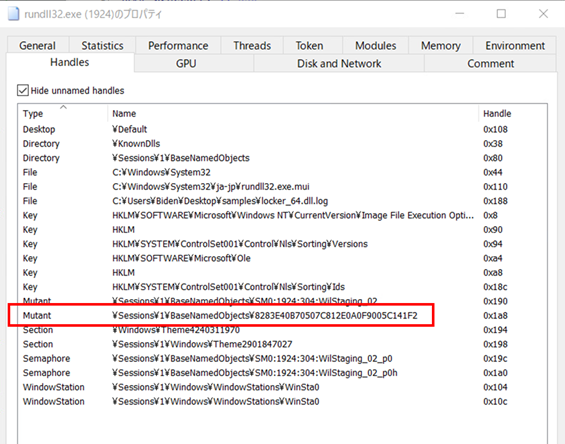

Astro Lockerは実行されると、多重感染防止のためにミューテックスを作成します。ミューテックス文字列は、端末のボリュームシリアル番号を基にして生成します。ミューテックスが既に存在する場合、Astro Lockerは何も行わずに動作を終了します。

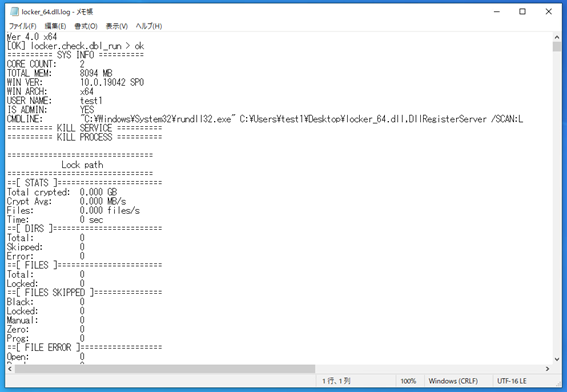

また、Astro Lockerには常にカレントフォルダに実行ログを作成する挙動があります。つまり攻撃者がライブ(実況)で手動実行し暗号化状況を随時チェックする前提である作りであることがここからもわかります。

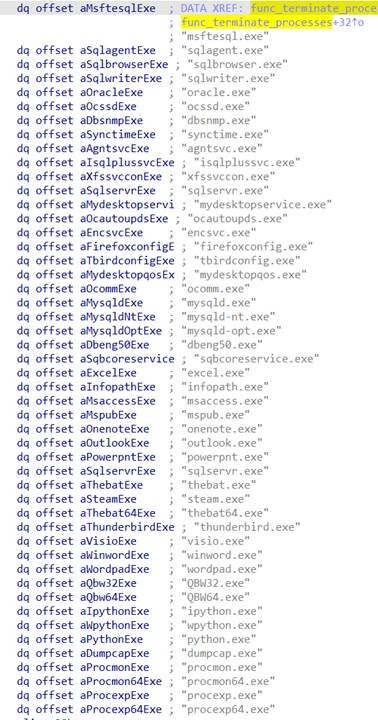

実行されたAstro Lockerは以下のプロセスおよびサービスを強制終了します。

これらには主にデータベースのアプリケーションが多く含まれています。

ファイル暗号化

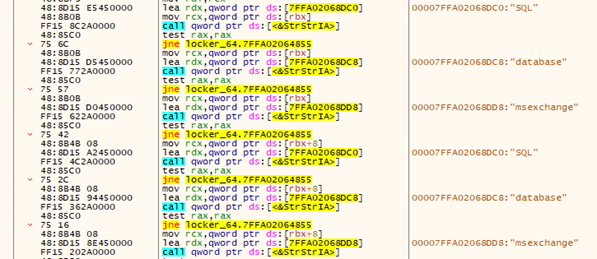

暗号化処理では以下のファイルを対象から除外します。

これらは脅迫文章とシステムの起動に重要なファイルが該当します。

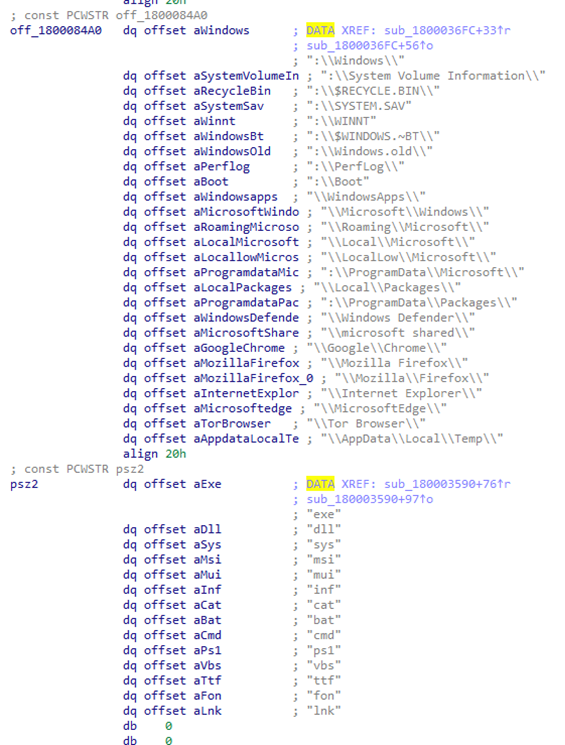

加えて、以下のフォルダおよび拡張子についてもファイルの暗号化から除外します。これらはシステムの動作に必要なファイルが含まれるフォルダや、攻撃者とのコンタクトに必要なブラウザのフォルダなどが該当します。

その後、ファイルの暗号化の処理に入りますが、ファイルの暗号化にはオープンソースのChaCha20が使用されています。

![]() 図 11 Astro Lockerの内部で確認されるChaCha20の文字列

図 11 Astro Lockerの内部で確認されるChaCha20の文字列

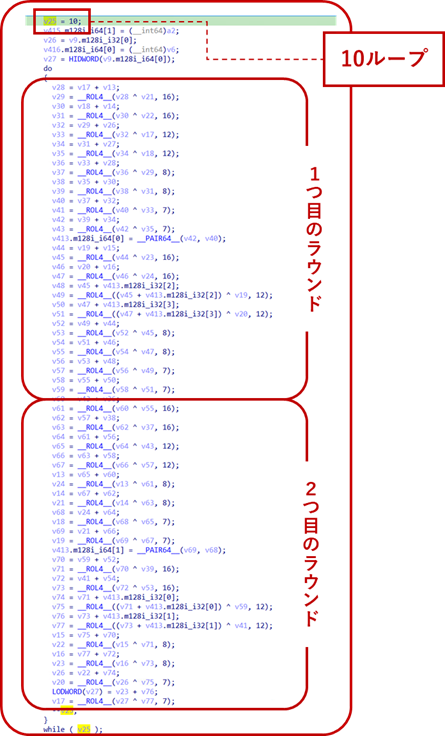

ChaCha暗号にはラウンドと呼ばれる処理の回数により複数の方式が存在しますが、以下の通り20ラウンドの暗号化処理が確認できます。

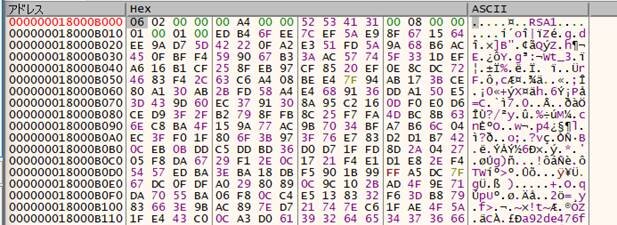

ChaCha20に使用するChaCha暗号鍵はランダムに生成し、Astro Lockerの内部に埋め込まれたRSA公開鍵を使用して暗号化した上、暗号化したファイルの末尾に付加します。

なお、Contiランサムウェアなどと異なり、ランダムに生成された暗号化鍵はファイルごとではなく全てのファイルで共通したものを使用します。そのため、メモリから抽出できた場合は復号するための暗号鍵を得られる可能性も残りますが、後述の通り暗号化が完了するとランサムウェアのプロセスが終了するため、一般的な被害状況下ではメモリからの暗号鍵の抽出はほぼ不可能と言えます。

脅迫文の提示

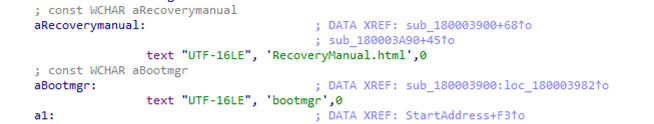

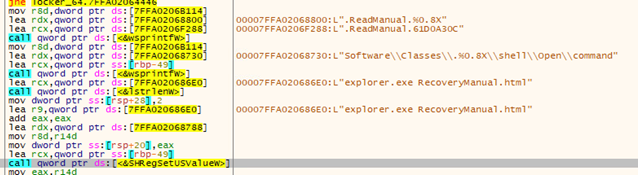

Astro Lockerに特徴的な挙動として、暗号化済みファイルに付けるランダムな拡張子を、レジストリ設定によって脅迫文(HTMLファイル)に関連付けます。

この挙動により、暗号化済みファイルをユーザーがダブルクリックすると、脅迫文(HTMLファイル)が常に開くようになります。

簡単な仕組みではありますが、被害ユーザーに脅迫文を提示する効果的な手法と言えるでしょう。

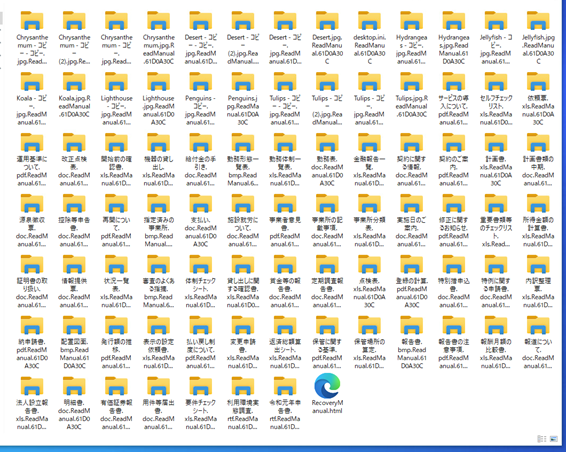

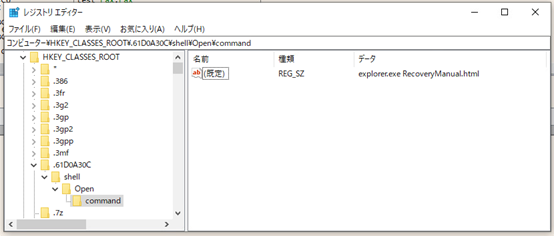

以下はAstro Lockerにより作成されたレジストリキーですが、「.61D0A30C」という拡張子(Astro Lockerが暗号化したファイルにつけるランダムな拡張子)を持つファイルがダブルクリックされた場合、Explorer.exeにより「RecoveryManual.html」を開くように設定されていることがわかります。

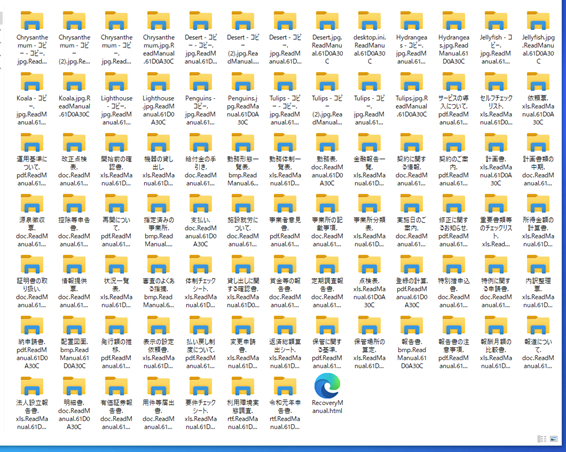

これにより、以下のように暗号化された全てのファイルのアイコンがエクスプローラのアイコンに変化します。こうした状況があれば、被害ユーザーがこれらのファイルをまずはダブルクリックで開こうとすることは想像に難くありません。

(以下の画像は検証用に用意したサンプルファイルとなります)

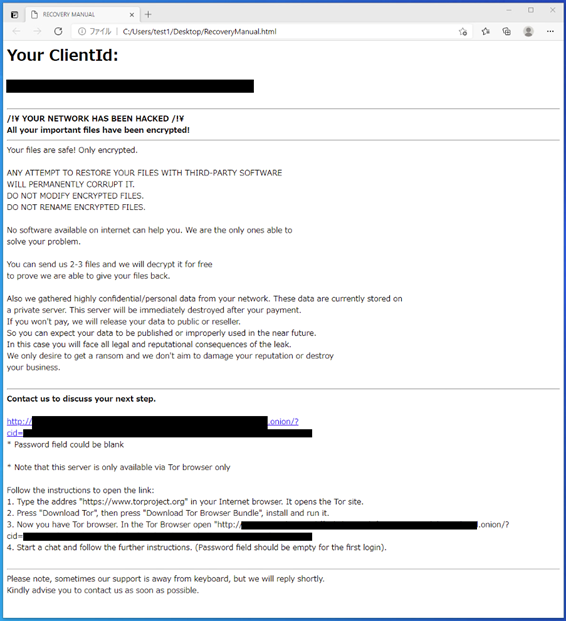

ユーザーがいずれかの暗号化済みファイルをダブルクリックなどで開くと、以下のような脅迫文が表示されます。

上記脅迫文の簡易翻訳は以下です。

|

あなたのClientIdは****です。 2〜3個のファイルを送っていただければ、無料で復号します。私たちがあなたのファイルを元に戻すことができることを証明しましょう。 次のステップについては、当社にご相談ください。 http://******* 指示に従ってリンクを開いてください。 ご注意:サポートが離席している場合がありますが、すぐに返信いたします。お手数ですが、できるだけ早くご連絡ください。 |

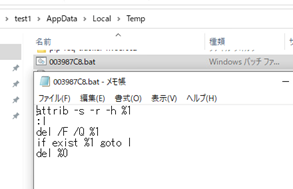

終了処理

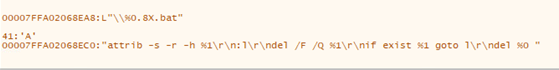

Astro Lockerは全ての暗号化が終了すると、一時フォルダ(%temp%)に自身を削除する自殺バッチを作成し、自身(Astro Locker)のプログラムファイルを削除して終了します。

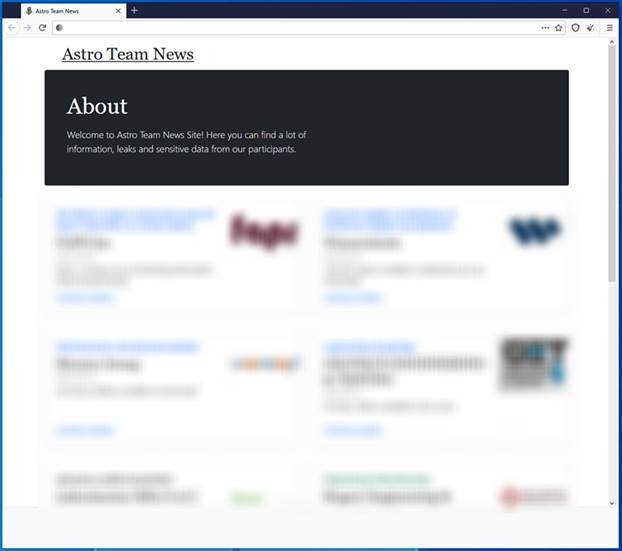

リークサイト

Astro Locker Teamは冒頭で述べたとおり二重の脅迫を行うため、予め盗み取っておいたデータを公開する専用のリークサイトをダークウェブ上に用意しています。

まとめ

暗号化したファイルをエクスプローラーのアイコンに見せかけた上、脅迫文に紐付けることで、確実に脅迫文を提示しようとする挙動は多少斬新ではありますが、ランサムウェアの構造や挙動としては非常に単純で、先日解説したContiランサムウェアなどとは大きく異なり、あまり洗練されていない開発者像が垣間見えます。ただし、ランサムウェアの作りと侵入に際した攻撃者のテクニックは異なる可能性が高く、そうした観点では他のランサムウェアと変わらぬ脅威と言えるでしょう。

ハッシュ値:

2c44444d207a78da7477ae1af195d4265134e895bebb476f7b2c003f1467a033

おすすめ記事