本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

MBSD-SOCのMSS(マネージドセキュリティサービス)では、WAF監視のサービスラインナップにCloudflare Webアプリケーションファイアウォールを加えました。

前回の記事に引き続き、Cloudflareのセキュリティ機能をご紹介していきます。今回は、他のセキュリティ機能について、主な機能と活用事例をご紹介します。

※クラウドサービスのため、仕様は随時変更されることが想定されます。本記事の内容は2021年1月時点までの検証結果を元にしています。

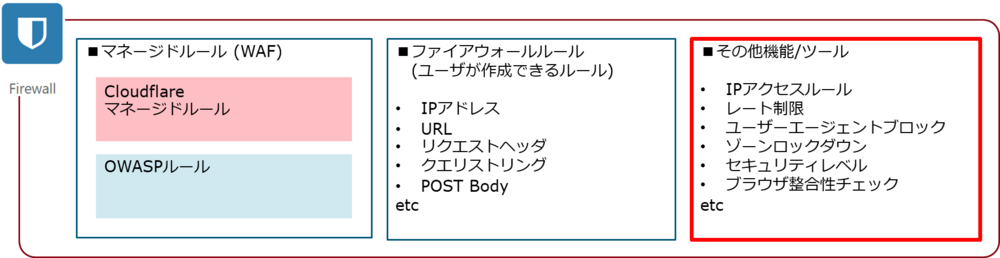

その他のセキュリティ機能

マネージドルール、ファイアウォールルール以外にも、様々な機能が提供されており、組み合わせて使用することで、より強固にサイトを保護することができます。

また、ファイアウォールルールで作成したいルールによっては、個別の機能で設定した方が簡単なものもあります。

多くの機能があるため全てをご紹介することはできませんが、主なものについてご紹介します。

- IPアクセスルール

IPアドレス/国とアクションを指定し、許可/拒否リストを作成できます。前回の記事でもご紹介した通りファイアウォールルールでも作成できますが、こちらの方が設定がシンプルで簡単です。セキュリティ機能の中で一番最初に評価されるため、単純にIPアドレスだけで制御したい場合には確実です。

また、ファイアウォールルールと比較して、アクションが許可の場合はロギングされないため、許可通信が多い場合には不要なログ削減という意味でも有効です。

ただし、IPアドレスとして指定できるIPレンジは、/16、/24、/32のみという制約があります。

- ゾーンロックダウン

特定のURIに対して、指定したIPアドレスからのアクセスのみを許可することができます。

前回の記事ではファイアウォールルールによる「管理画面へのアクセス元制限」をご紹介しましたが、本機能ではURIとIPアドレスを入力するだけなので、同様の制限がとても簡単に設定できます。

ただし、アクションは指定できない(許可のみ)ため、管理者のIPアドレスが動的でアクションをチャレンジ(CAPTCHA)にしたいといった場合にはファイアウォールルールで対応する必要があります。

- ユーザエージェントブロック

ユーザエージェントを条件にして、遮断/チャレンジすることができます。ただし、完全一致で記載する必要があります。例えば、MBSD-SOCでもスキャンツールからのリクエストを検知するカスタムシグネチャを作成することはよくありますが、ユーザエージェントにバージョン等も含まれてしまうものもあるため、そのような場合は、ファイアウォールルールで正規表現を用いて作成する必要があります。

逆に、ユーザエージェントが固定で、専用アプリケーションからのみアクセスのサイトであれば、(ユーザエージェントを偽装されなければ)攻撃を全て防ぐことが、簡単にできます。

- ブラウザ整合性チェック

ユーザエージェントに不適切な値が入っているリクエストを遮断する機能です。設定はON/OFFのみのシンプル機能です。実際にどのようなものを検知するか全て確認することはできていませんが、検証ではいくつかのスキャンツールからのリクエストを遮断することを確認しました。

設定がON/OFFしかないため、検知傾向を確認してから遮断設定にする、といったことができませんが、スキャンツールやbot等からの多くの攻撃を遮断できると思われます。

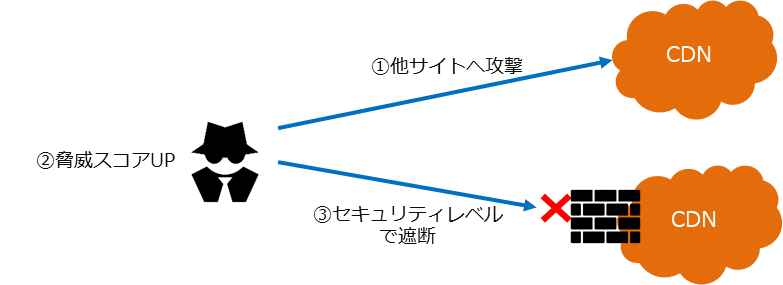

- セキュリティレベル

ソースIPのレピュテーションで検知する機能です。

Cloudflare全体の傾向や実績等に基づいて、送信元IP毎に脅威スコアがスコアリングされているようです。

一定のスコアがつくと「脅威のある訪問者」として判定され、6段階の閾値の中から検知レベルを選択して「チャレンジ(CAPTCHA)」のレスポンスを返すことができます。

スレットインテリジェンスを手軽に利用できる機能で、攻撃に対するルールが存在しない攻撃でも防御できる可能性がある非常に有効な機能です。

検証の中でも、スキャンツールを利用していたらスコアが上がってしまったのですが、脆弱性診断等で意図しないチャレンジが発生してしまう可能性があるため注意が必要です(IPアクセスルールによる回避等)。

他にも、悪意あるボットのスコアリングにより防御する機能もあります。

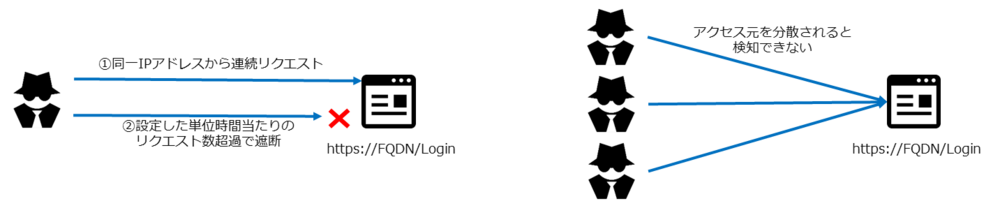

- レート制限

ブルートフォース系の攻撃等を検知/遮断することができます。

条件として、同一IPアドレスからのリクエスト数と単位時間、 URIパス、オリジンのレスポンスコード等を指定できます。条件に一致した際のアクションとアクション継続期間も指定できます。

ログイン画面等に使用したい機能です。

ただし、(全てのセキュリティ機能に共通することではありますが)この機能を使用してもブルートフォースアタックを完全に防げるということはありません。ブルートフォースアタックは特に検知が難しく、攻撃側も検知されないように、botを使用してアクセス元を分散したり、リクエスト間隔を長くしたり一定ではなく分散したりするようなケースもあります。

使用するにあたっては、正常な通信を誤検知しないように値を設定する必要があります。ファイアウォールルールで、送信元が日本の場合はレート制限をバイパスする、といった組み合わせもよいかもしれません。

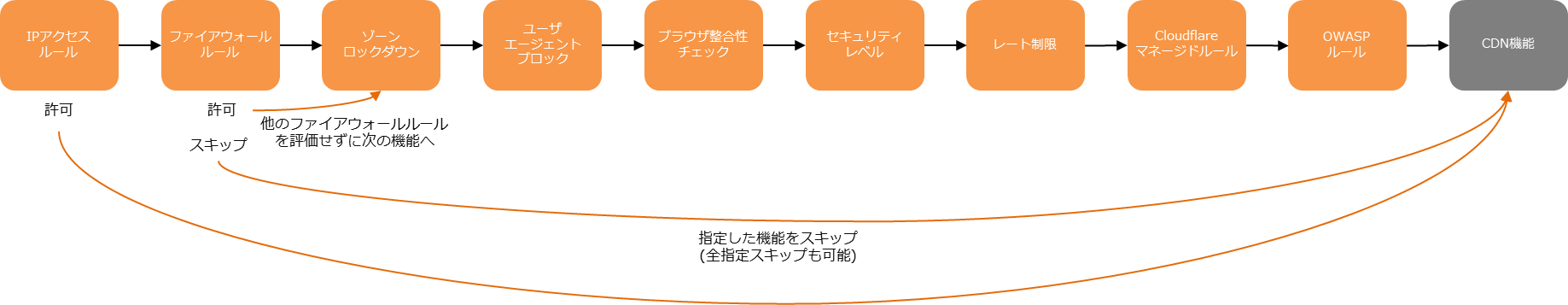

セキュリティ機能の評価順序

セキュリティに関する各機能には評価順序があり、これまでご紹介した機能の評価順序は以下のようになっています。実際に使用する際にはこの順序を理解して使用する必要があります。また、途中で遮断した場合は、以降の評価は行われない(ロギングもされない)ため、誤遮断した際に、遮断解除しても後段の機能で遮断が発生してしまう可能性があることに注意が必要です。

まとめ

全3回にわたり、Cloudflareのセキュリティ機能をご紹介しました。

第1回でご紹介したマネージドルールはシグネチャマッチングのルールで、それだけでもWAFとして活用できる機能です。

第2回でご紹介したファイアウォールルールは、カスタムルールの機能で、自由にルールを作成できる優れた機能です。

第3回の本記事では、その他の機能について、6種類しかご紹介できませんでしたが、他にも様々な観点での防御機能が提供されています。

これらの機能を全体で見ると、シグネチャマッチング、 L3からL7の条件を組み合わせたカスタムルール、脅威インテリジェンス等々、それぞれ個別でも十分有効な機能ではありますが、Cloudflareのセキュリティ機能だけで多層防御のような効果を得ることができるとも考えられます。

また、どの機能もシンプルで使いやすいといった特徴があります。しかも、GUIの各設定項目内にヘルプ(機能/設定方法の説明)があり、とても親切設計です。複雑な設定ができる製品はメリットがある反面、使いこなすのも難しいですが、Cloudflareはシンプル機能なので、目的に応じて色々な機能を組み合わせて、活用の幅を広げやすいと考えられます。もう少し柔軟な設定ができるとチューニングしやすいと思われる部分はいくつかありますが、機能改善・追加は継続して行われているようです。

今後、さらに期待できるWAFサービスです。

MBSD-SOC

おすすめ記事