本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

『諸外国の脅威ベースのペネトレーションテスト(TLPT)に関する報告書公表について』や『「脅威ベースのペネトレーションテスト」及び「サードパーティのサイバーリスクマネジメント」に関するG7の基礎的要素の公表について』が公開され、脅威ベースのペネトレーションテスト(TLPT)に関して最近、話題に上がることが増えてきたので、ご紹介したいと思います。

TLPTはThreat-Led Penetration Testの略で脅威ベースのペネトレーションテストです。まず、ペネトレーションテストという言葉ですが、多くの方からご相談をいただいており、認知度は高まっているのではないかと感じていますが、脆弱性診断(Webアプリケーション診断やNW診断など)と混同されているケースも散見されます。以下の通り、脆弱性診断とペネトレーションテストはそれぞれ目的が異なるため、目的に合わせてそれぞれのサービスを利用していく必要があると考えています。

| ペネトレーションテスト | 脆弱性診断 | |

|---|---|---|

| 目的 | 特定の目的(侵入や情報搾取など)が達せられるか、システムだけではなく運用上の問題点も含めて調査する。 | システムの脆弱性を網羅的に調査する。 |

| 評価方法 | 複数の問題を組み合わせて特定の目的が達せられるか、リスクを分析・評価する。 | 個別の問題に対して、リスクを分析・評価する。 |

| 網羅性の有無 | なし | あり |

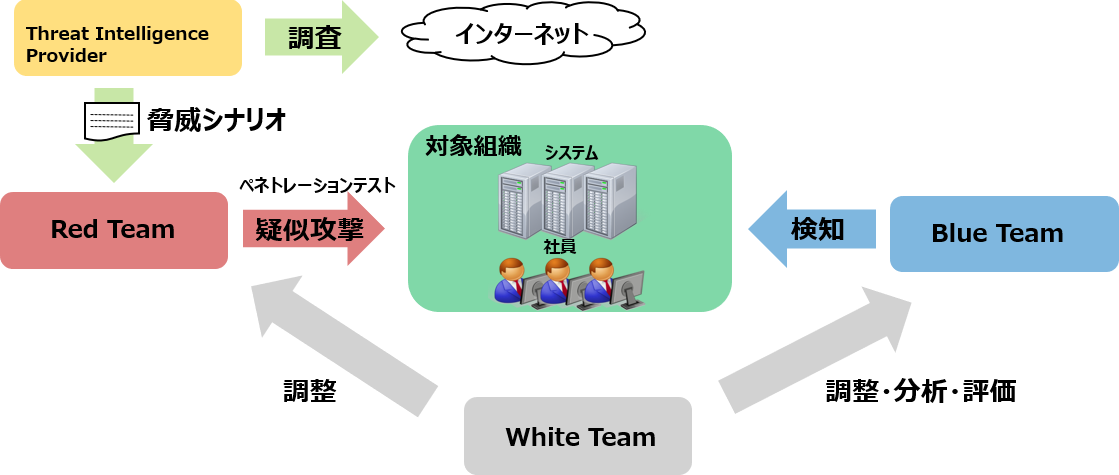

では、TLPTは何でしょうか。まず、TLPTでは4つのチーム(役割)が定義されています。

- Threat Intelligence Provider

- Penetration Test Provider(Red Team)

- Blue Team

- White Team

| 役割 | 概要 |

|---|---|

| Threat Intelligence Provider | 脅威情報の調査や分析を行う。 |

| Penetration Test Provider(Red Team) | 脅威シナリオに基づき攻撃を行う。 |

| Blue Team | Red Teamの攻撃を検知・ブロックする。 |

| White Team | Red TeamとBlue Teamの調整、管理やリスクコントロールなどを行う。 |

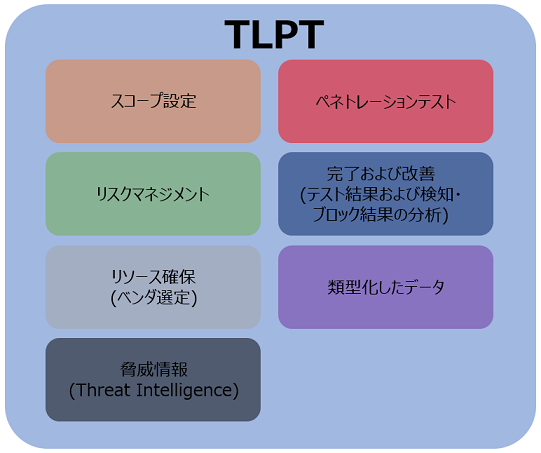

『「脅威ベースのペネトレーションテスト」及び「サードパーティのサイバーリスクマネジメント」に関するG7の基礎的要素の公表について』では、「TLPTのG7基礎的要素」として以下が定義されています。

- スコープ設定とリスクマネジメント

- リソース確保

- 脅威情報

- ペネトレーションテスト

- 完了および改善

- 類型化したデータ

※仮訳より引用

- スコープ設定とリスクマネジメント

テストの対象となる範囲を定義します。ITサービスプロバイダなどを含む重要な役割やサービスの担当者やプロセス、技術も明確にし、テスト実施によるリスクを踏まえて、リスクを適切に管理する必要があります。 - リソース確保

適切なテストを実施するために、Threat Intelligence ProviderやPenetration Test Providerの選定は実績などを参考にして慎重に行うべきとされています。 - 脅威情報

Threat Intelligenceのメインとなる範囲で、脅威情報の収集・分析を行い、脅威シナリオなどを作成します。 - ペネトレーションテスト

脅威シナリオに基づきRed Teamが実践的なテストを実施します。Blue Teamは、Red Teamの攻撃を検知・ブロックします。White Teamは、Red TeamおよびBlue Teamへの調整を行い、適切にテストが実行できるようにリスクコントロールを行います。 - 完了および改善

Blue Teamでの検知・ブロック結果なども含めてペネトレーションテストの結果を分析し、サイバーレジリエンス(サイバー攻撃による被害を極小化し復旧する能力)を高めるための改善策を作成します。 - 類型化したデータ

金融セクターのサイバーレジリエンスの改善に貢献するために、金融機関の間で類型化したデータを共有します。

この通り、従来のペネトレーションテストでは、汎用的な脅威による脅威シナリオ(インターネットから特定のサーバに侵入できるかなど)を想定しテストを行っていました。それに対してTLPTでは、自社に対する固有の脅威を調査・分析し、その結果から現実的な脅威シナリオを作成した上でペネトレーションテストを行うことで、サイバーレジリエンス力(攻撃を検知し、被害を最小化し、システムを復旧する能力)を評価するところまで要求されています。TLPTでは、実施すべきタスクが明確化されおり、ペネトレーションテストの実施だけではなく、組織における脅威を分析しリスク評価することやペネトレーションテストの結果およびBlue Teamの攻撃に対する検知・ブロック結果についても自社で分析を行う必要があります。

ただ、TLPTは金融業界で話題に上ることが多いですが、「TLPTのG7基礎的要素」の6.類型化したデータを除き、金融機関以外でも十分効果的なテストが行えると筆者は考えています。組織における脅威の明確化やセキュリティ上の問題点の検出、セキュリティ製品の有効性も評価できるため、組織全体のセキュリティレベル向上に寄与すると思っています。

TLPTやペネトレーションテストの認知度が最近高まってきていますが、個人的には最近、行きつけの飲み屋が団体で予約するとテキーラ1本サービスするということを知り、仲間をどう募るか検討するために飲みに行ってきます、テキーラを。

弊社で提供しているTLPT支援の詳細はこちらをご参照ください。

おすすめ記事