本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

筆者は主な業務としてペネトレーションテストや標的型攻撃耐性診断などを担当しており、2017年度に実施したテストの結果を分析してみました。まずは、筆者が実施しているペネトレーションテスト、標的型攻撃耐性診断がどういうものか簡単に説明したいと思います。

ペネトレーションテストはブラックボックステストと言われる手法を用いており、診断対象となるIPアドレスなどを提示いただき、対象とする環境に侵入できるか調査します。ブラックボックステストは攻撃者と同等に内部情報を把握していない状況からスタートします。実施するパターンとしてはインターネット経由で実施する場合とお客様のネットワークに診断用のPCを持参してオンサイトで実施する2つあります。どういうリスクを知りたいのかによって実施するパターンは変わってきます。インターネットからの脅威に対するリスクを知りたい場合はインターネット経由で実施する必要があります。内部犯行や何かしらの問題により攻撃者がネットワーク内に侵入したことを想定し、そのリスクを知りたい場合はオンサイトでの実施となります。

標的型攻撃耐性診断はマルウェアなどに感染したことを想定し、お客様の端末を貸与いただき重要なサーバなどに侵入できるか調査します。定められた診断期間内で診断品質や作業効率の向上のため、OS情報や用途など一部の情報を提供していただいています。設定など内部情報を把握して調査するホワイトボックステストとブラックボックステストを組み合わせたグレイボックステストに近い手法で実施します。

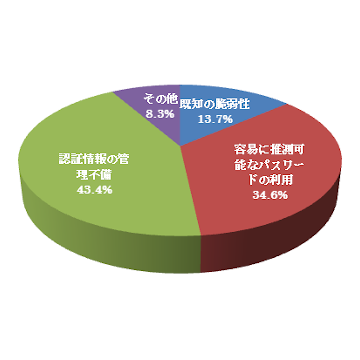

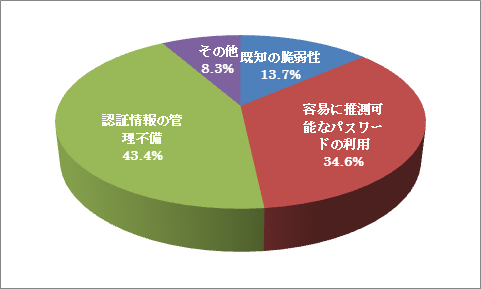

サーバやネットワーク機器に侵入できる問題をこれまで多く検出しています。その問題の要因は様々です。今回、筆者が担当した案件でその要因を4つに分類してみました。

- 容易に推測可能なパスワードの利用

- 認証情報の管理不備

- 既知の脆弱性(セキュリティパッチ未適用や古いバージョンのアプリケーションの利用)

- その他

「認証情報の管理不備」が一番多く全体の約43.4%も占めていました。「認証情報の管理不備」は、ファイルサーバのアクセス権限が不適切なために認証情報を記載したファイルを閲覧できたケースや管理者の認証情報がデータベースに平文で保存されているケースなどがありました。また、それ以外にバッチファイルにパスワードがそのまま記載されていることが多々ありました。よくある例として、サーバの共有フォルダをローカルドライブに割り当てるログオンスクリプトに管理者のパスワードが記載されていたケースが挙げられます。

※パスワードが記載されたバッチファイルの例

net use x: \\server\share password /user:administrator個人での認証情報の管理はパスワードマネージャーを用いて一元管理する方法などがあげられますが、複数名で管理する場合に認証情報が色々な箇所に保存されてしまい、更には認証情報を記載したファイル自体がパスワードで保護されておらず、アクセス権限も不適切であったために容易に認証情報を取得できてしまったことがありました。診断では検索機能を用いて認証情報が記載されていると推測されるファイルを収集し内容を確認しますが、プロトコルやアプリケーションによっては検索機能がない場合もあります。その場合は、手作業で調査する必要があります。同僚は全体で約100万のファイルの中からたった2つのファイルにしか記載されていなかった管理者のパスワードを1時間足らずで探し当てました。本人曰くファイルが光っていたとのことですが、熟練したペネトレーションテスターだとファイルが光って見えるみたいで、目grepと同様の能力なのかもしれません。室内の電気を消してみましたが、筆者にはまだファイルが光って見えることがないのでもっと修行を積まないとだめですね。

続いて多いのが「容易に推測可能なパスワードの利用」でした。診断をしていて管理者がこんな単純なパスワード使っているわけないよねと軽い気持ちで試行してみたらログインできた時の驚愕は、ハッピーアワーが18時で終わっている(よな)と思って入店したら19時まで延長されていた時と同じでした。

利用されていた回数

1位:P@ssw0rd

2位:admin

3位:password

対策は非常に単純でパスワードを推測困難な文字列に変更することですが、パスワードを使いまわしているケースも多々散見されました。何らかの原因で攻撃者に乗っ取られた場合に被害が拡大する可能性が高まるため、そのようなリスクも注意しパスワードを設定する必要があります。

セキュリティパッチ未適用や古いバージョンのアプリケーションの利用に起因する問題は、既知の脆弱性のPoC(Proof of Concept)を用いて侵入が可能であったケースです。ただし、PoCにより侵入は可能だが実行した場合にシステムへの影響が出てしまう可能性のあるものについてはPoCの実行はせず、侵入される可能性のあるものとして含めています。また、中にはサポート期限の切れたOSをそのまま使い続けているケースもありました。サポート期限の切れたソフトウェアは緊急度の高い脆弱性が発見されてもセキュリティパッチなどの対策が提供されない可能性が高いため、攻撃者がネットワーク内に侵入した場合や内部犯行により時間の経過とともにリスクが高まる状態でした。定期的なセキュリティパッチの適用も重要ですが、システム導入時や運用の中でサポート期限について確認し、リプレース計画の立案タイミングを認識しておくことも重要であると言えます。筆者の場合、直感でお店に入ることが多いのですが、運用の場合、行き当たりばったりではなく、事前に確認し行動することが重要だなと思いました。

このように高度な技術を要して侵入するケースよりも単純な手法で侵入できてしまうことの方が多かったです。また、侵入できたアカウントをお客様へ伝えたところ、そんなアカウントが残っていたのかというようなことを仰っていたこともありました。アカウントの管理が適切に行われていないことに起因した問題も多々ありました。各アカウントのパスワードを複雑なものにすることやパスワードの使い回さないようにするだけではなく、アカウントの改廃や権限の見直しなどもあわせて実施されてみてはいかがでしょうか。また、アカウントの改廃や権限の見直しなどは定期的に実施することも重要ですので、筆者もハッピーアワーの時間が変更されていないか定期的に確認し、計画的に飲みに行こうと思います、テキーラを。

<本ページに関するサービスの詳細>

https://www.mbsd.jp/solutions/assessment/

おすすめ記事