本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

サイバー攻撃は、予測困難で突発的に発生します。しかし、発生時に何をすべきかが決まっていなければ、その数時間の対応の遅れが致命的な被害につながる恐れがあります。多くの組織ではインシデント発生時に混乱し、対応の遅れから被害が拡大するケースが少なくありません。特に担当者が明確でなかったり、対応手順が整備されていなかったりすると、貴重な初動対応の時間を無駄にしてしまいます。

特に情報システム部門やセキュリティ担当者で、「インシデント対応の手順が不明確で対応に不安がある」「初動対応の遅れが致命的になりかねない」といった悩みを抱える方に向けて、本記事では、インシデント対応の基本概念から実践的な対応フローまで、体系的に解説します。

インシデント対応とは?基本概念と重要性

企業活動においてセキュリティ上の問題が発生することを「セキュリティインシデント」と呼びます。セキュリティインシデント対応とは、こうした問題に対して組織的・体系的に取り組む一連のプロセスを指します。単なる事後対応だけでなく、事前準備から再発防止までを含む包括的な活動であることが特徴です。

インシデントの定義と分類

インシデントとは、通常の業務運用を妨げる予期しない事象の総称です。ITサービス運用の観点(ITILなど)では、インシデントは「システム障害」や「サービス停止」など、業務に影響を及ぼすあらゆる事象を指します。

一方、情報セキュリティの観点(NISTやIPAなど)では、「セキュリティインシデント」として、マルウェア感染、不正アクセス、情報漏えいなど、セキュリティ上の脅威や被害をもたらす事象を主に対象とします。昨今は特に、巧妙化・高度化するサイバー攻撃や情報セキュリティリスクへの対応が重要視されています。

インシデント対応が重要な3つの理由

- 被害の最小化: 迅速かつ適切な対応により、被害の拡大を防ぎ、経済的・業務的な損失を抑えることができます。

- 社会的信頼の維持: インシデント発生時に適切な対応を行うことで、顧客や取引先からの信頼を損なわず、組織の評判やブランド価値を守ることができます。

- 事業継続性の確保: 計画された対応手順があれば、混乱を最小限に抑え、早期に通常業務に復帰することが可能です。

これらの理由はすべて、最終的には「事業継続」を確保するためのものであり、インシデント対応は単なる技術的な対策に留まらず、組織の存続や競争力を守るための重要な経営課題といえます。

効果的なインシデント対応体制のための基礎知識

企業が効果的なインシデント対応体制を構築するためには、組織全体の視点での『インシデント管理』と、セキュリティインシデントに特化した『インシデントレスポンス』の両方をバランスよく取り入れる必要があります。これらはそれぞれ異なる目的を持つ活動ですが、相互に補完し合うことで、迅速かつ包括的な対応が可能になります。

たとえば、サーバ障害によるシステム停止は「インシデント管理」で対応しますが、それが不正アクセスによるものであれば「インシデントレスポンス」が必要になります。

- インシデントレスポンス(Incident Response):

主に情報セキュリティ分野で使われる用語で、サイバー攻撃や情報漏洩などに対する技術的・組織的対応活動を指します。検知・分析・封じ込め・根絶・復旧といったフェーズで構成されます。主に情報セキュリティ分野で使われる用語で、サイバー攻撃や情報漏洩などに対する技術的・組織的対応活動を指します。検知・分析・封じ込め・根絶・復旧といったフェーズで構成されます。また、個人情報漏洩が発生した場合は個人情報保護委員会への報告、金融機関であれば金融庁への報告など、業種や事案の性質に応じて監督官庁や関係機関への法的報告義務も重要な対応要素として含まれます。 - インシデント管理(Incident Management):

ITILなどのITサービス運用の枠組みで用いられ、システム障害やサービス停止といったインシデント全般に対して、受付・分類・対応・クローズまでを体系的に管理する活動を指します。

両者を組み合わせることで、セキュリティ上の脅威だけでなく、運用全般における問題にも柔軟に対応する体制を整えることができます。

インシデント対応の4段階プロセス

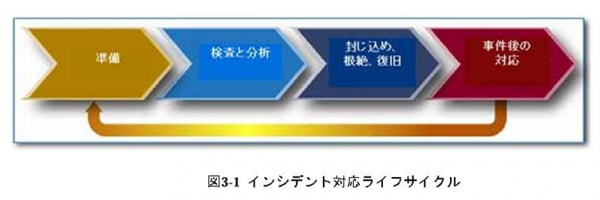

効果的なインシデント対応は、体系的なプロセスに従って進められます。国際的な標準であるNIST(米国国立標準技術研究所)では、インシデント対応ライフサイクルを4つの段階に分けて定義しています。各段階で必要なアクションを把握しましょう。

出典:「コンピュータセキュリティ インシデント対応ガイド(NIST SP800-61 Rev.2)」図3-1より引用|IPA 独立行政法人情報処理推進機構

準備(Preparation)

第一段階は「準備」です。インシデント発生時に迅速かつ効果的に対応できるよう、事前に体制や手順、ツールを整えておきます。具体的には、インシデント対応ポリシーの策定、対応チームの編成、連絡体制の整備、訓練・演習の実施、ログ管理やバックアップ体制の強化などが含まれます。

検知と分析(Detection & Analysis)

第二段階は「検知と分析」です。インシデントの発生を検知し、その性質や影響範囲を分析します。効果的な検知のためには、IDS/IPSやSIEMなどの技術的な仕組みと、従業員による報告など人的な要素の両方が必要です。インシデントを検知したら、「トリアージ」と呼ばれる初期評価を行い、対応の優先順位を決定します。

トリアージでは、インシデントの緊急度や影響範囲を評価し、対応チームのリソースを効率的に割り当てます。その後、ログ分析やネットワークトラフィックの調査を通じて、事象の概要や影響範囲、さらには潜在的な原因を特定します。また、関連するデバイスやシステムの状態を確認し、感染や攻撃が拡大していないかをチェックします。これらの分析結果を元に、迅速かつ適切な対応計画を策定し、次の段階である封じ込め・排除(Containment & Eradication)に進みます。

「SIEM」に関する実践ガイドはこちら ─ MBSDの一貫支援体制の特長にも注目

SIEMとは?基本から機能・導入メリットまで解説 | コラム | 三井物産セキュアディレクション株式会社

封じ込め、根絶、復旧(Containment, Eradication & Recovery)

第三段階は「封じ込め、根絶、復旧」です。インシデントが拡大しないように封じ込めを行い、原因となった脅威や脆弱性を排除(根絶)し、影響を受けたシステムやサービスを安全に通常運用へ復旧します。

- 封じ込め:ネットワークの分離やシステムの隔離など、被害の拡大を防ぐ措置を実施します。短期的な封じ込めと長期的な封じ込めの両方を検討します。

- 根絶:マルウェアの除去や脆弱性の修正など、インシデントの原因を完全に排除します。

- 復旧:システムの再構築やデータのリストア、パッチの適用などを行い、再発防止策も講じます。復旧の過程では、段階的なアプローチと十分なテスト・検証が重要です。

事後活動(Post-Incident Activity)

最終段階は「事後活動」です。インシデント対応の全体を振り返り、得られた教訓を今後の対策に活かします。インシデント報告書を作成し、発生事象や対応経過を詳細に記録します。その上で、対応プロセス全体を評価し、改善点を特定し、具体的な再発防止策を検討・実施します。適切な振り返りを行うことで、組織のセキュリティ体制を継続的に強化できます。

効果的なインシデント対応体制の構築方法

インシデントが発生した際に迅速かつ効果的に対応するためには、日頃からの準備が不可欠です。ここでは、組織として取り組むべき体制構築のポイントを解説します。

インシデント対応ポリシーとプランの策定

インシデント対応の第一歩は、明確なポリシーとプランの策定です。ポリシーでは、インシデント対応の目的や役割と責任などの基本方針を定め、プランには、対応手順やエスカレーションの基準などを記載します。「どのようなインシデントが発生したら、誰が何をするのか」を明確にしておくようにしましょう。

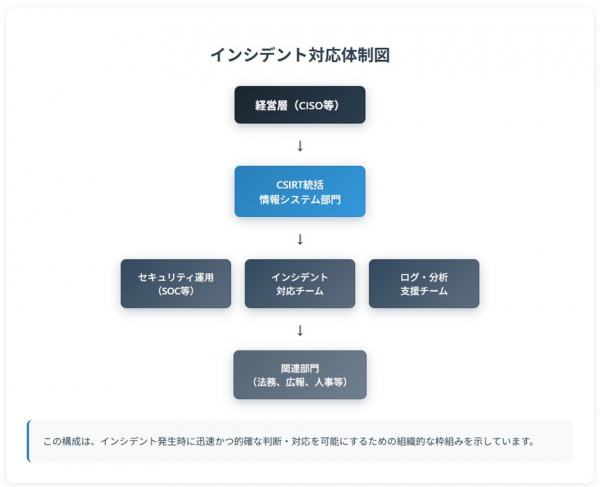

CSIRT(Computer Security Incident Response Team)の設置

インシデント対応には、専任チームの設置が望ましいです。CSIRTは、インシデント対応の中心となる組織であり、検知・分析・対応・復旧などの活動を主導します。チームのメンバーには、IT部門だけでなく、法務部門や広報部門の代表者なども含めるとよいでしょう。CSIRTの役割と責任を明確に定義し、適切な教育と訓練を提供することが大切です。

インシデント対応訓練の実施

インシデント対応計画やCSIRTの設置だけでは十分ではありません。定期的な訓練が必要です。基本的な訓練としては「机上演習(TTX)」という仮想的なシナリオを用いて対応手順を確認する演習があります。より高度な訓練として、実機を使った「シミュレーション訓練」も効果的です。訓練後は振り返りを行い、課題や改善点を記録するようにしましょう。

インシデント対応専門家の活用と外部リソースの検討

多くの組織では、インシデント対応に必要な専門知識やリソースを社内だけで確保するのは困難な場合もあるでしょう。外部の専門家やサービスの活用を検討するのがおすすめです。

例えば、高度なフォレンジック分析やマルウェア解析など、専門的な技術を要する対応では、外部支援が効果的です。経験豊富な専門家によるチーム、柔軟な対応範囲、迅速な初動対応能力などの特徴を持つ外部支援サービスがよいでしょう。

インシデント対応における課題と解決策

実際のインシデント対応では、様々な課題に直面します。特にリソースの組織が陥りがちな課題と、その解決策を考えましょう。

リソース不足への対応

多くの組織が直面する課題の一つが、限られたリソースの中で効率的にインシデントへ対応することです。この課題に対処するためには、優先順位を明確にし、最も重要な部分にリソースを集中させることが重要です。すべてのインシデントに同じレベルの対応を試みるのではなく、ビジネスへの影響が大きい事案を優先し、それに対して十分な時間や人員を投入します。

さらに、自動化ツールを活用して作業を効率化したり、外部サービスを利用して不足する専門知識を補ったりすることで、限られたリソースを最大限に活用できます。

コミュニケーション課題の克服

インシデント対応中のコミュニケーションは組織のレジリエンスを左右する要素で、多くの組織で課題となっています。たとえば、情報の共有が遅れることによる初動対応の遅れ、関係部門との連携不足、経営層への報告が適切に行われない、あるいは社外への発信内容が統一されていないといった課題が挙げられます。

こうした問題を避けるためには、経営層への的確な報告フローを確立し、社内外への情報開示の判断基準をあらかじめ明示しておくことが重要です。インシデント対応計画には、情報の流れや責任者を定めたコミュニケーション計画も不可欠な要素として組み込むことをおすすめします。

高度化・多様化するインシデントへの対策

サイバー攻撃の手法は日々進化しています。ランサムウェアへの対処には、事前の予防措置と、万が一感染した場合の対応計画の双方を備えておくべきです。内部不正や標的型攻撃など、発見が困難な脅威に対しては、異常検知技術や多層防御戦略が有効な手段となります。

さらに、脅威インテリジェンスを活用して最新の攻撃傾向を把握することで、先手を打った対策が可能になります。

迅速な初動対応のための準備

インシデント発生時の初動対応は、被害抑制の成否を決定づけます。ゴールデンタイム(最初の数時間)を有効活用するための事前準備が成功の鍵となります。

システムの分離・遮断といった判断に関する基準や権限をあらかじめ明確化しておくことで、緊急時の意思決定がスムーズになります。加えて、必要なツールやマニュアルをまとめたインシデント対応キットの常備も実践的なアプローチです。

まとめ

インシデント対応は「事後対応」ではなく、「事前準備」から始まる継続的なプロセスです。本記事で解説した4段階のプロセスを理解し、自社に適した体制を構築・強化していくことが重要です。

とはいえ、多くの組織では専門知識やリソースが不足しており、万全な準備や対応が難しいケースも少なくありません。MBSDでは、インシデント対応体制の整備や演習支援といった「事前準備」に向けたコンサルティングに加え、実際のインシデント発生時には「インシデント対応支援サービス」を通じて対応面でも支援を行っています。

ランサムウェア感染やWeb改ざんなど多様なケースに対応した実績もあり、状況に応じて適切なソリューションを提供しています。 セキュリティ対策に終わりはありませんが、今できる備えを一歩ずつ積み上げることで、組織の回復力は着実に高められます。

おすすめ記事