本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

筆者は同僚と共に、2018年8月6日(月)から12日(日)にかけて米国・ラスベガスで開催されたBlack Hat USA 2018およびDEF CON 26の下記3イベントに、セキュリティテストツールDeep ExploitとGyoiThonのプレゼンターとして参加してきました。

- Black Hat USA 2018 Arsenal

- DEF CON 26! AI Village Exhibit

- DEF CON 26! Demo Labs

本Blogでは、筆者らが出展したツールの概要、そして、今後同イベントへの参加を検討している読者の参考になるよう、出展時の様子や工夫した点などを紹介します。

なお、同僚が書いた「Black Hat参加Blog」は以下から参照できます。

これらのBlogはBlack Hat開催期間中に現地で書き上げられたものですので、同イベントに参加しなかった方にもライブ感が伝わるかと思います!ぜひご一読ください。

1 出展ツールの概要

1.1 Deep Exploit

Deep ExploitはBlack Hat Arsenal, DEF CON 26! AI Villageに出展しました。

本ツールは、著名なペンテストツールであるMetasploitと連携し、以下の行為を全自動で行うことができるOSSのツールです。

※ソースコードは筆者のGitHubページで公開しています。

- Intelligence gathering

- Threat modeling

- Vulnerability analysis

- Exploitation

- Post-Exploitation

- Reporting

Exploitation部分に機械学習を使用しており、事前に様々な製品(OS, CMS, Frameworkなど)に対するExploit方法を強化学習で自己学習させておくことで、テスト時にピンポイントでExploitを実行できる点が大きな特徴です。※学習方法については、筆者が過去に書いたBlog「Metasploit Meets Machine Learning」をご参照ください。

なお、Exploitに成功した場合、対象サーバを踏み台にして、別サーバに対して更なるExploitを実行することができます。このように、踏み台を経由しながら対象システムに深く侵入していく様から「Deep Exploit」と名付けました。

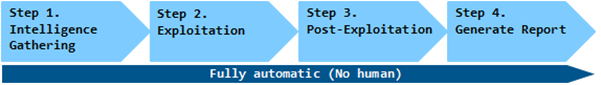

本ツールの具体的な処理フローは以下のとおりです。

| Step.1. | 対象サーバの情報(OS種別、製品名、製品バージョンなど)をNmapやWebクローリングで収集。 |

| Step.2. | 収集した情報を基に、対象サーバに対して最もExploitが成功する可能性の高いペイロードを機械学習で判断 し、Exploitを実行。 |

| Step.3. | Exploitに成功した場合、対象サーバを踏み台に仕立て上げる。 そして、Deep Exploitから直接アクセスできないサーバに対して、踏み台経由でStep1, 2を実行。 |

| Step.4. | 検査結果レポートを生成。 |

Deep Exploitの処理フロー

Deep Exploitは上記フローを全自動で行います(人間による操作は不要)。

※本ツールのデモンストレーションは筆者のGitHubページをご参照ください。

1.2 GyoiThon

GyoiThonはDEF CON 26! Demo Labsに出展しました。

本ツールは、Webサーバに特化したOSSのセキュリティテストツールです。Webサーバ上で稼働している製品(OS, CMS, Frameworkなど)を様々な方法で特定し、特定した製品に関連するExploitをMetasploit経由でBrute-Force実行します。

※ソースコードは筆者らのGitHubページで公開しています。

なお、本ツールは今年のBlack Hat ASIA 2018 Arsenalにも出展しており、今回が2回目の海外出展となります。当時の様子は、筆者らが過去に書いたBlog「Black Hat Arsenal Asia 2018への出展(GyoiThon)」をご参照ください。

GyoiThonは製品を特定する部分に機械学習を使用しており、事前に様々な製品の特徴(製品特有のCookie名の文字列構成やPath構成など)を学習させておくことで、単純なシグネチャでは特定できない製品をも特定できる点が大きな特徴です。

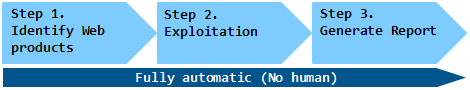

本ツールの具体的な処理フローは以下のとおりです。

| Step.1. | 対象Webサーバ上をクローリングし、製品特有のPathや文字列、特徴を含んだ様々なHTTPレスポンスを収集。 そして、収集したレスポンスをシグネチャと機械学習で解析し、製品名を特定。 |

| Step.2. | 特定した製品に関連するExploitをMetasploit経由で実行。 |

| Step.3. | 検査結果レポートを生成。 |

GyoiThonの処理フロー

GyoiThonは上記フローを全自動で行います(人間による操作は不要)。

※本ツールのデモンストレーションはGyoiThonのYoutubeをご参照ください。

2 事前準備と出展時の様子

2.1 事前準備

今回出展したイベントに共通している点は、「如何に訪問者を退屈させずに場を盛り上げるか」と言うことです。退屈なプレゼンをしていると、出展ブースに人が集まらずに寂しい思いをします。そこで筆者らは、効果的にツールの魅力をアピールするために、以下のアイテムを用意しました。

- プレゼン資料(Deep Exploit、GyoiThon)

- 字幕付きデモ動画

- 配布資料(Deep Exploit、GyoiThon)

- アピール用のシャツ

Deep Exploit出展時の「AI内蔵シャツ」

GyoiThon出展時の「御意シャツ」

筆者は上記のアピールシャツを着用しながら「プレゼンする→デモ動画を見せる→質問タイム」の流れをコアタイム内でひたすら行いました。この流れを堅持することで、自分のプレゼンペースが乱れないという効果がありました。また、訪問者が後からツールの概要を振り返られるように、ツール概要を記載した資料を配布しました。

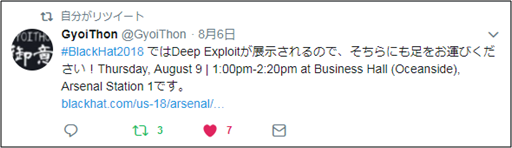

さらに、多くの訪問者の関心を集めるために、事前にGitHubでソースコードを公開し、また、以下のようにTwitterを活用した宣伝も行いました。

GyoiThon共同開発者によるDeep Exploitの宣伝

とある診断員によるDeep Exploitの宣伝

GyoiThon共同開発者によるGyoiThonの宣伝

2.2 出展時の様子

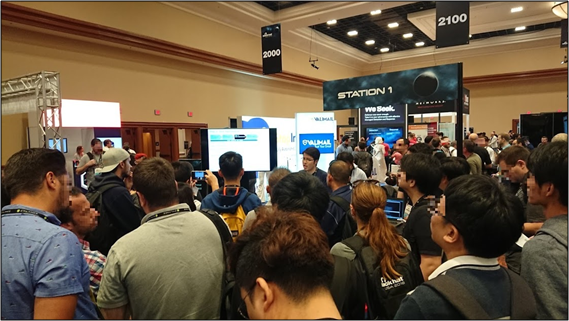

事前準備の効果もあり、開始時間となるやいなや、筆者らのブースは多くの訪問者で賑わい、その勢いは発表時間終了まで絶え間なく続きました!

Black Hat Arsenalで発表している様子

DEF CON AI Villageで発表している様子

DEF CON Demo Labsで発表している様子

今回参加したイベントはプレゼンターと訪問者の距離が非常に近いです。そのため、訪問者は単にツールのデモを観たり説明を聞いたりするだけではなく、気軽にプレゼンターと議論することができます。

今回はツール仕様の他、実際にツールを使用するための具体的な動作環境などに関する質問が多数寄せられました。

ここで、寄せられた質問を通してBlack Hat(Arsenal)とDEF CON(AI Village, Demo Labs)の特色の違いを肌で感じましたので、簡単に纏めたいと思います(あくまでも筆者個人の感想です)。

-

Black Hat

ビジネス色がやや強く(名刺交換の機会も多い)、訪問者はセキュリティ専門家の他、開発者や企業のIT担当者、マネジメント層が多い印象でした。

また、質問はツール仕様やUsageに関するものが中心でした。

- Windows環境でも動作するのか?

- 学習データは公開しているのか?

- 使用している機械学習モデル(名前のみ)は何か?

- 開発期間は?

など

-

DEF CON

技術色が強く(名刺を持っていない訪問者も多い)、訪問者はセキュリティ専門家(主にペンテスターや診断員)の他、機械学習エンジニア/研究者が大半でした。質問は機械学習やMetasploitに関するマニアックなものが殆どです。

- なぜPython2では動かないのか?(出展ツールはPython3のみ対応)

- Pivotingで使用しているMetasploitのScriptは何か?

- どうやってリバースコネクトしているのか?

- DoS系などのExploitを実行したら危ないのでは?

- 機械学習モデルで使用している損失関数は何か?

- 機械学習モデルのハイパーパラメータはどうやって最適化したのか?

など

上記の質問内容には両イベントの特色がよく表れていることが分かるかと思います。また、Black HatよりもDEF CONの方が(筆者がブースの外に出張ったというのもありますが..)アグレッシブに質問する方が多かった気がします。あまりにも議論が白熱して、筆者と質問者の顔の距離が20cmくらいになることもありました(笑)また、筆者そっちのけで、訪問者同士で議論する場面もありました。

最終的には3イベント合計で300名を超える方々に訪問いただき、大盛況と言える結果となりました。特に、イベント終了後にGitHubのスター数が増加しましたし、問い合わせ(ツール仕様に関する質問や共同で研究開発したい、など)も多く寄せられました。このことから、ツールの魅力が訪問者によく伝わり、多くの関心を得られたと思っています。

筆者らプレゼンター側としては、自分たちが有益だと思い立ち開発したツールに対して、世界各国の技術者・研究者からダイレクトな反応を得られる点がツール出展の最大の魅力だと思っています。今回も多くの訪問者から様々な質問、意見、アイデアを貰い、また類似の研究をしている個人・組織を紹介してもらいました。

今回出展したDeep ExploitとGyoiThonはベータ版であり、まだまだ粗削りの部分はありますが、今後もアップグレードを繰り返していきながら、今後開催される他のカンファレンスにも積極的に出展していきたいと考えています。

以上

おすすめ記事